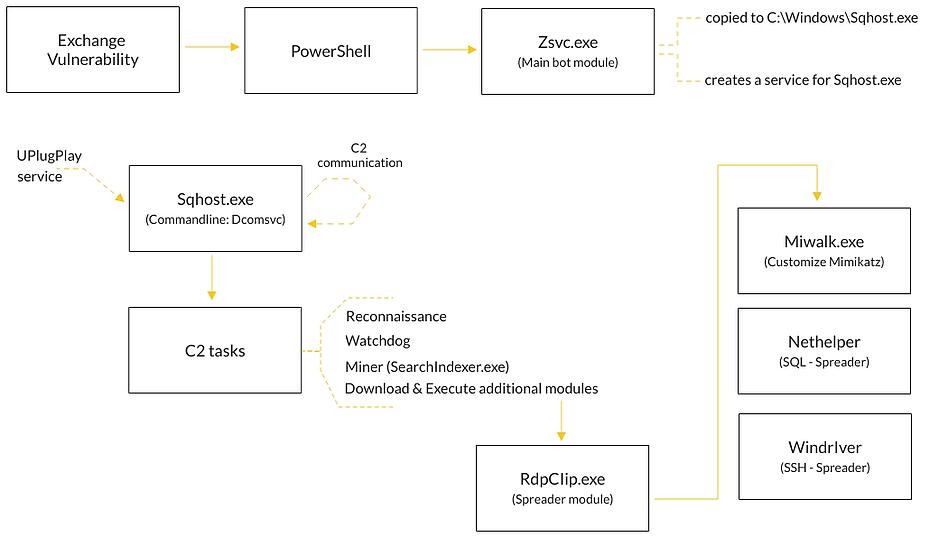

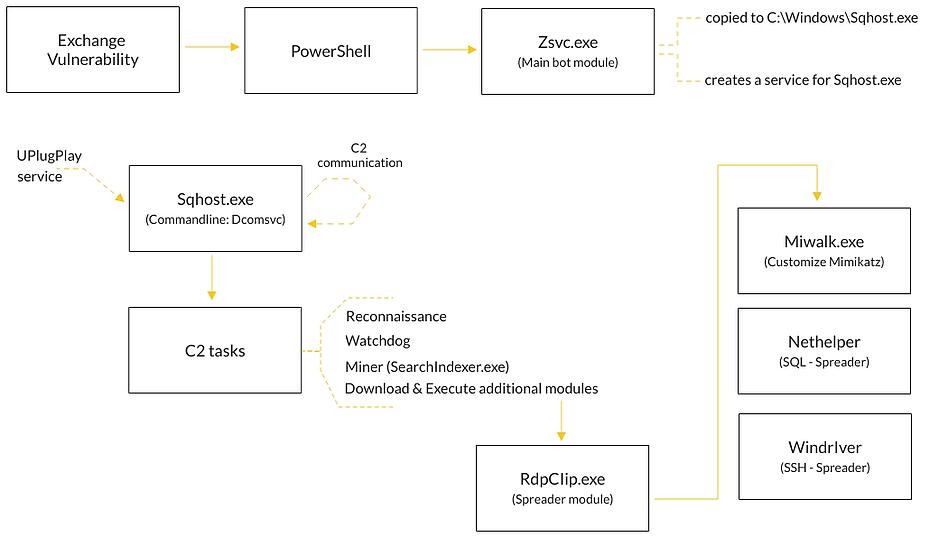

Обновленные боты Prometei внедряются в сеть намеченной жертвы посредством эксплуатации недавних уязвимостей в Microsoft Exchange Server и пытаются распространиться на другие машины через уязвимые службы. Одноименный ботнет с прошлого года используется для скрытной добычи криптовалюты в Северной и Южной Америке, Западной Европе и Восточной Азии, обделяя вниманием страны бывшего СНГ.

По данным Cybereason, лежащий в основе бот-сети зловред с функционалом бэкдора существует в двух версиях — Windows и Linux. Используемые для его внедрения уязвимости, CVE-2021-27065 и CVE-2021-26858, разработчики Exchange Server закрыли в начале прошлого месяца, и благодаря широкой огласке угроза эксплойта уже устранена для 92% установок.

Анализ новейших образцов Prometei-бота показал, что вирусописатели (русскоязычные, судя по артефактам в коде) позаботились о защите своего детища. Его компоненты сохраняются в системе под именами легитимных процессов — или схожими. Чтобы обеспечить себе постоянное присутствие и бесперебойную связь с C2-сервером, вредонос создает новые ключи реестра и правила для файрвола.

Он также добавляет правила для блокировки IP-адресов, используемых другими вредоносными программами, и удаляет ассоциированные с ними веб-шеллы. Обнаружить последние Prometei помогает особый модуль, замаскированный под Microsoft Defender — он регулярно заглядывает в папку, где обычно хранятся такие скрипты. В особенности его интересует файл ExpiredPasswords.aspx, скрывающий бэкдор HyperShell группировки APT34, она же OilRig.

За добычу криптовалюты на чужих мощностях отвечает компонент на основе opensource-софта XMRig. Для самораспространения по сети Prometei использует несколько модулей, а также кастомную версию Mimikatz — для кражи паролей.

Вначале он пытается скопировать себя на другие машины через сервисы SQL и SSH (в последнем случае помимо краденых данных также используется вшитый список ходовых имен пользователя и паролей). В случае неудачи вредонос пускает в ход эксплойты EternalBlue (с принудительным откатом SMB до уязвимой версии 1) и BlueKeep.

Модульный зловред Prometei известен ИБ-сообществу с 2016 года. Исследователи время от времени находят его C2-серверы и подменяют по методу sinkhole или инициируют блокировку. Чтобы повысить жизнестойкость ботнета, его операторы год назад подняли сразу четыре командных сервера, зашив их IP-адреса в код используемой вредоносной программы. Ботоводы даже предусмотрели перенос C2 в сеть Tor для пущей скрытности: один из новейших компонентов Prometei предназначен для установки Tor-клиента, но он пока не используется.