Согласно наблюдениям Check Point Software Technologies, после раскрытия уязвимостей нулевого дня в Microsoft Exchange Server попытки их использования стали стремительно множиться. Эксперты зафиксировали сотни таких атак, а два дня назад их число стало удваиваться каждые два-три часа.

Четыре уязвимости 0-day в Exchange Server, о которых идет речь, разработчик пропатчил вне очереди в начале текущего месяца. Их использование позволяет обойти аутентификацию и удаленно выполнить сторонний код с высокими привилегиями. Более того, взлом этой широко используемой платформы открывает доступ в корпоративную сеть, и эксплойт в данном случае грозит большими неприятностями для десятков тысяч организаций по всему миру.

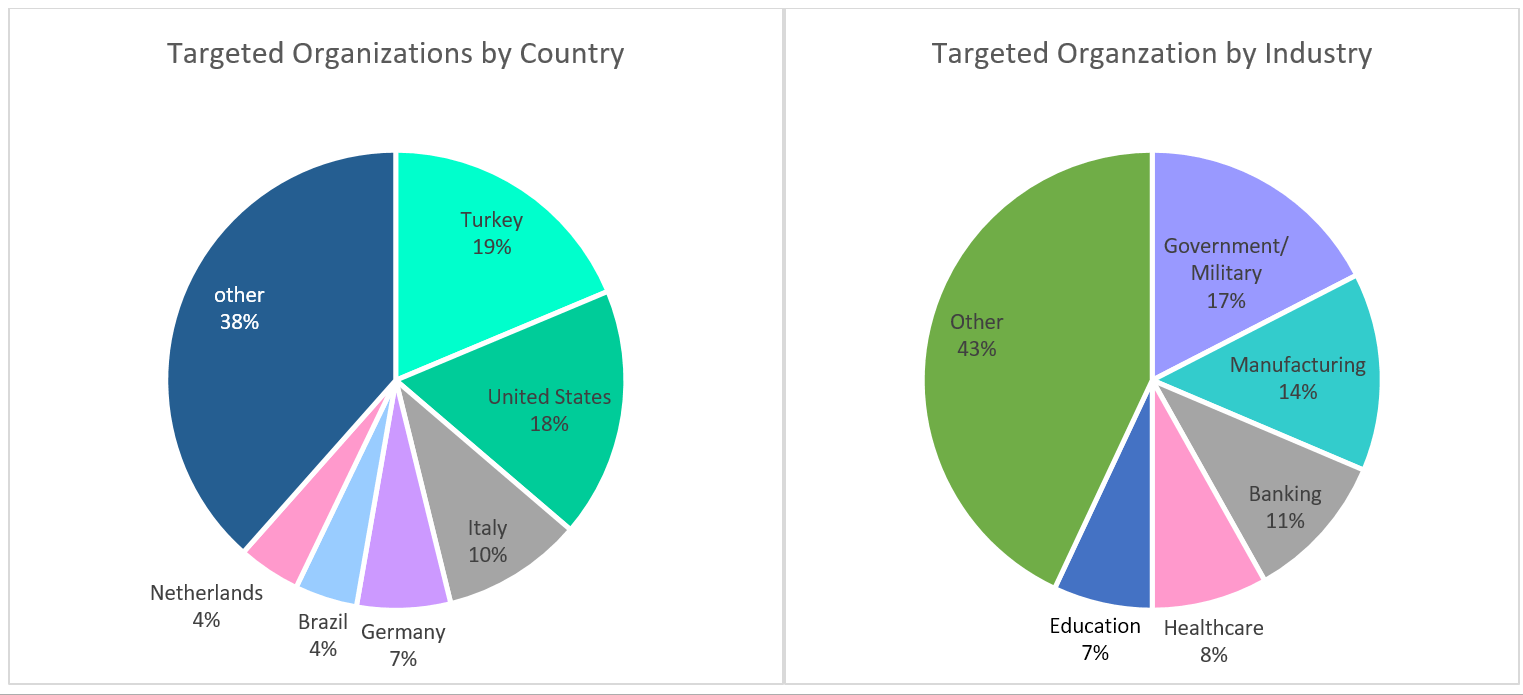

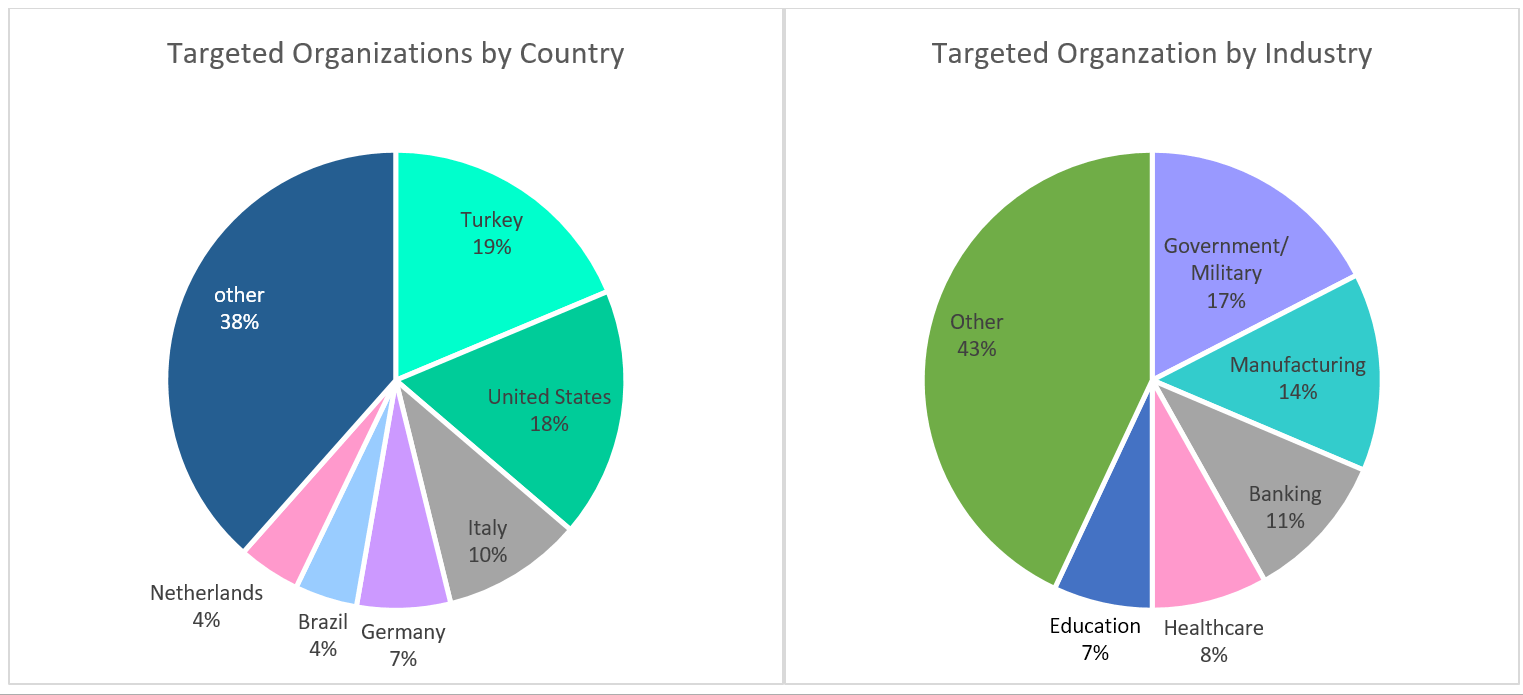

По данным Check Point, наиболее часто Exchange Server подвергается атакам в Турции, США и Италии. При этом злоумышленники отдают предпочтение таким мишеням, как госорганы, военные ведомства, промышленные предприятия и финансовые организации.

Напомним, первые атаки через новые бреши в Exchange Server провела китайская APT-группа Hafnium. Чуть позже стало известно, что эксплойты применялись не только против организаций в США и Западной Европе, но также против ряда российских компаний.

Через неделю после выпуска патчей исследователи из Praetorian опубликовали подробный разбор одной из атакуемых уязвимостей (CVE-2021-26855), и вскоре после этого на GitHub появился полноценный PoC-эксплойт.

В настоящее время, по данным ESET, атаки с использованием дыр в Exchange Server проводят как минимум десять разных APT-групп. За новую возможность ухватились также распространители программ-шифровальщиков — в частности, новобранца DearCry.

По оценке Palo Alto Networks, в настоящее время количество непропатченных Exchange Server во всем мире превышает 125 тысяч. Пользователям настоятельно рекомендуется обновить продукт в кратчайшие сроки. Проверить сервер на наличие признаков компрометации и усилить защиту от эксплойта помогут специальные PowerShell-скрипты, созданные в Microsoft, а также обновление Microsoft Defender.