МегаФон выявил вредоносную активность в двух моделях кнопочных телефонов Nokia — Nokia 105 и Nokia 106 (DUAL). Проблема затронула около 280 устройств. Специалисты оператора обнаружили аномалии в сетевом трафике: поведение аппаратов оказалось нетипичным для оборудования этого класса.

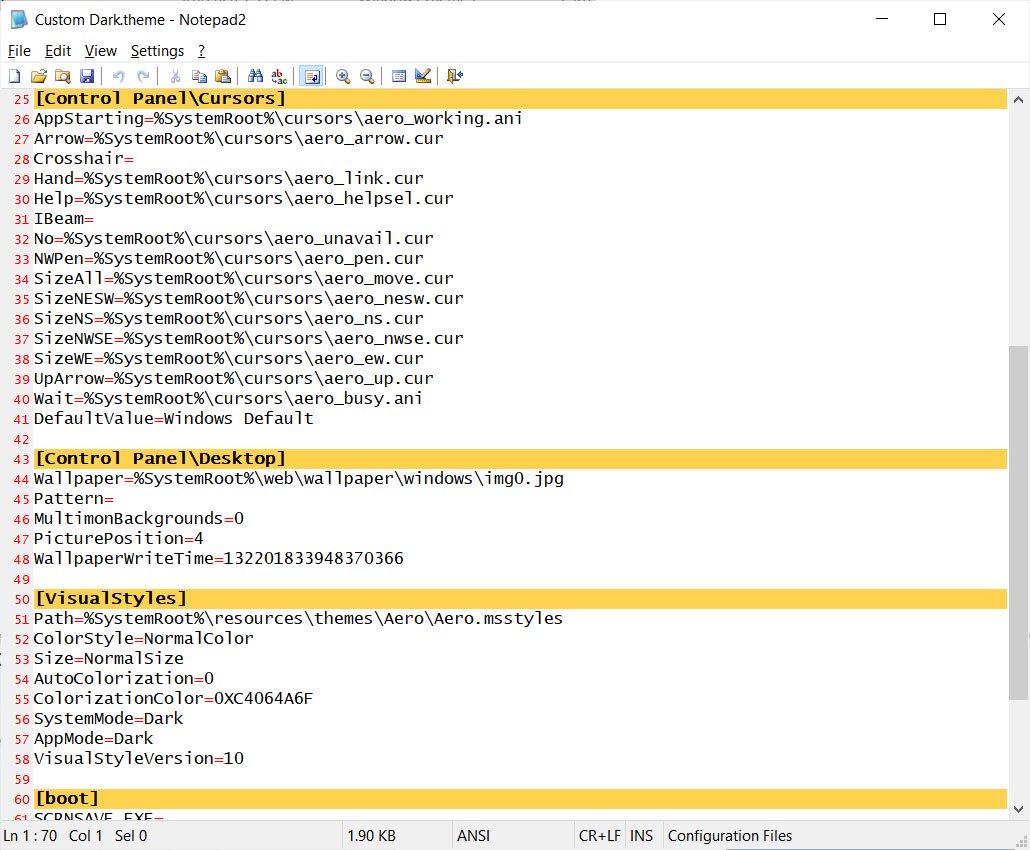

Это стало поводом для дополнительной проверки. По данным «МегаФона», несанкционированная активность была связана с трояном, внедрённым на уровне прошивки. Его работа долгое время оставалась незаметной и не оставляла очевидных следов.

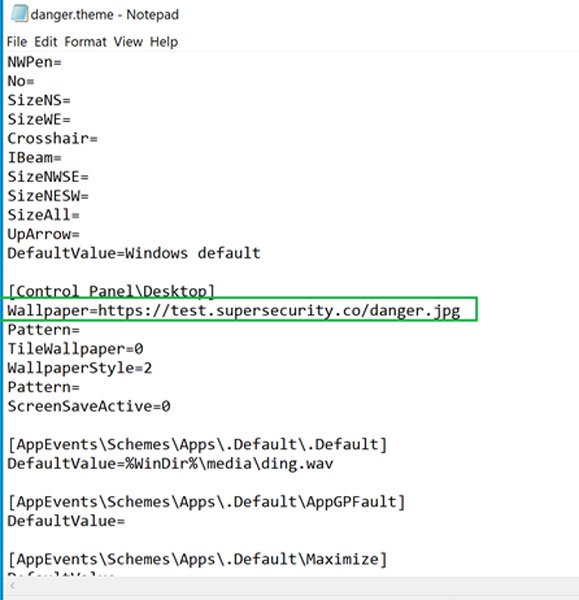

В частности, вредоносный код устанавливал связь с управляющим центром и принимал команды. Кроме того, специалисты оператора зафиксировали массовую регистрацию аккаунтов в Telegram на номера телефонов владельцев таких устройств.

Как отмечают в компании, привычные способы удаления зловредов в этом случае не подходят: прошивки подобных телефонов можно перепрошить только в заводских условиях.

По информации оператора, проблема касается не всех устройств, а лишь небольшой их части. Не исключено, что речь идёт о контрафактных телефонах. Вредоносную активность выявили силами оператора, а канал связи устройств с управляющим центром заблокировали на уровне сети.