Распространители XWorm усложнили цепочку заражения, включив в нее множество различных стейджеров и лоадеров, чтобы уберечь трояна удаленного доступа от обнаружения и повысить эффективность доставки целевой полезной нагрузки.

Новые проводники XWorm пытаются подавить Windows-защиту AMSI и ETW, а также обеспечивают закрепление в системе средствами реестра и планировщика задач.

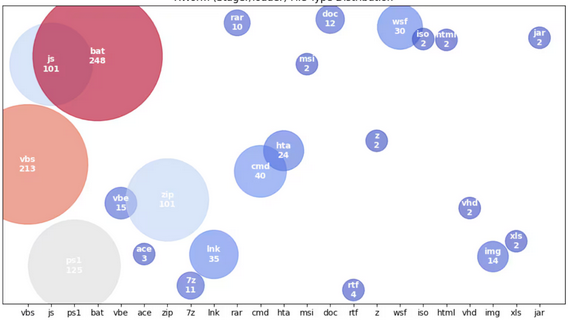

Для сокрытия вредоносных функций все эти загрузчики используют обфускацию (Base64 и шифрование по AES). Схема доставки пейлоада динамически изменяется и характерна разнообразием файловых форматов и языков сценариев — PowerShell, VBS, NET-экзешники, JavaScript, пакетные скрипты, .hta, .lnk, .iso, .vhd, .img, макросы Microsoft Office.

Сам обновленный XWorm прежде всего собирает сведения о зараженной системе: проверяет через WMI наличие антивирусов, драйверов видеозахвата, получает информацию о CPU, а также пытается обезвредить Microsoft Defender, добавив свои файлы в исключения.

Вредонос по-прежнему использует инъекции в процессы и владеет техникой DLL side-loading. Выступая в роли бэкдора, он выполняет команды, подаваемые с C2-сервера, и не утратил способность самостоятельно распространяться через съемные носители.

Для распространения трояна используются имейл-вложения и поддельные документы, встроенные в тело сообщений, имитирующих деловую переписку (поддельные уведомления о счетах к оплате, об отгрузке товара и т. п.).

В ходе одной из XWorm-кампаний его раздавали в связке с AsyncRAT, чтобы обеспечить надежный плацдарм для развертывания в сетях шифровальщика, созданного с помощью слитого в Сеть билдера LockBit Black.

С начала июля зловредный RAT также раздают с использованием стеганографии. После отработки начального VBScript (как вариант — JavaScript) в системе запускается встроенный PowerShell-код, который загружает файл JPG с NET-лоадером и финальным зловредом.