Исследователи описали два новых метода кибератаки, которые могут «ослепить» антивирусные продукты. Есть одно условие: эти защитные решения должны полагаться на механизм логирования Windows (ETW).

Напомним, что ETW присутствует по умолчанию в операционной системе от Microsoft с момента релиза Windows XP. Этот механизм предназначен для отслеживания и записи событий, связанных с приложениями на пользовательском уровне и драйверами на уровне ядра.

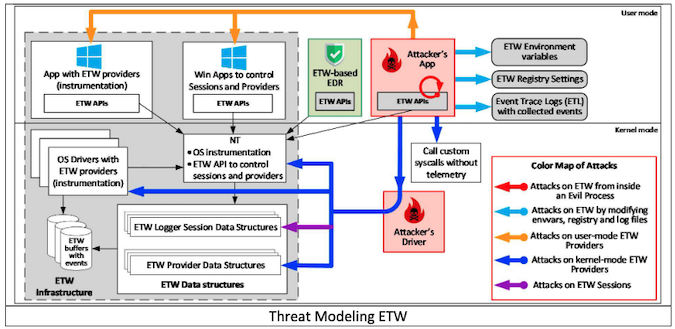

В Windows 11 ETW может фиксировать более 50 тысяч типов событий от служб ОС, защитных средств, стандартных приложений, DLL-библиотек, ядра и драйверов. Часто EDR-системы (Endpoint Detection and Response) используют ETW для мониторинга и детектирования вредоносных программ.

Ранее киберпреступники отключали ETW, чтобы избежать детектирования своих зловредов, однако это не единственная проблема механизма логирования. По словам специалистов, в ETW нашли более десятка уязвимостей только в 2021 году.

Новый метод атаки, описанный экспертами компании Binarly на конференции Black Hat Europe, позволяет обойти ETW двумя разными способами. Исследователи продемонстрировали эту форму атаки на Microsoft Process Monitor и Windows Defender.

В случае встроенного антивируса Windows Defender, которым оснащена каждая операционная система от Microsoft, специалисты показали, что с помощью нового вектора можно «ослепить» защитное решение. Команда Binarly задействовала вредоносный драйвер уровня ядра, чтобы модифицировать поля в структуре ядра, отвечающие за взаимодействие Windows Defender с ETW.

«Мы хотим указать на проблемы архитектуры, чтобы индустрия смогла устранить все эти возможные векторы атаки», — подчеркнули эксперты.