Согласно отчёту компании Trend Micro, российская киберпреступная группировка APT28 (Fancy Bear), спонсируемая властями, уже более года сканирует Сеть на наличие уязвимых почтовых серверов.

Принято считать, что Fancy Bear действует с 2004 года от лица военной разведки ГРУ. Именно этой группе приписывают атаку на Национальный комитет Демократической партии США.

Поскольку APT28 является одной из самых возрастных группировок, спонсируемых государством, исследователи изучили её активность вдоль и поперёк.

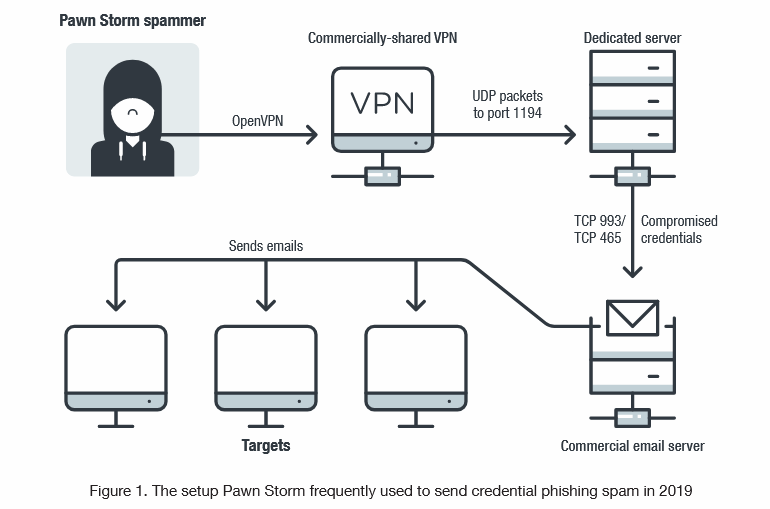

На протяжении последних нескольких лет основным наступательным оружием Fancy Bear был целевой фишинг. Через грамотно созданные электронные письма и с помощью эксплойтов для 0-day уязвимостей операторы APT28 более пятнадцати лет успешно заражали жертв различными семействами вредоносных программ.

Опубликованный на днях отчёт (PDF) Trend Micro проливает свет на важные изменения в операциях «российской правительственной» группировки.

Помимо того, что в арсенале Fancy Bear остался целевой фишинг и опасные вредоносные программы, операторы начали активно сканировать Сеть на наличие уязвимых серверов электронной почты.

Сейчас Trend Micro пока не может сказать, какие именно атаки группировка запускает против обнаруженных дырявых инсталляций, однако можно предположить, что конечная цель — внедриться в систему, выкрасть конфиденциальную информацию и использовать сервер в последующих операциях.