Google работает над внедрением новой функции безопасности в своем браузере Google Chrome. Ее основная задача — предупреждать пользователей при посещении сайтов, адрес которых очень похож на адрес популярных легитимных ресурсов. В корпорации считают, что такой подход обезопасит пользователей от фишинговых атак.

В тестовой Canary-версии для разработчиков Chrome 74 добавлена эта новая возможность, пока в качестве эксперимента. Она должна уведомлять при посещении URL, который пытается замаскироваться под популярный веб-ресурс.

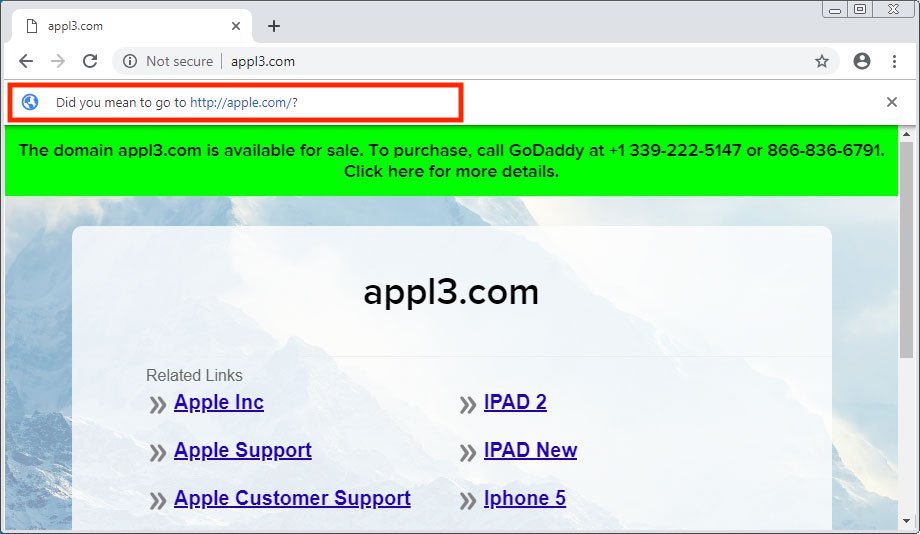

Среди таких злонамеренных адресов могут быть следующие: appl3.com, tw1tter.com или m1crosoft.com.

При попытке посещения такого URL Chrome задаст пользователю вопрос: «Вы хотели перейти по ссылке [url]?». Например, если попробовать зайти на appl3.com, браузер спросит: «Вы хотели перейти по ссылке http://apple.com/?»

Чтобы проверить данную фичу, вы можете загрузить Chrome Canary, однако следует помнить, что это всего лишь экспериментальная версия, так что возможны частичные сбои или некорректная работа.

На прошлой неделе один из разработчиков браузера Chrome заявил, что Защитник Windows — единственный благонравный антивирус на рынке.