Исследователи рассказали об атаке на почтовые учетные записи Office 365 Exchange Online, получившей имя KnockKnock. Целью злоумышленников являются организации в области производства, финансовых услуг, здравоохранения, потребительских товаров и государственный сектор США. В основном пострадали корпоративные email-аккаунты, которым не хватало настроенных политик безопасности.

Вредоносная кампания, о которой идет речь, основана на уникальной стратегии атаки на административные учетные записи, обычно используемые для интеграции корпоративных почтовых систем с программным обеспечением для автоматизации сбыта и продаж. Уникальность таких учетных записей в том, что они не привязаны к конкретному человеку, и требуют автоматического использования, как следствие, отличаются отсутствием защиты политиками безопасности, такими, например, как многофакторная аутентификация (MFA).

После получения доступа к корпоративной учетной записи Office 365 KnockKnock извлекает любые данные, находящиеся в папке «Входящие», создает новое правило и инициирует фишинг-атаку с целью распространения заражения в рамках одного предприятия.

Основная часть активности кампании KnockKnock пришлась на летние месяцы, примечательно, что вместо большого охвата множества целей киберпреступники сфокусировались на таргетированных, точечных атаках. Каждая атака пыталась получить контроль лишь над пятью адресами электронной почты.

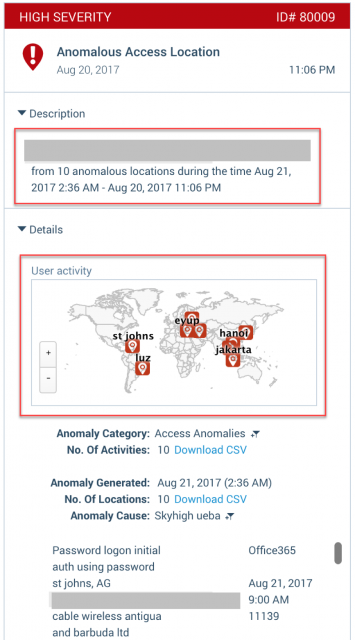

Экспертам из Skyhigh удалось обнаружить эта атаки благодаря поведенческим алгоритмам, проанализированным их системами машинного обучения. В этом анализе была отражена следующая схема атак:

- Хакеры использовали 63 сети и 83 IP-адреса для проведения своих атак.

- Примерно 90 процентов попыток входа в систему поступали из Китая. Остальные были зафиксированы из России, Бразилии, США, Аргентины и еще 11 стран.

- Атаковали отделы, связанные с инфраструктурой и IoT на крупных предприятиях, в таких отраслях, как производство, финансовые услуги, здравоохранение, потребительские товары, а также государственный сектор США.

- Почти все пострадавшие учетные записи не принадлежали конкретному лицу, а были автоматизированы.