Группа хакеров OurMine Team заявляет, что им удалось взломать аккаунты основателя Twitter Биза Стоуна, создателя Minecraft Маркуса Перссона, актёра Сойера Хартмана, поп-звезды Дэвида Чой и других известных людей. Всё, что объединяет жертв этих взломов – тот факт, что все они имели аккаунты в LinkedIn.

Журналисты издания Vice Motherboard сообщают, что серия странных взломов определенно имеет «общий знаменатель». Пока неясно, как именно злоумышленники сумели получить доступ к аккаунтам знаменитостей, но журналисты утверждают, что ряд косвенных улик указывает на то, что здесь не обошлось без недавней утечки данных LinkedIn.

Напомню, что на прошлой неделе стало известно, что хакер Peace_of_mind продает в даркнете 117 млн паролей LinkedIn, причем эти данные похитили с серверов компании еще в 2012 году. Судя по всему, четыре года тому назад представители LinkedIn решили умолчать о реальном ущербе, нанесенном хакерами, и не стали сбрасывать пароли всем пользователям сервиса. В итоге старая утечка данных ударила по LinkedIn с новой силой. «Вы сможете получить доступ и к другой хрени», — пишет Peace_of_mind в своем рекламной объявлении. Похоже, хакер оказался недалек от истины,

Как именно группа OurMine Team осуществила взлом – неясно. К примеру, в случае Биза Стоуна взлом подтвержден официально, и сообщается, что злоумышленники получили доступ не к самому Twitter-аккаунту, но к некому «сервису, который имеет доступ к Twitter-аккаунту и может создавать посты». Так как от имени Стоуна хакеры опубликовали запись, сопровождавшуюся короткой ссылкой LinkedIn, можно предположить, что взломан был именно LinkedIn аккаунт предпринимателя. Если учетные записи Стоуна в LinkedIn и Twitter были связаны, то любой его пост в LinkedIn автоматически публиковался в Twitter.

Взлом Перссона, Хартмана и Чой, похоже, был сложнее. В этих случаях злоумышленники скомпрометировали не один сервис, а сразу несколько, но все они тоже были связаны с LinkedIn-аккаунтами жертв.

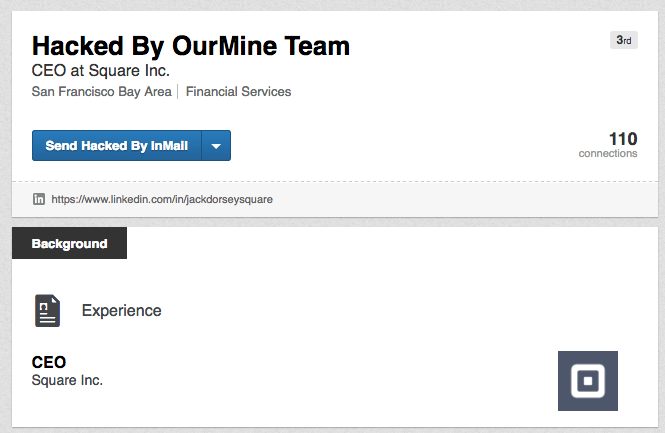

Также хакеры бахвалились тем, что сумели получить доступ к LinkedIn-аккаунту руководителя Twitter и Square Джека Дорси, но представители Square опровергли эту информацию, сообщив, что это фальшивая страница.

Журналисты Motherboard сумели пообщаться с одним из членов OurMine Team, и он заверил, что для взломов использовались 0-day уязвимости и эксплоиты, а утекшая база паролей LinkedIn вообще не при чем. Однако какие-либо детали атаки хакеры отказались раскрывать наотрез. Говоря о своих мотивах, хакеры сообщили, что просто пытались привлечь внимание к проблемам безопасности:

«Мы возвращаем им [жертвам] аккаунты. Мы просто учим их, как обезопасить свои учтенные записи, а потом высылаем новые пароли от аккаунтов. Мы даем им новые пароли и выбор – серьезнее относиться к безопасности».