Корпорация IBM заявила о начале работы своего нового облачного сервиса Identity Mixer, который был анонсирован в Международный день защиты персональных данных 28 января.

Сам сервис предназначен для защиты персональных данных пользователя во время аутентификации. 20 ноября компания объявила о том, что Identity Mixer стал доступен для разработчиков Bluemix.

Современные приложения и веб-сервисы сегодня обычно требуют аутентификации пользователя, то есть подтверждения личности. Во время прохождения процесса аутентификации обычно открывается большое количество информации, имеющей отношение к личности пользователя, причем эту информацию злоумышленник, при должном умении, может перехватить. Сервисы, где хранятся учетные данные пользователей, нередко взламывают, и тогда злоумышленники получают данные тысяч, а то и миллионов пользователей. Причем не только имена, но и адреса, данные страховки, порой даже номера кредитных карт и даты рождения, пишет habrahabr.ru.

Например, для доступа к стриминговому приложению пользователя могут попросить подтвердить, что ему/ей уже исполнилось 18 лет. Обычно это означает указание полной даты рождения, причем в некоторых случаях запрашивается имя, адрес и другие данные пользователя. Данные запрашивают и банковские приложения, сайты интернет-магазинов, социальные сети. При этом пользователю приходится создавать персональный профиль для каждого такого сервиса или приложения.

Если сервис/приложение взломано, то вся эта информация может быть получена злоумышленником. Identity Mixer предназначен для защиты данных пользователя с фокусировкой на необходимые для подтверждения личности данные. Благодаря набору алгоритмов, основанных на криптографической работе специалистов IBM Research, инструмент позволяет разработчикам создавать приложения, аутентификация в котором является «доказательством с нулевым разглашением».

Доказательство с нулевым разглашением (информации) в криптографии (англ. Zero-knowledge proof) — интерактивный криптографический протокол, позволяющий одной из интерактивных сторон («The verifier» — Проверяющей) убедиться в достоверности какого-либо утверждения (обычно математического), не имея при этом никакой другой информации от второй стороны («The prover» — Доказывающей). Причем последнее условие является необходимым, так как обычно доказать, что сторона обладает определёнными сведениями, в большинстве случаев тривиально, если она имеет право просто раскрыть информацию. Вся сложность состоит в том, чтобы доказать, что у одной из сторон есть информация, не раскрывая её содержание. Протокол должен учитывать, что Доказывающий сможет убедить Проверяющего только в случае, если утверждение действительно доказано. В противном случае, сделать это будет невозможно, или крайне маловероятно из-за вычислительной сложности. Под интерактивностью протокола подразумевается непосредственный обмен информацией сторонами.

В данном случае Identity Mixer аутентифицирует пользователей, запрашивая открытый ключ. У каждого пользователя — собственный секретный ключ, который соответствует нескольким открытым ключам. Каждая транзакция, осуществляемая пользователем, получает собственный открытый ключ и не оставляет никаких сторонних данных, которые могут указывать на личность пользователя. При этом пользователь сам может определить, какие данные будут раскрыты и кому именно.

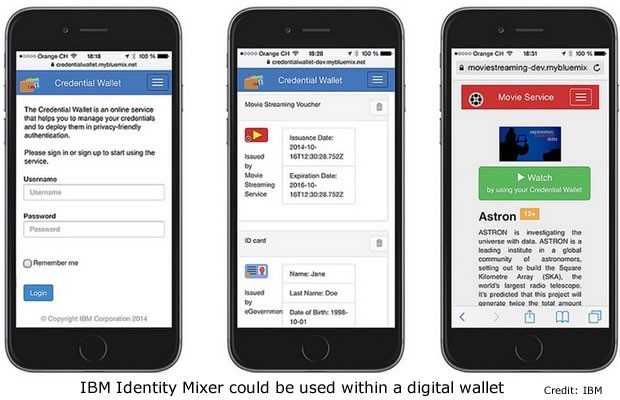

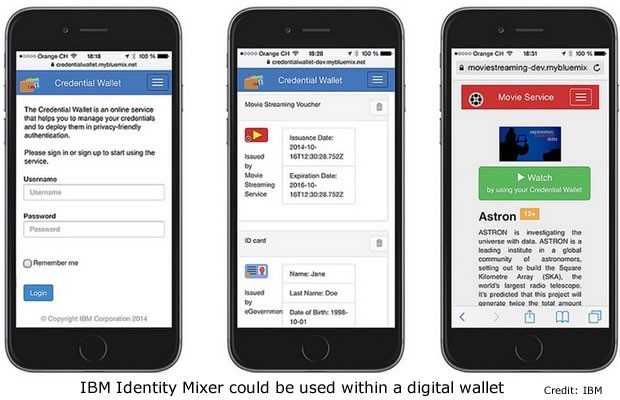

Таким образом, если взять все тот же стриминг-сервис, пользователь должен предоставить идентификатор и данные подписки, сохраненные в персональном «Кошельке данных» (Credential Wallet). Для доступа к фильму, например, пользователи могут использовать электронный кошелек для предоставления всех этих данных и беспрепятственного получения видеоконтента. Результат — личные данные пользователя не подвергаются опасности, а сервису не нужно хранить и защищать все сторонние данные, вроде даты рождения или имени.