Исследователи Malwarebytes обнаружили новую вредоносную кампанию: злоумышленники распространяют троянизированную версию популярного FTP-клиента FileZilla 3.69.5. Причём сам FileZilla ни в чём не виноват, атакующие просто добавили в легитимный дистрибутив один лишний файл.

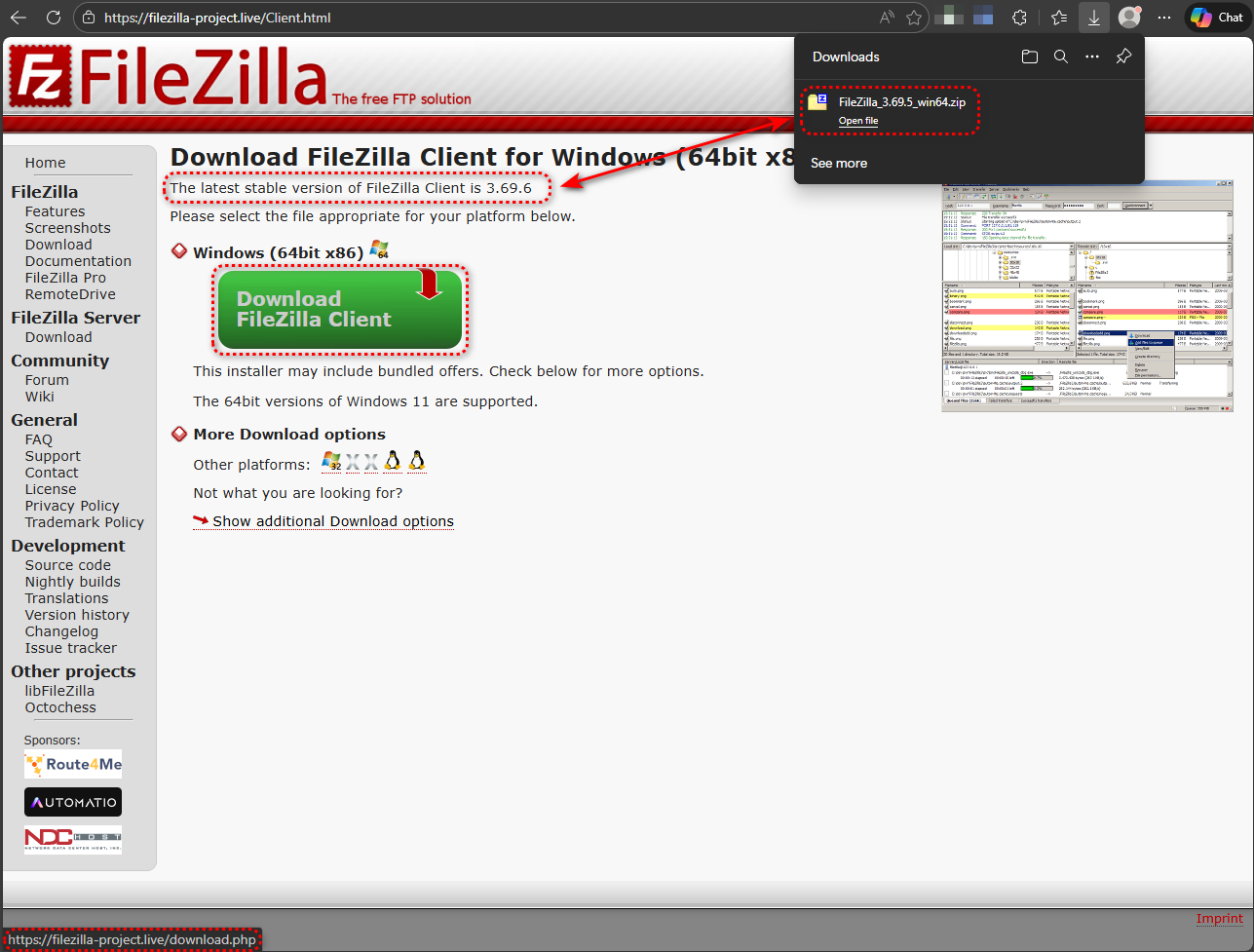

Сценарий довольно простой. Пользователей заманивают на поддельный сайт filezilla-project[.]live, который внешне практически не отличается от официального ресурса проекта.

Дальше всё по классике: человек скачивает «правильный» архив, запускает filezilla.exe, даже не подозревая, что вместе с программой установил зловред.

Технически атака построена на известном механизме Windows — перехвате порядка загрузки DLL (DLL search order hijacking). В папку с программой добавляется вредоносная библиотека version.dll. Когда пользователь запускает FileZilla, система сначала подгружает этот файл из локальной директории, а не оригинальную библиотеку из System32.

В результате вредоносный код начинает работать внутри обычной сессии FileZilla, получая доступ к сохранённым учётным данным от FTP и связываясь с командным сервером.

Есть и косвенные признаки подмены. В «чистом» портативном дистрибутиве FileZilla файла version.dll быть не должно, это системная библиотека Windows. Кроме того, у легитимных файлов дата конца 2025 года, а у вредоносного version.dll — более свежая метка от 3 февраля 2026 года.

По данным Malwarebytes, зловред препятствует анализу: проверяет версию BIOS, ищет следы VirtualBox и других песочниц. Если всё «чисто», он использует DNS-over-HTTPS для связи с управляющим сервером. Запросы отправляются через публичные резолверы вроде 1.1.1.1, что позволяет обходить корпоративный DNS-мониторинг и фильтрацию по порту 53.

Поведенческий анализ показывает, что функциональность не ограничивается кражей данных. Обнаружены признаки внедрения в процессы, закрепления в системе и даже возможного шифрования данных.

Эксперты советуют относиться к скачиванию cjanf с неофициальных доменов так же настороженно, как к подозрительным вложениям в письмах. FileZilla стоит загружать только с официального сайта filezilla-project.org и проверять контрольные суммы. А если в папке портативной версии обнаружился version.dll — это повод считать систему скомпрометированной и провести проверку.