В этом месяце хактивисты Head Mare провели еще одну вредоносную рассылку с прицелом на российские организации. При разборе атак эксперты «Лаборатории Касперского» обнаружили новый вариант трояна PhantomCore.

В предыдущей серии имейл-атак, тоже февральских, группировка Head Mare пыталась заселить в российские корпоративные сети схожий Windows-бэкдор PhantomHeart.

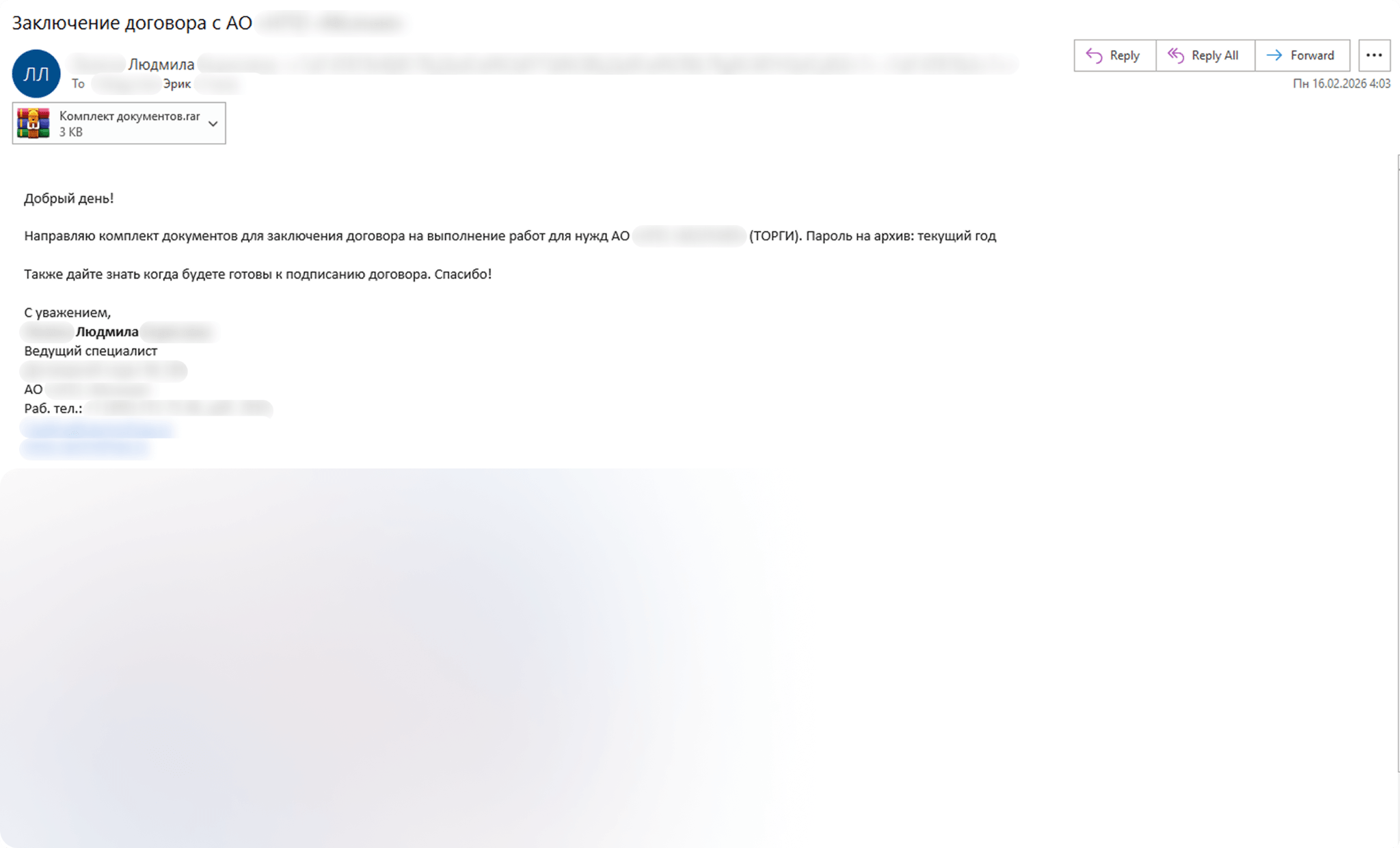

Новые письма-ловушки злоумышленники рассылали от имени некоего НИИ, предлагая его услуги в качестве подрядчика. Вложенный архив под паролем содержал несколько файлов с двойным расширением .pdf.lnk.

При запуске эти ярлыки действуют одинаково: автоматически скачивают с внешнего сервера документы-приманки и файл USOCachedData.txt. Загрузчики различаются лишь ссылками, по которым они работают.

Невинный на вид USOCachedData.txt на самом деле скрывает DLL обновленного PhantomCore. Анализ образца (результат VirusTotal на 23 февраля — 34/72) показал, что новобранец написан на C++, строки кода зашифрованы путем побайтового XOR, а основной задачей трояна является обеспечение удаленного доступа к консоли в зараженной системе.

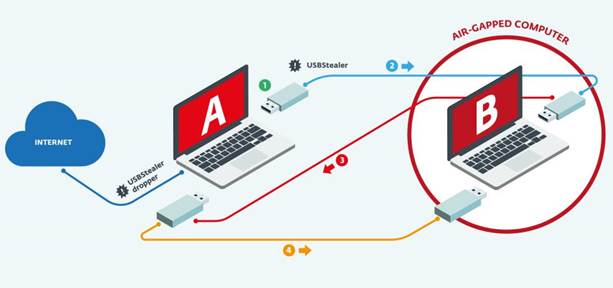

При подключении к C2-серверу вредонос отправляет два POST-запроса с данными жертвы для регистрации и ожидает команд. В ответ он получает координаты архива с TemplateMaintenanceHost.exe — модулем для создания туннеля, который оседает в папке %AppData% и обживается через создание нового запланированного задания.

Написанный на Go компонент TemplateMaintenanceHost.exe отвечает за запуск утилиты ssh.exe, которая может работать как SOCKS5-прокси и по дефолту включена в состав новейших Windows. Итоговый туннель открывает злоумышленникам возможность подключаться к другим машинам в той же локальной сети.

По данным Kaspersky, новые поддельные письма Head Mare были разосланы на адреса сотен сотрудников российских госучреждений, финансовых институтов, промышленных предприятий и логистических компаний.