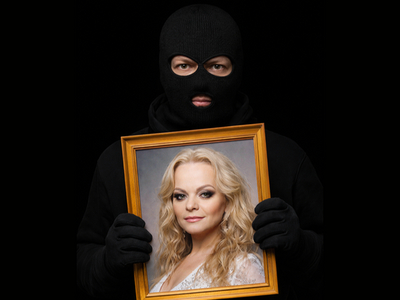

На популярном у россиян острове Бали местные мошенники начали активно использовать схему, напоминающую «казус Долиной». Они выступают посредниками при аренде недвижимости, хотя не имеют права сдавать эти объекты. С подобным мошенничеством уже столкнулась жительница Новосибирска.

По ее словам, семья арендовала виллу через агента, который представился родственником владельцев. Договор аренды был заключен сразу на год.

О распространении такой схемы сообщает РИА Новости со ссылкой на пострадавших.

Однако, когда семья приехала на отдых, появился настоящий владелец и заявил, что денег за аренду не получал, а посредник не имеет к нему никакого отношения:

«Он просто повесил на дом замок и сказал, что мы заплатили не тому человеку. По его словам, деньги получил только агент, с которым они больше не сотрудничают. Теперь нам предлагают съехать и самостоятельно требовать деньги обратно у этого агента».

Как отмечает РИА Новости, этот случай не единичный. По аналогичной схеме были обмануты несколько россиян из разных регионов, пытавшихся арендовать жилье на Бали. Встречаются и ситуации, когда один и тот же объект одновременно сдают сразу нескольким туристам.

В России мошенники при аренде недвижимости обычно используют другие схемы. Чаще всего они стремятся получить предоплату, заманивая жертву большой скидкой, а затем исчезают.

Осенью 2025 года появилась схема, при которой злоумышленники выдают себя за собственников объекта и просят перевести деньги за аренду по новым реквизитам. Встречаются также варианты с бронированием несуществующих объектов.