Как показывает опыт, самые серьезные инциденты происходят по вине персонала. Снизить вероятность успешной атаки вымогателя, кибершпиона, хактивиста поможет переобучение и повышение осведомленности. Именно это было сквозной темой на конференции «ИБ без фильтров», которую организовала «Контур.Эгида».

- Введение

- Уроки инцидентов

- Обучение должно быть дифференцированным

- Как учить ИТ- и ИБ-специалистов

- Как повышать осведомленность персонала

- Как оценить эффективность обучения?

- Другие проблемы с персоналом

- Выводы

Введение

По данным Positive Technologies, фишинг стал одной из наиболее часто используемых техник атак на компании. Если же речь заходит о высокопрофессиональных группировках, то фишинг (как правило, целевой) становится основным методом проникновения и закрепления в целевой инфраструктуре. Причем количество фишинговых атак за первые месяцы 2025 года выросло на треть.

По данным Solar JSOC, еще в 2022 году до 40% атак начинались с того, что сотрудник открывал файл или ссылку в электронном письме, подготовленном злоумышленниками. Руководитель направления информационной безопасности iTPROTECT Кай Михайлов связал успешность 70% кибератак с деятельностью персонала компаний. Это может быть не только фишинг, но и другие атаки, например, связанные с социальной инженерией, а также несоблюдение норм ИБ, в том числе относящихся к базовой кибергигиене.

Однако именно фишинг становится все более опасным. В этом организаторам атак помогает использование искусственного интеллекта (ИИ). Использование нейросетевых инструментов позволяет добиться более высокой убедительности писем и с высокой степенью правдоподобия мимикрировать под легитимные ресурсы. В итоге даже дешевые массовые атаки по результативности приближаются к целевым, требующим большего времени и ресурсов.

Также активно развиваются атаки типа «фейк-босс», где ИИ применяется для генерации аудио и видео, имитирующих руководителей компании. По данным Positive Technologies, создание такого дипфейка обойдется злоумышленникам приблизительно в 10 долларов США.

Не случайно, что именно тема обучения персонала стала одной из ключевых в ходе конференции «ИБ без фильтров», которую организовала «Контур.Эгида». Как отметил заместитель генерального директора по развитию продукта Staffcop Даниил Бориславский в своем выступлении, которое открыло конференцию, когда инцидент наступил, время читать мануалы прошло.

Уроки инцидентов

Конец июля был ознаменован сразу несколькими крупными инцидентами со значительным ущербом. Так, 28 июля прекратил работу ряд систем авиакомпании «Аэрофлот», что привело к отменам и задержкам рейсов. Ответственность за инцидент взяли на себя две хактивистские группировки.

Прямой ущерб только от отмены 54 пар рейсов мог составить четверть миллиарда рублей. По оценкам отраслевых экспертов, данную сумму можно смело удвоить. Также значительной статьей затрат для авиакомпании может стать восстановление работы систем и данных, в том числе с бумажных носителей.

Уже в августе хактивисты начали публиковать украденные в «Аэрофлоте» данные. Причем речь идет в том числе о медицинской информации, санкции за утечку которой очень велики: штраф может достигать 2 млн рублей даже в случае первичного инцидента.

По мнению руководителя отдела по работе с доверенным удостоверяющим центром «СКБ Контур» Никиты Яркова, одной из главных причин для успеха атаки на «Аэрофлот» является несоблюдение парольных политик. Он сослался на данные, которые выложила одна из группировок, атаковавших авиакомпанию, согласно которым многие сотрудники, в том числе из числа высшего руководства, не меняли пароли в течение трех лет.

Генеральный директор BearPass Валерий Комягин обратил внимание на опасность не только того, что сотрудники не меняют пароли годами, но и того, что они используют один пароль для доступа к нескольким сервисам. По его оценке, именно нарушения парольных политик стали одной из главных причин инцидента в компании Novabev. Первым её проявлением стало прекращение работы сайта розничной сети «Винлаб», принадлежащей производителю алкоголя.

Рисунок 1. Так выглядел сайт сети «Винлаб» в период атаки

На следующий день была прекращена работа и физических магазинов компании, а также отгрузка некоторых видов продукции и как минимум часть финансовых операций всего холдинга. Спустя два дня Novabev признала факт кибератаки, связанной с внедрением вымогательского ПО в ИТ-инфраструктуру компании, что привело к выходу из строя ключевых информационных систем. Злоумышленники потребовали оплаты выкупа, но компания отказалась. Простой сети длился около недели, потери от него могли составить до 250 млн рублей за сутки.

Как предупредил Валерий Комягин, даже зрелые компании могут сталкиваться с нарушениями базовых норм кибергигиены. Поэтому необходимо выстроить постоянный процесс обучения и повышения осведомленности сотрудников.

Обучение должно быть дифференцированным

Руководитель образовательных программ Positive Education Анастасия Федорова в самом начале своего выступления предостерегла от использования единого подхода к обучению сотрудников. Этому часто способствует позиция руководства, которая видит в обучении лишь очередную статью затрат, и кадровые службы, которые обычно отвечают за повышение квалификации, вынуждены это учитывать. Поэтому они часто настроены на то, чтобы сотрудники проходили быстрые тренинги по единой программе.

Однако, как предупредила Анастасия Федорова, единый подход не работает. Есть отраслевая специфика, в частности, связанная с особенностями регулирования. Тут особенно выделяются финансовый сектор и сфера критической информационной инфраструктуры (КИИ). Также весьма специфичной сферой является оборот персональных данных, где в последние месяцы регулирование было существенно ужесточено. Также изменён порядок обезличивания таких данных, и новые требования вступают в силу уже 1 сентября.

Также необходимы отдельные индивидуальные программы для руководителей, главных специалистов, руководителей ИТ- и ИБ-подразделений. Для них основной акцент, как отметила Анастасия Федорова, должен быть на бизнес-составляющей. В частности, они должны уметь определять недопустимые события, понимать, как киберриски влияют на бизнес-модели, и в целом иметь понятие об экономике ИБ. ИТ- и ИБ-руководители должны уметь выстраивать стратегию кибербезопасности с учетом приоритетов бизнеса, обосновывать бюджеты и вести управление инцидентами.

Программы для обучения технических специалистов и нетехнического персонала также имеют свою специфику. В итоге система корпоративного обучения должна быть как минимум трехуровневой (рис. 2).

Рисунок 2. Три уровня корпоративного обучения кибербезопасности

В целом главной задачей программ обучения, вне зависимости от отрасли и роли, должно стать встраивание кибербезопасности в культуру компании.

Как учить ИТ- и ИБ-специалистов

Как отметила Анастасия Федорова, ИТ- и ИБ-специалисты пытаются учиться сами на корпоративной инфраструктуре. Но такой подход чреват очень серьезными проблемами, если что-то пойдет не так. Тут последствия могут быть сравнимы с последствиями крупного инцидента.

С другой стороны, применение современных средств защиты требует обучения. Причем не только ИБ-, но и ИТ-специалистов. Без получения нужных навыков современные решения оказываются неэффективными. Особенно если речь идет о таких классах как системы мониторинга и корреляции событий (SIEM), глубокого анализа сетевого трафика (NTA), а также всех систем, которые базируются на мониторинге активности.

Эксплуатация современных систем требует организации взаимодействия ИТ- и ИБ-служб. Эти навыки необходимо отрабатывать, чтобы персонал знал, как действовать при возникновении нештатных ситуаций, например, тех же атак. Также необходимо создание единых метрик, чтобы сотрудники разных подразделений работали на общий результат.

Как подчеркнула Анастасия Федотова, обучение должно быть практическим. Одной лишь теории недостаточно. Обучение должно проходить на тренажерах или киберполигонах, с максимально точным воспроизведением реальной инфраструктуры компании.

Как повышать осведомленность персонала

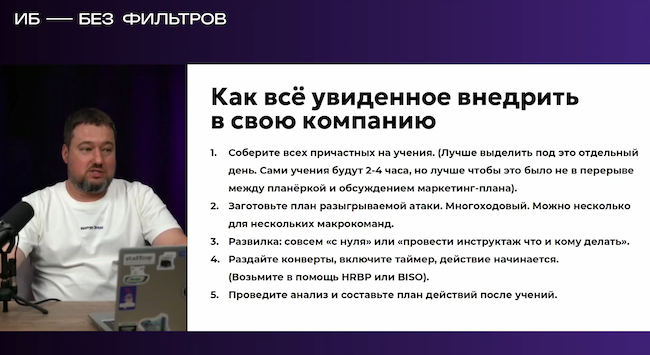

Регулярное обучение персонала является важным элементом в стратегии обеспечения кибербезопасности в компаниях. Даниил Бориславский назвал регулярное проведение киберучений (рис. 3), во время которых все сотрудники участвуют в репетиции отражения атаки, важнейшей задачей по повышению реального уровня кибербезопасности. Правильные действия всех сотрудников, в том числе тех, которые, казалось бы, не имеют никакого отношения к ИБ, могут стать решающими при минимизации последствий возможной атаки, особенно если речь идет о вымогательском ПО или фишинге.

Рисунок 3. Даниил Бориславский демонстрирует план киберучений

Между тем, как показывает практика, как российская, так и зарубежная, корпоративная среда является идеальной средой для фишинга. Этому способствуют высокие нагрузки и недостаточный обмен знаниями между сотрудниками. Многие из них к тому же испытывают страх обсуждать «странные» письма, поскольку считают, что это вызовет подозрения в некомпетентности.

Директор по ИБ «СДМ Банка» Владимир Солонин во время фестиваля Positive Hack Days поделился личным опытом противодействия фишинговым атакам. По его мнению, тут решающим фактором является именно повышение осведомленности об угрозах, тогда как технические средства могут оказаться совершенно неэффективными против ухищрений злоумышленников. Он привел два таких примера из личной практики.

В одном случае для шифрования файлов применялась легитимная программа с открытым кодом, в другом — зловред, внедренный в документ Excel, был разделен на несколько частей, которые затем макрос собирал воедино и запускал в момент открытия. И только системная работа по обучению персонала дала результат: за вомесь лет количество сотрудников, которые попадались на уловки организаторов фишинговых атак, снизилось в 10 раз.

С другой стороны, как показало исследование Арианы Мириан и Кристиана Дамеффа, то же антифишинговое обучение может оказаться практически неэффективным. За восемь месяцев практически каждый из пользователей хотя бы раз попадался на фишинговые приманки. Причем многие пользователи просто игнорировали обучение.

Как отметила Анастасия Федотова, главной конечной целью обучения нетехнического персонала является встраивание ИБ в культуру компании и вовлечение сотрудников. Процесс обучения, по ее оценке, должен быть встроен в процесс адаптации новых сотрудников. Конечной целью должно стать изменение реального поведения, а не формальное прохождение процедур.

Причем, как подчеркнул Даниил Бориславский, организация обучения обойдется намного дешевле, чем возможный ущерб от неосторожных действий пользователя.

Как оценить эффективность обучения?

Как подчеркнул Никита Ярков, целью любого курса обучения является получение и закрепление знаний и навыков, а не формальное приобретение некоей «корочки» или сертификата. Он напомнил, что довольно часто возникает ситуация, когда после прохождения курса в голове у тех, кто его прошел, не осталось ничего.

Также, как подчеркнул Даниил Бориславский, система объективной оценки знаний полезна для определения не только эффективности программ корпоративного обучения, но и реального уровня квалификации соискателей. Это стало актуально на фоне роста количества тех, кого разного рода коучи «натаскали» на успешное прохождение собеседований.

По мнению Анастасии Федотовой, в качестве метрик по результатам обучения ИТ- и ИБ-специалистов можно использовать время реагирования на инциденты до и после обучения, а также количество ошибок при настройках систем. Для нетехнического персонала главным будет снижение количества инцидентов, связанных с человеческим фактором. Для обеих категорий сотрудников также хорошим индикатором является потенциальная экономия, которая выражается в виде разности между возможным ущербом и затратами на обучение.

Руководитель отдела развития консалтинга по ИБ интегратора «Инфосистемы Джет» Александр Морковчин посвятил свое выступление как раз тому, как оценивать уровень знаний сотрудников. Он перечислил широкий перечень способов оценки:

- корпоративные показатели эффективности (KPI);

- результаты аттестаций;

- наличие отраслевых и вендорских сертификатов;

- использование международных фреймворков (NICE, SCyWF);

- использование российских профстандартов;

- модели оценки на основе таксономии учебных целей.

Наилучшие результаты, по мнению Александра Морковчина, дало использование модели Блума (рис. 4). Она наиболее комплексно позволяет разложить знания и навыки по различным ролям, например, в ходе киберучений. Остальные методы или слабо применимы на практике, или их объективность под вопросом. Так, профстандартов для многих весьма востребованных специализаций просто не существует.

Рисунок 4. Классификация образовательных целей Бенджамина Блума

Другие проблемы с персоналом

Однако инциденты происходят не только вследствие невнимательности или слабой осведомленности сотрудников. Как напомнил менеджер проектов «МКО Системы» Никита Вьюгин, не так уж редко сотрудники сознательно идут на нарушения. Основной мотив — финансовый. Тут в наибольшей зоне риска находятся те, кто накопил большую долговую нагрузку: кредитную или вследствие игровой зависимости.

Также, как предупредил Никита Вьюгин, опасность могут представлять и те, кто готов на любые действия, чтобы подсидеть конкурента за место в служебной иерархии. Другими мотивами могут стать далеко зашедшие травля или домогательства.

Старший пресейл-инженер компании F6 Роман Черенков обратил внимание на необходимость тщательной проверки не только штатного персонала, но и фрилансеров. Он привел пример личного опыта расследования атаки на одного из заказчиков. Как оказалось, за ней стоял специалист одного из подрядчиков, которого привлекали в качестве пентестера. Он также был активным участником программ вознаграждений за уязвимости (Bug Bounty). Однако этот же персонаж не менее активно занимался заказным взломом для разнообразных группировок.

Часто источником проблем оказываются неудобные инструменты. Валерий Комягин признал, что сотрудника, особенно возрастного, крайне сложно заставить запомнить несколько паролей, и все так или иначе будет сведено к пресловутым стикерам на мониторе. Однако использование менеджера паролей полностью снимет данную проблему, поскольку это полностью избавляет пользователя от необходимости ручного ввода.

Выводы

Корпоративное обучение и повышение осведомленности сотрудников стало важным элементом поддержания кибербезопасности. Причем и тогда, когда технические средства оказываются неэффективными или просто не работают.

Однако обучение сотрудников должно быть дифференцированным. Для руководства курс обучения должен быть ориентирован на стратегические цели бизнеса, для ИТ- и ИБ-специалистов — на обучение использованию технических средств защиты, для нетехнического персонала — ориентированным на то, чтобы не поддаваться на основные приемы, используемые в ходе различных атак.

При этом необходимо выстроить систему контроля того, насколько знания будут усвоены. Без этого программа обучения будет бесполезной.