На 10-м ежегодном форуме по информационной безопасности SOC Forum подвели итоги Кибербитвы-2024. Всего в соревнованиях за покорение Марса приняли участие 40 команд ИБ-специалистов государственных организаций, финтех-сервисов, ИТ-команд в составе маркетплейсов, промышленных, логистических, лизинговых и энергетических компаний, банков, нефтегазовых и ИБ-компаний.

В «тройку» лучших среди киберзащитников вошли команды нефтегазового сектора, силовых ведомств и одного из белорусских операторов связи. На стороне нападающих лучшими стали команды Invuls, HackerLife и Dsec, которые представляют независимых игроков и компании ИБ-отрасли. Суммарно команды Blue team набрали более 130 000 очков за результативное реагирование на кибератаки, результат Red team по итогам реализованных инцидентов – около 16 000 баллов, или 8 к 1.

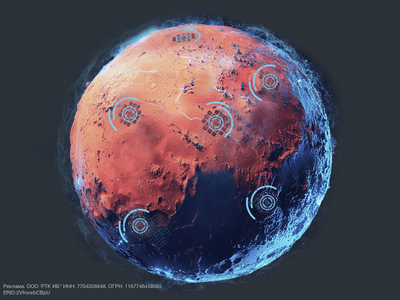

ГК «Солар», архитектор комплексной кибербезопасности, разработала для соревнований научно-фантастический симулятор поселения. Колонисты и хакеры сражались за освоение пригодных для жизни мест с наименьшими потерями, как и герои фантастических фильмов и игровых проектов о покорении Вселенной. Каждая из команд киберзащиты отправила на Марс автоматизированный колониальный модуль (АКМ) под управлением ИИ, который важно было защитить от атак со стороны противника. Поэтому эксперты киберзащиты смогли в прямом эфире отработать навыки мониторинга, реагирования и расследования инцидентов.

Кибербитва-2024 прошла на базе программной платформы Solar CyberMir 6.0, которая используется для практической подготовки специалистов ИБ в сфере мониторинга, реагирования и расследования киберинцидентов.

«ИТ-системы марсианской колонии – это объекты критической информационной инфраструктуры, как и их земные аналоги в ключевых отраслях российской экономики. В Кибербитве-2024 приняли участие представители индустрий, для которых кибербезопасность является важным фактором устойчивости бизнеса, защиты интересов клиентов и пользователей. Поэтому техники и тактики атак и защиты, которые продемонстрировали эксперты, будут востребованы и в реальных условиях», − комментирует Евгений Акимов, директор департамента «Киберполигон» ГК «Солар».

Технологическим партнером соревнований выступила «Лаборатория Касперского», которая предоставила в распоряжение Blue team свои флагманские решения: инструменты для защиты конечных устройств класса EPP и EDR, SIEM-систему Kaspersky Unified Monitoring and Analysis Platform и другие средства информационной безопасности.

«Мы традиционно предоставляем свои решения для кибербитвы, поскольку разделяем уверенность, что международные учения дают командам по кибербезопасности уникальную возможность отработать слаженное взаимодействие в условиях усложняющегося ландшафта угроз. Важно, что участники использовали всю палитру защитных решений, от обеспечивающих безопасность конечных устройств до SIEM, и смогли эффективно реагировать на инциденты в условиях, максимально близких к реальной жизни», — комментирует Анна Кулашова, вице-президент «Лаборатории Касперского» по развитию бизнеса в России и СНГ.

Зрители Кибербитвы-2024 могли наблюдать за ходом состязания из кибербара на площадке SOC Forum. У гостей была возможность предсказать исход битвы, угадать победителя или финальный счет, а также проголосовать за любимую команду.

Кибербитва-2024 прошла в четвертый раз в рамках деловой программы SOC Forum. Это одно из крупнейших соревнований для отрасли наряду с международными киберчемпионатами, которые ГК «Солар» проводит на базе платформы Solar CyberMir в рамках Петербургского международного экономического форума в Санкт-Петербурге при поддержке Минцифры России и на конференции ЦИПР в Нижнем Новгороде с участием команд из более чем 20 стран мира.