Microsoft продолжает сближать Android и Windows 11. Теперь в центре внимания оказался WhatsApp (принадлежит Meta, признанной экстремистской и запрещенной в России). В тестовых сборках Windows 11 заметили поддержку функции Resume для популярного мессенджера. По сути, речь идёт о возможности продолжить разговор (а возможно, и звонок), начатый на смартфоне.

Функция Resume — это своего рода аналог Apple Handoff. Идея простая: начал что-то на одном устройстве, продолжил на другом.

Например, открыл документ на Android, включил компьютер, и Windows предлагает «подхватить» задачу с того же места. Звучит красиво, но на практике Resume пока работает далеко не всегда и поддерживается лишь несколькими приложениями.

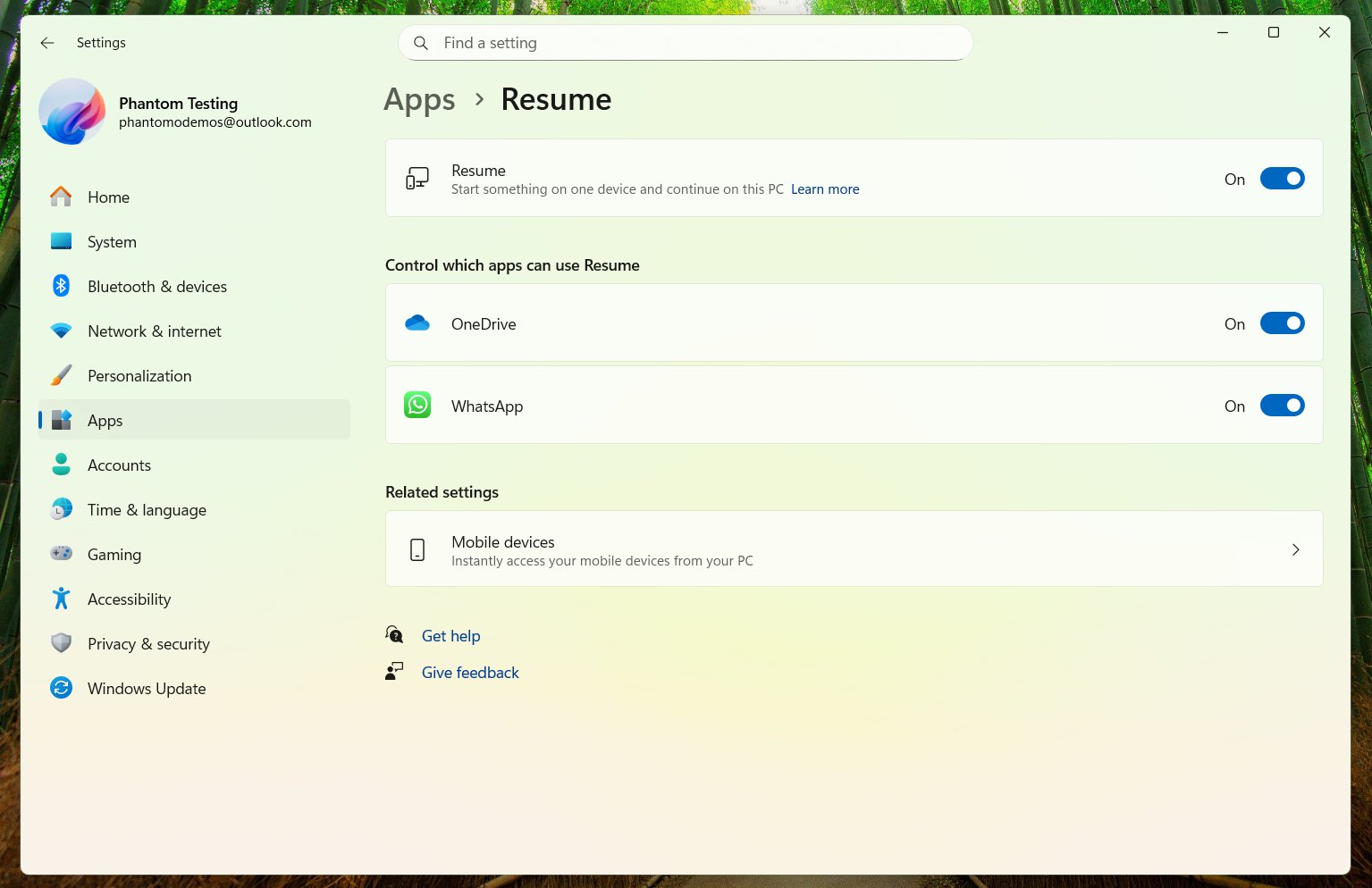

С WhatsApp ситуация пока ещё более загадочная. Переключатель Resume уже появлялся у некоторых пользователей в настройках Windows 11 (Настройки > Приложения > Resume), причём автоматически, а потом так же внезапно исчезал. При этом сама функция фактически не работает.

Если Microsoft доведёт идею до ума, сценарий может быть вполне удобным. Представьте: вы читаете длинный чат на смартфоне или набрасываете ответ, затем садитесь за десктоп, а система сразу предлагает открыть именно этот диалог, без ручного поиска и прокрутки.

Теоретически это может касаться и черновиков сообщений. Вопрос с возобновлением звонков остаётся открытым, поскольку технически это гораздо сложнее, чем просто «перенести» контекст переписки.

Правда, тут возникает логичный вопрос: а нужен ли WhatsApp вообще такой Resume? Сообщения в мессенджере и так синхронизируются в реальном времени между устройствами. Возможно, Microsoft делает ставку не на сам факт синхронизации, а на удобство возвращения к конкретному месту в разговоре.