Специалисты выявили новую интересную постэксплуатационную технику в Amazon Web Services (AWS): условные злоумышленники могут использовать агент System Manager (SSM) в качестве недетектируемого трояна, открывающего удалённый доступ (Remote Access Trojan, RAT).

Концепцию этого вектора атаки расписали эксперты компании Mitiga. Судя по всему, потенциальная проблема затрагивает как Windows-, так и Linux-устройства. Особенность этого метода в том, что его вряд ли «засекут» антивирусные продукты.

«Мы на полном серьёзе полагаем, что этот вектор злоумышленники будут использовать в реальных кибератаках (если уже не делают этого)», — пишет Mitiga в отчёте.

AWS Systems Manager (SSM) представляет собой подписанную Amazon систему управления конечными точками. Как правило, администраторы используют её для настройки, патчинга и мониторинга экосистем AWS.

Поскольку это очень популярный инструмент, предустановленный на многих шаблона ОС, у киберпреступников есть достаточной большой пул хостов, подходящих для кибератаки.

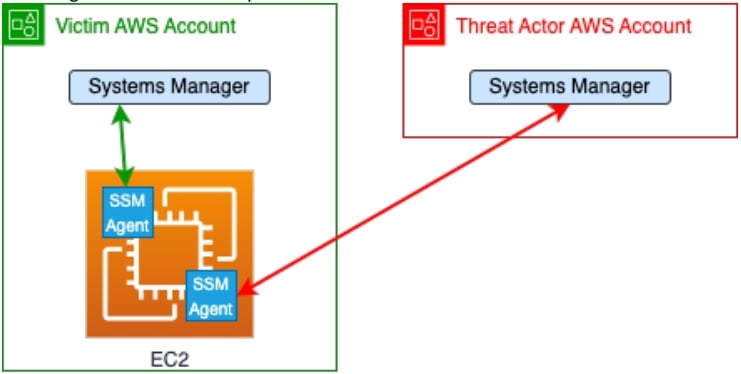

В Mitiga обратили внимание на возможность настройки SSM-агента на работу в «гибридном» режиме даже в пределах ограничений установки EC2. Это позволяет получить доступ к активам и серверам из аккаунтов AWS, находящихся под контролем злоумышленников.

При настройке SSM в гибридном режиме агент позволяет учётной записи управлять IoT-устройствами и виртуальными машинами (включая те, что находятся в других облачных средах).

«В ходе нашего исследования мы сосредоточились на возможности SSM-агента, позволяющей работать не только на экземплярах EC2, но и на других типах машин. Именно так мы нашли уникальный способ использовать службу SSM для взаимодействия с другим AWS-аккаунтом и выступать в роли полноценной интегрированной инфраструктуры трояна», — объясняют специалисты.

«Детектирование подобного вектора осложняется тем, что команды выполняются от лица другой учётной записи, то есть будут скрытыми в исходном аккаунте».