Стали известны детали проприетарного протокола передачи данных, над которым группа компаний «Техноджет» работает десять лет. О нишевом проекте с амбициозным названием «Интернет из России» было недавно доложено Владимиру Путину, и тот пообещал оказать поддержку.

Имя «Интернет из России» было озвучено на встрече президента с представителями индустрии беспилотных авиационных систем, состоявшейся в конце прошлого месяца. По словам руководителя «Техноджет», внедрение технологических разработок в рамках данного проекта позволит отказаться от стека сетевых протоколов TCP/IP, на котором сейчас работает весть мир.

Стоит отметить, что развиваемая «Техноджет» технология IPv17 предназначена для организации спутниковой связи с беспилотными летательными аппаратами, которые в России сейчас востребованы в сельском хозяйстве. Для космических каналов связи, движущихся с большой скоростью объектов и прочих специфических условий эксплуатации TCP/IP не очень пригоден, и в прошлом уже создавались альтернативные решения — например, QUIC разработки Google или New IP от Huawei.

Проприетарные протоколы такого типа обычно предназначены для использования в интранет-сетях, вывод их в интернет возможен лишь при условии кросс-совместимости (одновременной поддержки TCP/IP оборудованием и софтом). Замена TCP/IP, на возможность которой намекнул представитель «Техноджет», — утопия: для этого пришлось бы весь интернет перевести на новое оборудование, каналы связи и софт, притом желательно одновременно.

Прототип протокола «Техноджет» для организации связи со спутниками и летательными аппаратами прошел испытания на закрытых объектах. Результаты, со слов руководителя, показали, что на сети отечественный аналог работает лучше TCP/IP: при задержке / потере пакетов в пределах 1% восстановление происходит за 5,7 с, тогда как при использовании TСP — в течение 360 секунд.

В компании уже приступили к созданию системы управления беспилотниками и модема связи, который будет работать на собственном протоколе «Техноджет». Участники проекта полагают, что при поддержке «Роскосмоса» им удастся наладить производство и развернуть наземный и спутниковый сегменты связи в течение пяти лет.

Документация IPv17 доступна в интернете; правда, читатели жалуются на плохое качество: в тексте встречаются не только орфографические и грамматические ошибки, но также неправильные термины и странные формулировки.

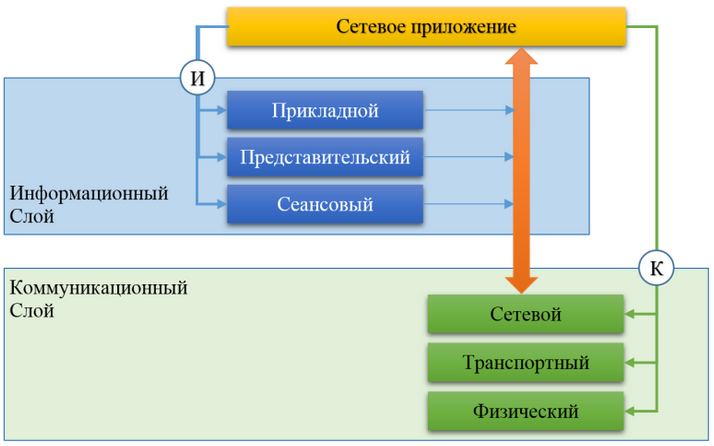

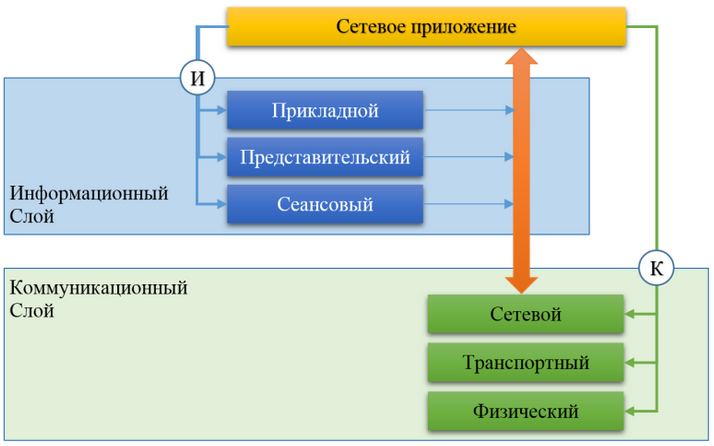

Согласно этому документу, сетевая модель IPv17 состоит из двух слоев: информационного и коммуникационного. Каждый содержит по три уровня и два интерфейса.

Информационный слой задает параметры и инициирует соединение между участниками обмена; взаимодействующим приложениям присваивается сетевой идентификатор (NetID). Транспортный уровень коммуникационного слоя использует протокол UDTP (Up/Down Transport Protocol), способный работать поверх транспорта UDP (для прохождения через NAT и файрвол), протокола IP в интернете, канального уровня либо физических линий связи.

Согласно презентации трехлетней давности, протокол UDTP поддерживает Linux (ядро версий с 3.0 по 4.19) и ряд дистрибутивов, в том числе российские Астру, Альт и ОСнову, а также архитектуры x86, x86_64 arm 7/8 и Эльбрус. В ходе тестирования было зафиксировано повышение скорости передачи данных из Москвы в Амстердам в 3 раза, в Санта-Клара (США) в 11 раз, в Сидней в 50 раз.

Из достоинств отмечены значительное сокращение расходов провайдера, поддержка истории сессий и блокчейна, а также полноценная защита от DDoS-атак сетевого уровня (3 и 4).