Мобильная операционная система iOS 16 содержит неприятный баг, из-за которого данные пользователя сливаются за пределы активного VPN-туннеля даже в том случае, если режим Lockdown включен.

Томми Миск, один из исследователей в области кибербезопасности, рассказал изданию MacRumors об интересной особенности iOS 16: подход новой версии ОС к VPN-трафику не меняется от того, включен режим Lockdown или нет.

Как правило, когда пользователь включает VPN, операционная система закрывает все текущие интернет-соединения и затем переустанавливает их через VPN-туннель. В случае с iOS дела обстоят несколько иначе: сессии и соединения, которые устанавливаются до включения VPN, не завершаются, а это значит, что они могут отправлять данные в обход туннеля.

Пока пользователь будет считать, что его информация защищена, на деле она может остаться незашифрованной и попасть в руки провайдеров и других третьих лиц. К слову, в отчете Proton упоминалась уязвимость в iOS 13.3.1, позволяющая обойти VPN.

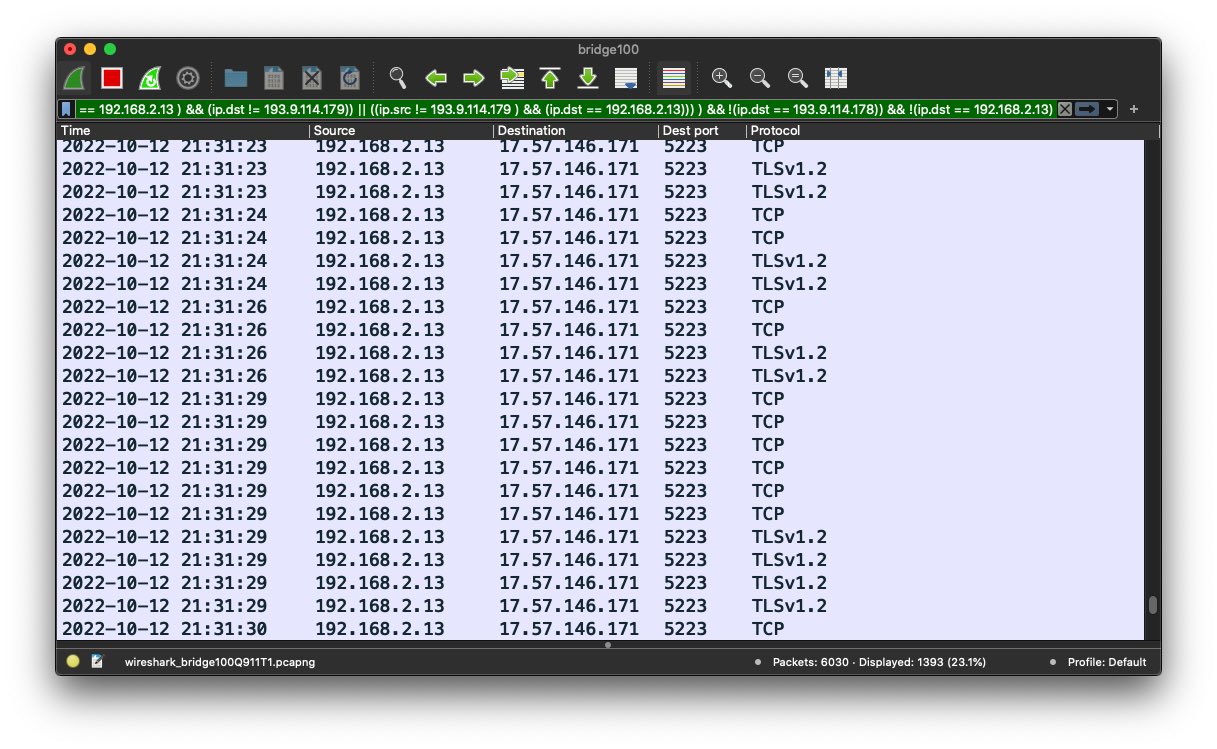

Как выяснили специалисты, iOS 16 взаимодействует с определенными сервисами Apple за пределами активного VPN-туннеля и сливает DNS-запросы без ведома пользователей. Исследователи также попытались понять, влияет ли на это поведение режим Lockdown и пришли к выводу, что даже при включенной защитной функции данные идут в обход.

Томми Миск, дополняя свои первоначальные выводы, уточнил, что при включенном Lockdown Mode утекает даже больше данных, чем при выключенном.

Напомним, что похожая проблема встречается и на Android: мобильные устройства сливают трафик даже при включенной функции Always-on VPN.