Эксперты Securonix рассказали об интересном способе заражения, который избрали хакеры, рассылающие адресные письма некоторым военным подрядчикам. Доставка целевого зловреда осуществляется с помощью восьми промежуточных PowerShell-загрузчиков (стейджеров); один из них тщательно проверяет среду исполнения и мстит, если его что-то не устраивает.

Вредоносным имейл-атакам подвергались в основном частные компании, производящие средства вооружения. Опасные фальшивки получили также сотрудники компании-поставщика узлов для истребителей F-35 Lightning II.

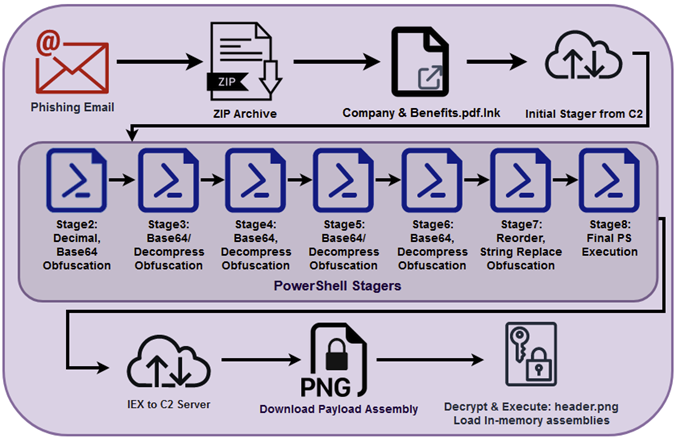

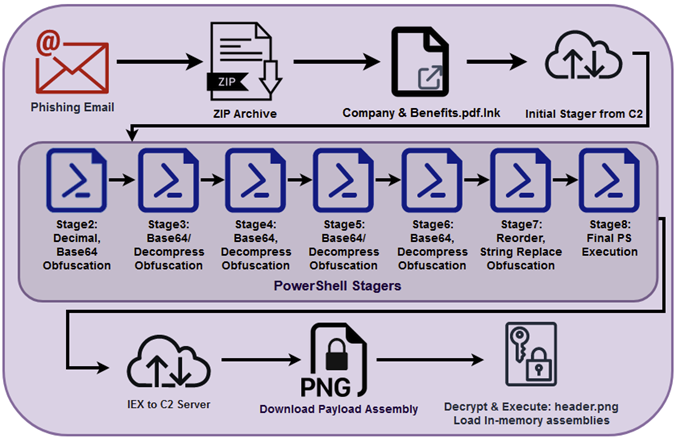

Анализ показал, что вложенный ZIP в данном случае содержит LNK-файл с двойным расширением (.pdf.lnk) — для маскировки. При исполнении он подключается к C2-серверу и запускает цепочку заражения.

Примечательно, что для выполнения команд начальный загрузчик использует утилиту FORFILES вместо привычной cmd.exe. Все стейджеры запускаются с помощью powershell.exe, которую LNK копирует в C:\Windows, переименовывая в AdobeAcrobatPDFReader.

Семь сгруппированных PowerShell-скриптов сильно обфусцированы с использованием разных техник — перестановки и замены символов, нестандартных форм записи чисел, изменения порядка операторов, построчного сжатия и проч.

Самым интересным оказался предпоследний стейджер — он прилагает много усилий для сокрытия непрошеного вторжения и обеспечения адекватной рабочей среды:

- пытается обойти AMSI-защиту Windows, отключая режим анализа кодов;

- сверяется со своим списком процессов, связанных с отладкой и мониторингом;

- с помощью WMI проверяет разрешение экрана (высота должна превышать 777 пикселей), емкость памяти (более 4 Гбайт), дату установки ОС (более чем трехдневной давности);

- с помощью PowerShell-команд проверяет наличие виртуальной среды и связи с доменом Active Directory.

Если хотя бы один результат неудовлетворителен, вредоносный скрипт отключает сетевые адаптеры, блокирует весь входящий и исходящий трафик (изменяет настройки брандмауэра Windows с помощью netsh), удаляет все файлы в папке «Пользователи» и на дисках G:\, F:\ и E:\, а затем выключает компьютер (через командлет Stop-Computer). Единственное препятствие, не вызывающее столь бурной реакции — это русский или китайский язык интерфейса в настройках системы. В таких случаях вредонос просто завершает свой процесс.

Когда результаты проверок удовлетворительны, скрипт переходит к следующему этапу обеспечения адекватной рабочей среды. Он отключает регистрацию блоков сценариев PowerShell (записи о запускаемых скриптах в журнале Windows), трассировку событий PowerShell и журнал приложений (с помощью командлета Remove-EtwTraceProvider). При доступности админ-привилегий зловред также нейтрализует Microsoft Defender — добавляет в исключения файлы .lnk, .rar, .exe, важные для работы папки, процессы forfiles.exe, powershell.exe, cmd.exe, а также отключает сканирование архивных файлов.

Способы обеспечения постоянного присутствия тоже разнообразны: добавление ключей реестра, создание новых запланированных заданий, своего ярлыка (MicrosoftWS.lnk) в стартовый каталог, новой подписки на события WMI.

Финальную полезную нагрузку определить не удалось: содержимое файла header.png было зашифровано по AES, но попытки расшифровать выдавали лишь бессмысленный набор данных.

Для создания командной инфраструктуры злоумышленники в июле зарегистрировали около десятка доменов с одинаковы именем — terma, но в разных TLD-зонах (.dev, .vip, .wiki и т. п.). Для хостинга вначале использовались серверы DigitalOcean, позднее — Cloudflare.

Узконаправленная киберкампания мастеров маскировки немного напоминает Konni-атаки APT37, но их действия более изощренны и скрытны. Судя по всему, целевой файл header.png уже изъят из раздачи, вредоносные рассылки тоже сошли на нет.