Команда Black Lotus Labs (ИБ-подразделение Lumen Technologies) предупреждает о появлении новой угрозы — ботнета Chaos, способного проводить DDoS-атаки и майнить криптовалюту. Лежащий в его основе вредонос совместим и с Windows, и с Linux и уже проник на сотни серверов и SOHO-роутеров в европейских странах, США и Китае.

По словам экспертов, бот-сеть на базе Chaos (не путать с одноименным билдером шифровальщиков) пока невелика, но обладает большим потенциалом роста. Создатели зловреда предусмотрели возможность работы на аппаратных платформах разной архитектуры — ARM, Intel (i386), MIPS, PowerPC. Новобранец также умеет самостоятельно распространяться с помощью эксплойтов и через брутфорс — перебором ключей SSH, которые он нашел на зараженном хосте или получил списком с C2-сервера.

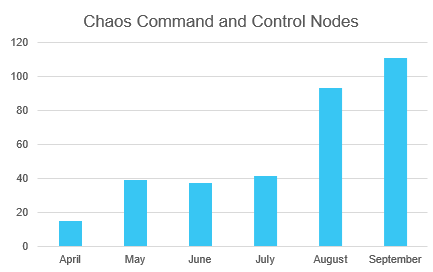

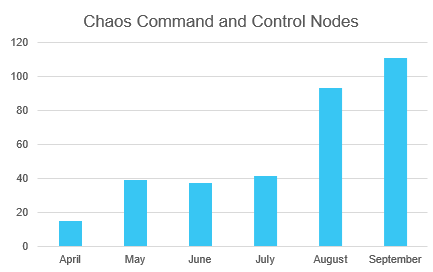

Аналитики изучили около сотни семплов, обнаруженных в дикой природе и выяснили, что новый бот написан на Go, в коде используется китайский язык, а командная инфраструктура базируется в Китае. В ходе анализа также обнаружены самоподписанные сертификаты X.509, их число стремительно растет (в мае было 39, в августе — 93, два дня назад — 111; самый ранний сгенерирован 16 апреля).

Набор функций зловреда позволяет ему собирать информацию о среде хоста, выполнять шелл-команды, загружать дополнительные модули, в том числе криптомайнер (XMRig), проводить DDoS-атаки. В совокупности аналитики насчитали более 70 различных команд, которые подаются ботам.

Из эксплойтов, используемых Chaos для дальнейшего распространения, замечены CVE-2017-17215 (для роутеров Huawei HG532) и CVE-2022-30525 (для файрволов Zyxel). Создать DDoS-поток вредоносу помогают модули ddostf и Bill Gates; последний, видимо, был специально приобретен для встраиваемых систем на базе FreeBSD, использование которых базовый код бота не предусматривает.

Дл проведения DDoS-атаки на ботнет загружается список целей. Из техник обычно используется мультивекторный флуд (протоколы UDP и TCP/SYN на различных портах). Такие атаки зачастую продолжительны, с наращиванием мощности; Chaos также умеет по команде подменять IP-адрес источника вредоносных запросов.

За месяц наблюдений (с середины июня по середину июля) эксперты выявили сотни уникальных IP-адресов с признаками заражения. Современная популяция Chaos пока ограничена Европой, Америкой и Азиатско-Тихоокеанским регионом (в Австралии и Новой Зеландии его пока нет).

Последние два месяца наблюдатели фиксируют существенный рост числа C2-серверов Chaos. С апреля их количество увеличилось более чем в четыре раза.

Из жертв заражения в блог-записи Black Lotus упомянут сервер GitLab, расположенный в Западной Европе. В этом месяце исследователи также зарегистрировали серию DDoS-атак с ботнета; список мишеней включал представители игровой индустрии, сферы финансов, СМИ, индустрии развлечений, а также хостинг-провайдеров и один криптообменник. Ботоводы не пощадили даже своих коллег — операторов теневых сервисов «DDoS как услуга».

Появление нового вредоноса на Go еще раз подтвердило тенденцию, подмеченную ИБ-экспертами, — рост популярности кросс-платформенных языков у киберкриминала. Последние два года вирусописатели неустанно трудятся, плодя Go-зловредов — бэкдоров, ботов, шифровальщиков (Epsilon Red, eCh0raix, ранний Hive, HermeticRansom, Agenda). Знатоки Rust пока отстают, но тоже не дремлют.