Специалисты израильской компании Oxeye выявили новую уязвимость в Golang-приложениях. Брешь, получившая имя ParseThru, может использоваться для получения несанкционированного доступа к облачным приложениям.

Проблема связана с несоответствиями, которые возникли из-за изменений, внесенных в логику парсинга Golang URL, имплементированного в библиотеке “net/url”.

«Новая уязвимость позволяет условным атакующим при определенных условиях обойти валидацию. Причиной является использование небезопасных методов парсинга URL, встроенных в язык», — пишут исследователи в отчете.

Известно, что версии Golang до 1.17 считают точку с запятой вполне допустимым разделителем запроса (например, example.com?a=1;b=2&c=3). Однако в этом релизе авторы внесли изменения: теперь выдается ошибка, если в строке запроса содержится точка с запятой.

«Пакеты net/url и net/http раньше принимали точку с запятой в качестве разделителя в URL-запросах вдобавок к амперсанду. Теперь же такие запросы будут отклоняться, а серверы — записывать ошибку в “Server.ErrorLog”», — гласят примечания к версии 1.17.

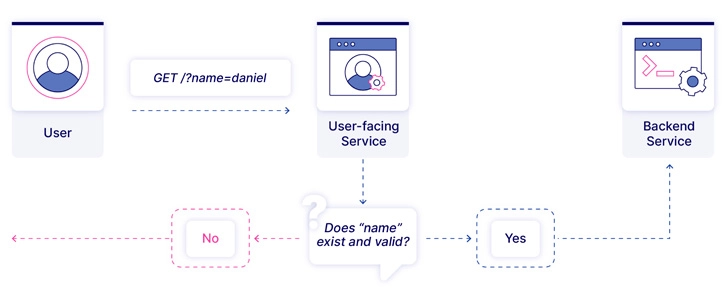

Уязвимость ParseThru возникает в тот момент, когда публичный API Golang, основанный на 1.17 и более поздних версиях, начинает взаимодействовать с бэкенд-сервером, на котором запущена более ранняя версия. Таким образом, злоумышленник может «протащить» запросы с параметрами, которые в нормальных условиях должны отклоняться.

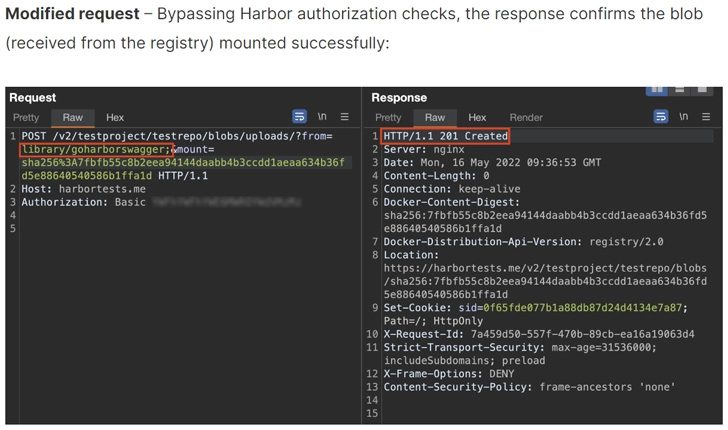

Другими словами, атакующему достаточно отправить запросы, содержащие точку с запятой, после чего внутренний сервис обработает их. Специалисты Oxeye нашли несколько примеров ParseThru в проектах с открытым исходным кодом: Harbor, Traefik и Skipper.