Проблемы с подключением к VPN-сервису Proton начались накануне вечером. В компании считают, что соединение могут блокировать со стороны государства. Сбои начались вечером 1 июня.

У журналиста Anti-Malware.ru cервис “стартовал” соединение, но так и не прогружался. Обновление приложения проблему не решало. При этом сама попытка присоединиться “тормозила” работу мобильного интернета, “висели” Telegram и WhatsApp. Сообщения о недоступности Proton VPN начали появляться и в соцсетях.

К девяти вечера компания Proton подтвердила неполадки:

“В настоящее время мы изучаем проблему, но она не вызвана какими-либо изменениями с нашей стороны. Вполне вероятно, что местные интернет-провайдеры и власти мешают VPN-соединениям, и в этом случае мы не сможем решить такие проблемы. Некоторые серверы могут продолжать работать. Мы продолжаем попытки обойти блокировку. Спасибо за ваше терпение и понимание”.

Официальных комментариев властей на момент публикации нет. В реестрах Роскомнадзора сайты protonvpn.com и proton.me тоже не значатся.

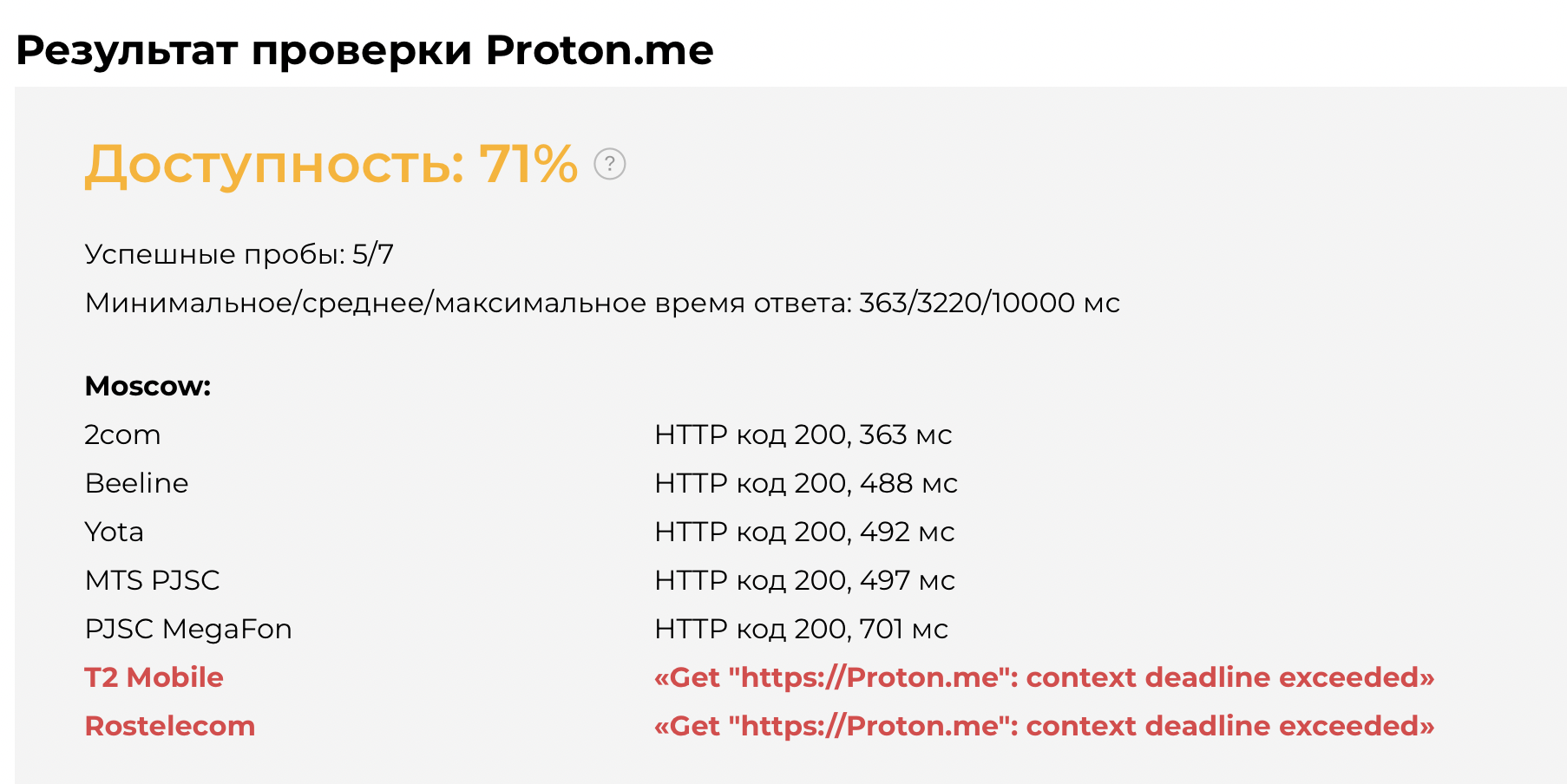

На Globalcheck сайт proton.me не отвечает в сетях Tele2 и «Ростелекома», protonvpn.com доступен для всех провайдеров.

Российские пользователи также сообщают о сбоях в работе NordVPN, дополняет информацию издание vc.ru. Nordvpn.com недоступен на сетях «Ростелекома», МТС, «Мегафона», Tele2, «Билайна», Yota. В реестрах Роскомнадзора его нет.

О возможных тестах блокировок VPN мы писали 30 мая. Тогда в трех российских регионах перестали работать сервисы по протоколам L2TP и IPSec. В конце мая о возможной блокировке в России сообщил VPN-сервис Windscribe. Накануне компания обновила расширения для браузеров Chrome и Firefox.

Роскомнадзор начал блокировать VPN-сервисы и связанную инфраструктуру еще осенью, активная фаза исключений началась после 24 февраля. Обоснование — VPN-соединение позволяет пользователям получить доступ к запрещенным на территории России ресурсам.