При разборе вредоносной атаки на южнокорейское новостное издание эксперты «Лаборатории Касперского» обнаружили новую программу-шпион. Как оказалось, Chinotto существует в трех видах — как PowerShell-скрипт, исполняемый код Windows и приложение для Android.

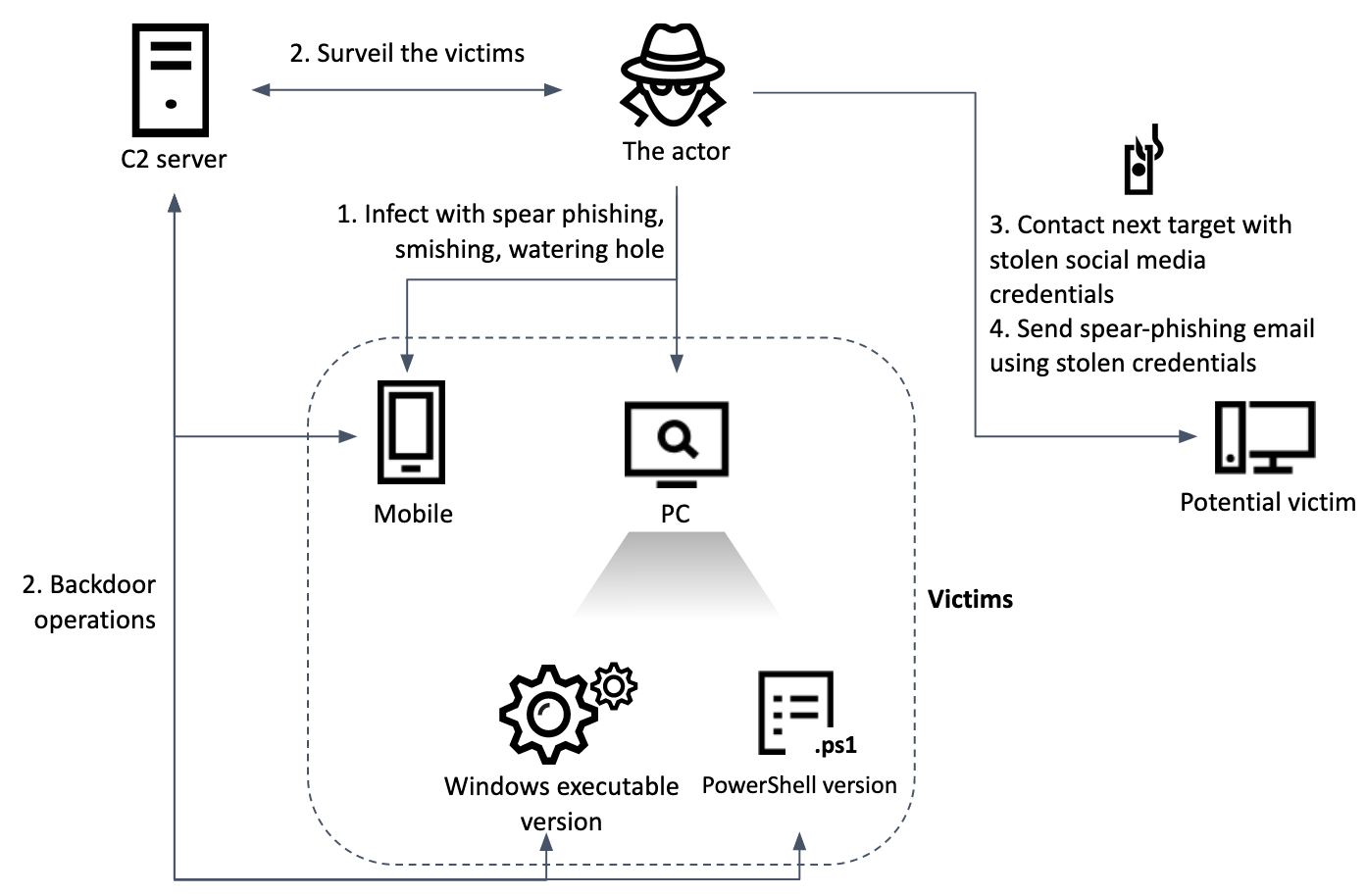

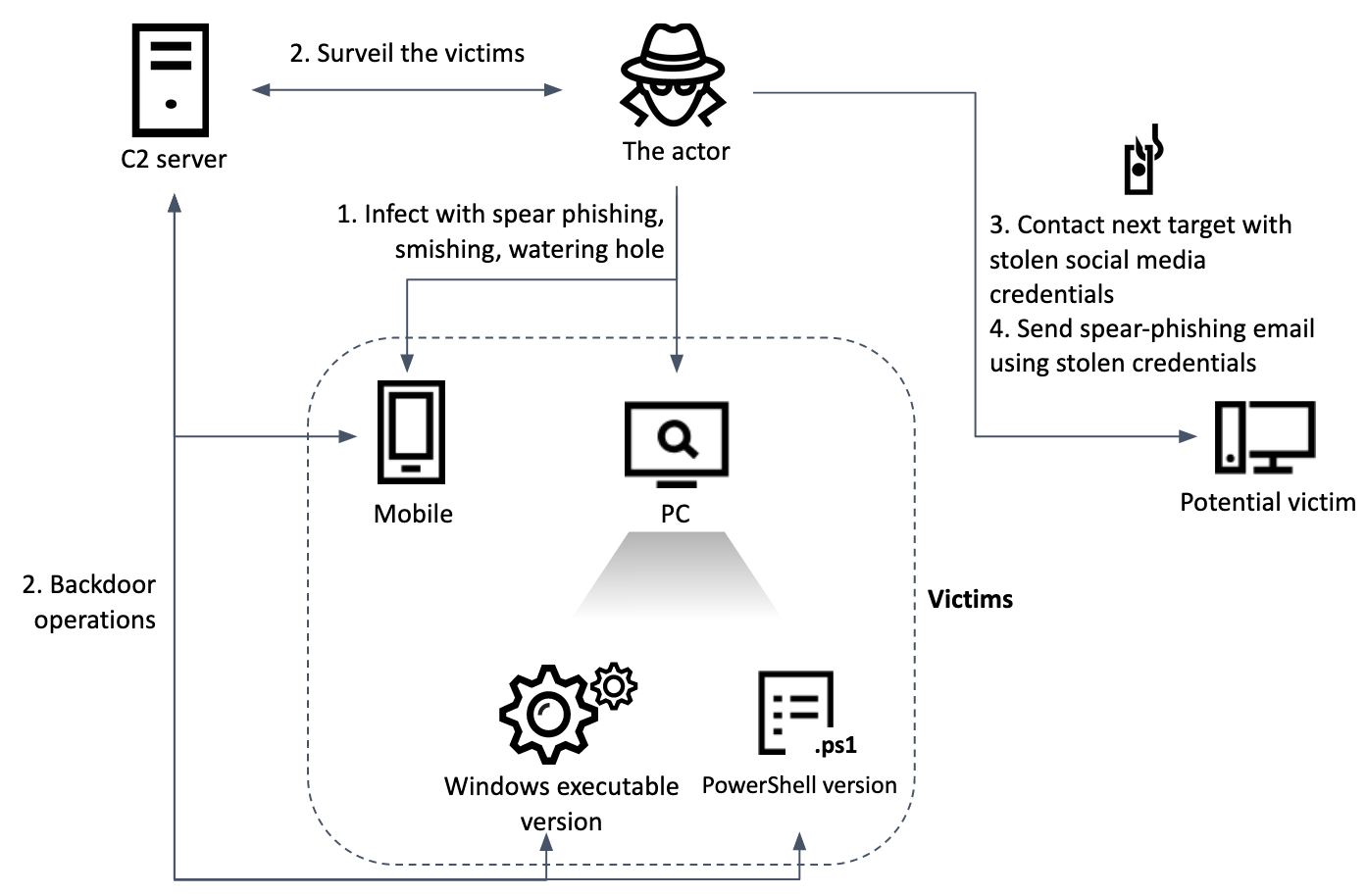

Схемы управления этими зловредами схожи и полагаются на HTTP, поэтому у оператора есть возможность отдавать команды всему семейству из единого центра. Владельцем трехглавого дракона, по мнению Kaspersky, является APT-группа ScarCruft, она же Reaper и APT37, предположительно спонсируемая правительством КНДР.

Выявить Chinotto удалось следующим образом. На зараженном хосте был найден подозрительный файл .hta; анализ показал, что он содержит VBS-скрипт — простой бэкдор, способный выполнять PowerShell-команды. Компрометация сервера, судя по логам, произошла 22 марта 2021 года; вектор атаки из-за кратковременного доступа к узлу установить не удалось.

Полнофункциональный Chinotto появился в системе в конце августа и сразу начал делать скриншоты и искать интересующие операторов данные. На машине были обнаружены и другие зловреды, помогавшие собирать и выводить ценную информацию.

Злоумышленники также пытались от имени жертвы рассылать вредоносные письма ее знакомым — отыскивали их в Facebook, получив доступ к аккаунту жертвы с помощью украденных у нее учетных данных. За первичным контактом в соцсети следовало персональное послание по email с приаттаченным RAR-файлом.

Содержащийся в нем документ Word, судя по названию, содержал новую информацию об обстановке в Северной Корее и ответной реакции органов нацбезопасности. Однако при его открытии запускался вредоносный макрос, запускающий цепочку заражения: VBA > шелл-код > бэкдор со стороннего сервера.

Примечательно, что этот макрос вначале проверяет присутствие защитных решений Kaspersky. Если таковое имеется, зловред изменяет ключ реестра, чтобы заручиться доверием в системе; после этого запуск любого кода VBA не потребует согласия пользователя, Microsoft Office даже не выведет предупреждение.

Версия Chinotto для Android распространяется через смишинг (вредоносные ссылки в СМС). При установке зловред запрашивает большое количество разрешений; получив их, ворует список контактов, СМС-сообщения, записи о звонках, аудиозаписи и данные из приложений — таких как Huawei Drive, Tencent WeChat (Weixin), KakaoTalk.

Изучение инфраструктуры, которую ScarCruft использует для проведения атак, позволило экспертам и местной CERT выявить несколько других жертв Chinotto — перебежчиков из КНДР и журналистов-политологов, работающих в южнокорейских изданиях. Обнаружены также ранние образцы Chinotto, загруженные на серверы APT-группы в середине 2020 года, — они распространялись через документы HWP (созданные в Hangul, редакторе текстов на корейском языке).