Редко кто знает, что датчики движения Android-устройств по умолчанию доступны сайтам, которые пользователи посещают, используя Chrome. Мобильный браузер Google передает такие данные по запросу даже при самых жестких настройках приватности, а также в режиме инкогнито.

Компанию Google неоднократно упрекали за сбор огромного количества пользовательских данных с целью укрепления своих позиций на рынке контекстной рекламы. Однако техногиганту никак не удается найти приемлемое решение по охране конфиденциальности, не ущемляющее его собственные интересы.

Встроенная защита Android не распространяется на данные акселерометра и сенсоров ориентации, и приложения могут их считывать даже в фоновом режиме, притом независимо от уровня привилегий. Chrome делает это, даже когда пользователь поставил флаги во всех настройках приватности или запустил браузер в режиме инкогнито.

Доступ к таким данным оправдан, например, при посещении мобильной версии сайта Google Карты или у игровых приложений, которым важно следить за касаниями экрана и нажимом клавиш на виртуальной клавиатуре (телефон при этом немного наклоняется). Однако неограниченное предоставление подобной информации через Chrome по дефолту — слишком уж явное нарушение конфиденциальности, о которой так печется Google, по крайней мере, на словах.

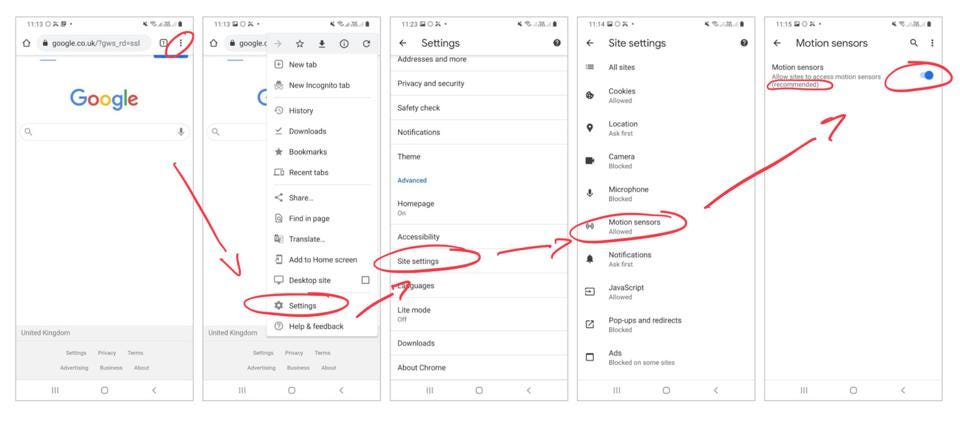

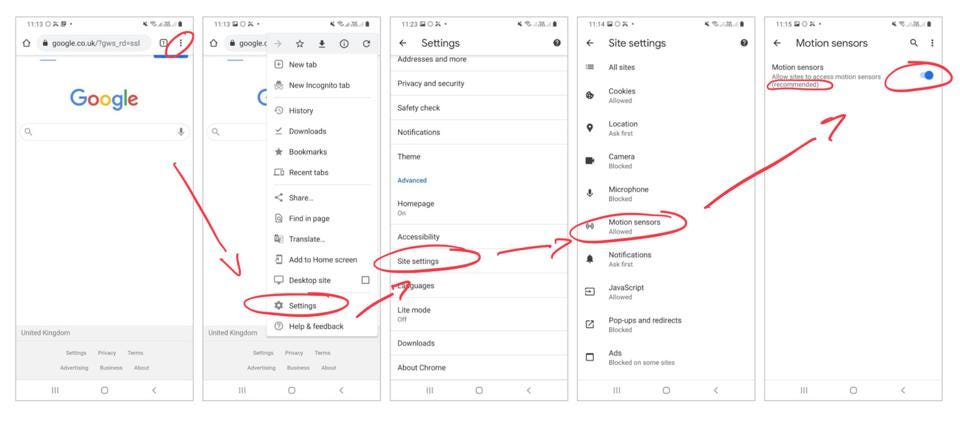

В комментарии для Forbes представитель компании заявил, что они «умышленно ограничили разрешающую способность датчиков движения» и в 2019 году предоставили пользователям возможность блокировать сайтам доступ к таким данным. Непонятно только, почему для этого нужно преодолевать многоступенчатые настройки системы и снимать дефолт, который Google к тому же настойчиво порекомендует оставить.

Не проще ли поставить тотальный блок по умолчанию и предоставить пользователю самому решать, кому предоставить доступ к API, — как это сделала Apple для Safari на iPhone в том же 2019 году. Ее браузер теперь запрашивает разрешение у пользователя при переходе на сайт, пытающийся отследить местоположение визитера.

Более того, мессенджерам и клиентам сервисов звонков на iOS теперь запрещено работать в фоновом режиме, то есть их лишили возможности собирать информацию о пользователях в период бездействия. У Google же, напротив, все функции приватности по умолчанию отключены. Примечательно, что Chrome на iPhone безопаснее, чем на Android, так как Apple заблокировала доступ к API датчиков движения для всех браузеров.

Напомним, в браузере Google недавно появился еще один механизм, позволяющий сайтам собирать пользовательские данные без применения куки, — FLoC. Эта скрытая функциональность, также посягающая на приватность навигации в Сети, вызвала неоднозначную реакцию в ИТ-кругах, и Google через несколько месяцев свернула пробный запуск, пообещав доработать проект.