У Rakuten Viber нашлась неприятная история с Cloak — тем самым прокси-режимом, который должен помогать мессенджеру работать в сетях с ограничениями. Идея у него понятная: спрятать «обходной» трафик среди обычного веб-сёрфинга. Но в случае с уязвимостью CVE-2025-13476 вышло наоборот: трафик, который должен был сливаться с фоном, оказался слишком узнаваемым.

У самого Viber Cloak действительно фигурирует как один из поддерживаемых типов прокси и на Android, и на десктопе.

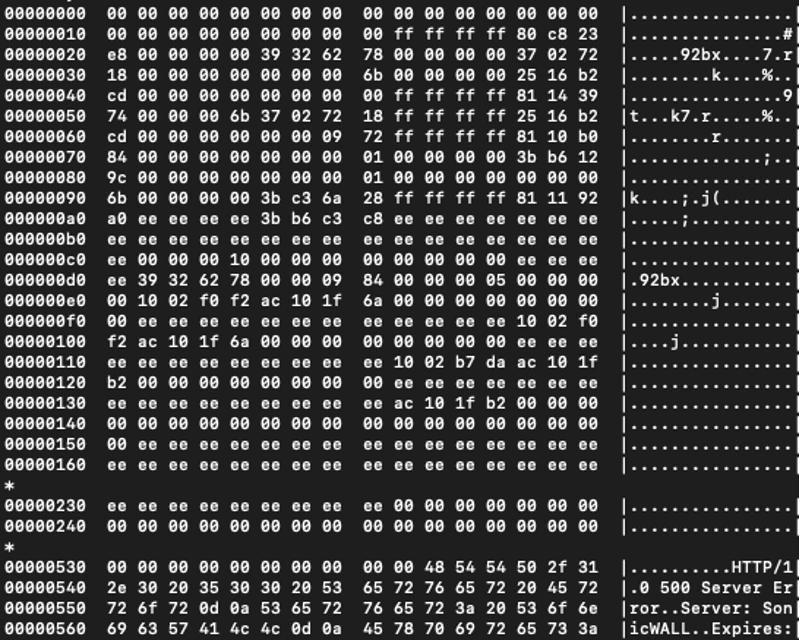

Если по-простому, проблема упирается в TLS ClientHello — самый первый «приветственный» пакет при установке защищённого соединения. Такие пакеты часто можно отличать по характерному набору параметров, и TLS-фингерпринтинг как раз на этом и строится: по первой фазе соединения можно довольно точно понять, какой клиент стоит по ту сторону.

А системы DPI умеют использовать и содержимое видимых частей пакета, и поведенческие паттерны трафика, чтобы распознавать приложения и протоколы даже там, где полезная нагрузка уже зашифрована.

В итоге режим, который должен был маскировать использование прокси, сам выдавал себя слишком «ровной» и предсказуемой сигнатурой.

Для обычного пользователя это выглядит не как абстрактный баг «где-то в недрах TLS», а как вполне бытовая проблема: человек думает, что включил маскировку и спокойно обходит сетевые ограничения, а на деле его соединение могут довольно быстро вычислить и прицельно притормозить или вовсе заблокировать. То есть речь здесь не столько про взлом, сколько про провал именно той функции, ради которой Cloak вообще включают.

Хорошая новость в том, что обновления уже вышли. Для Android безопасной линией указывают 27.2.0.0 и новее; этот релиз появился 8 февраля 2026 года. Для Windows исправленная ветка начинается с 27.3.0.0, а публично уже доступны и более свежие сборки — например, 27.4.0.0.