Новая вредоносная программа, созданная китайскими правительственными киберпреступниками Winnti Group, используется для атак на системы Microsoft SQL Server (MSSQL). Операции злоумышленников обнаружили исследователи антивирусной компании ESET.

Разработанный китайскими хакерами вредоносный инструмент получил имя skip-2.0, с его помощью атакующие помещали на серверы MSSQL Server 11 и 12 бэкдор, позволяющий использовать любой аккаунт с помощью так называемого «магического пароля».

Помимо этого, skip-2.0 вполне успешно справляется с задачей сокрытия злонамеренной активности. То есть обнаружить действия преступников по логам не получится.

«Этот бэкдор позволяет оператору не только закрепиться в системе жертвы, используя специальный пароль, но и оставаться в тени — за это отвечают дополнительные механизмы», — пишут эксперты ESET.

Имя Winnti Group используется для описания ряда правительственных киберпреступников из Китая, которые делят один вредоносный код. Атаки этого объединения наблюдаются с 2011 года.

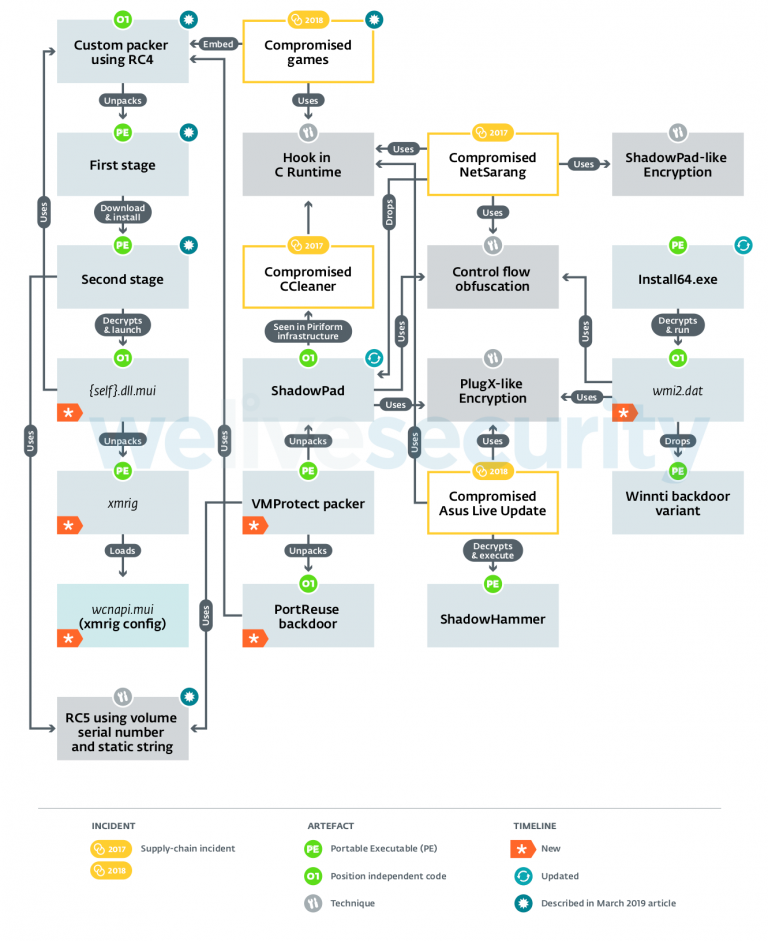

В процессе исследования нового бэкдора специалисты ESET обнаружили, что skip-2.0 связан с другими вредоносными программами Winnti Group: PortReuse и ShadowPad. Все три зловреда используют один лаунчер и упаковщик кода.

Несмотря на то, что атакуемые версии MSSQL Server 11 и 12 довольно старые (2012 и 2014 года соответственно), они, по данным ESET, самые распространённые на данный момент.