Instagram в качестве эксперимента тестирует возможность скрыть количество лайков к постам от публики. Соответствующую информацию в интервью подтвердил глава социальной сети Адам Моссери.

В своем интервью CBS Моссери подчеркнул, что руководство Instagram хотело бы устранить соревновательный элемент — пользователи не должны мериться количеством лайков к публикациям.

«Одна из наших идей, над которой мы сейчас работаем, — возможность скрыть количество лайков. Мы не хотим превращать Instagram в поле для соревнования», — объясняет Моссери.

«Мы бы хотели сфокусировать внимание людей на связи с другими людьми на нашей площадке».

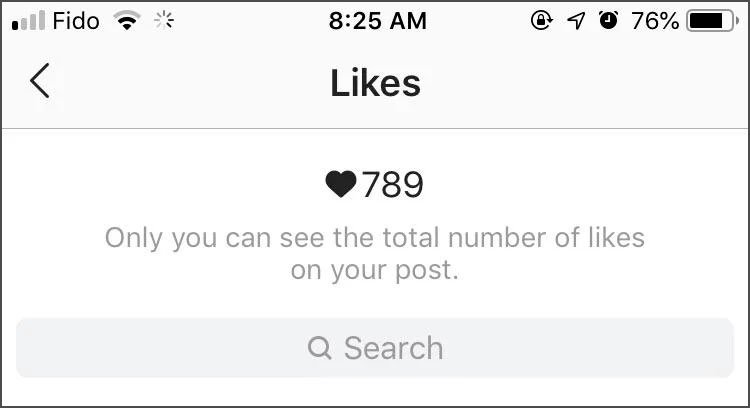

В результате, если новые возможности приживутся, пользователи смогут настроить отображение количества лайков таким образом, чтобы оно было доступно только автору поста.

Один из пользователей Reddit, который стал частью процесса тестирования новых функций, предоставил скриншот, на котором видно, что собой представляет нововведение:

Напомним, что в этом же интервью Моссери заявил, что социальная сеть не шпионит за личными переписками пользователей. Однако глава Instagram не питает иллюзий: «вы все равно мне не поверите».