Компания Tenable на этой неделе анонсировала решение Predictive Prioritization (Предсказательная приоритизация) для продуктов Tenable.io и Tenable.sc (ранее SecurityCenter). Цель Predictive Prioritization — предоставить организациям возможность сфокусироваться на тех уязвимостях, которые представляют реальный риск для бизнеса.

Умение правильно приоритизировать уязвимости — критически необходимое условие для бизнеса, который хочет грамотно противостоять киберрискам. Например, исходя из данных Gartner, через несколько лет правильный подход к устранению уязвимостей станет самым ключевым моментом для корпораций, которые стремятся улучшить свою кибербезопасность.

Всю серьезность ситуации с уязвимостями также показывает и отчет команды Tenable Research «Vulnerability Intelligence Report». Согласно этому отчету, ежедневно организациям приходится иметь дело с более чем 100 критическими (по системе CVSS) уязвимостями.

Однако присваиваемые системой CVSS рейтинги уязвимостей зачастую не дают организациям понимания того, какой уязвимости следует уделить внимание в первую очередь. Более того, ситуация усугубляется постоянно растущим количеством багов — по подсчетам Tenable Research, все идет к тому, что за 2018 год будет найдено до 19 000 новых брешей.

Эта цифра на 27% превышает аналогичный показатель за 2017 год. В прошлом году публичные эксплойты были доступны для семи процентов от общего числа уязвимостей, это значит, что остальные 93% проблем безопасности представляли лишь гипотетический риск для предприятий.

Учитывая, что для большинства уязвимостей работающий эксплойт вообще не появляется, а также, что даже меньший процент брешей эксплуатируются в реальных атаках киберпреступниками, сложно понять, какой уязвимости уделить внимание в первую очередь, и есть ли вообще заслуживающая внимание дыра в безопасности.

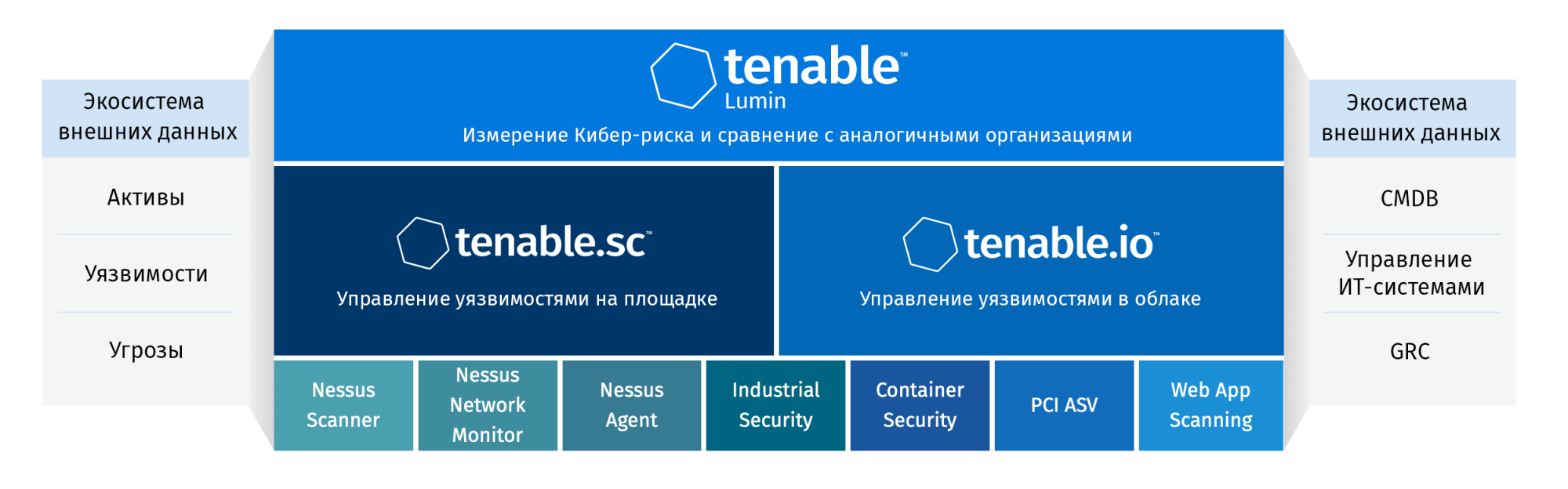

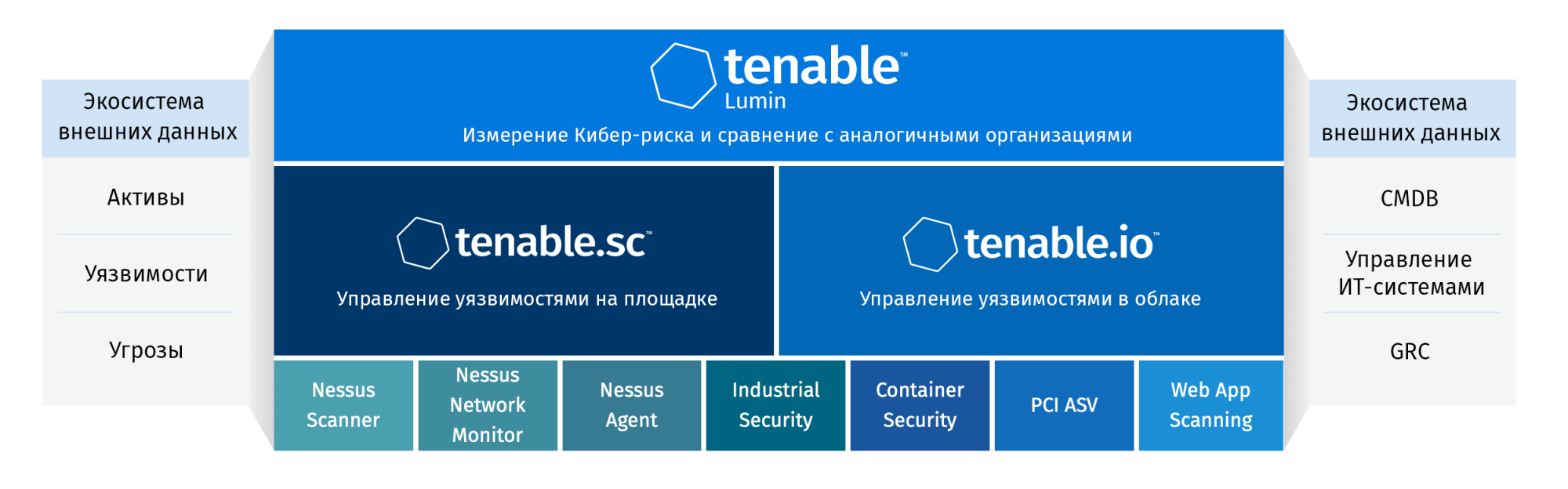

Именно поэтому Tenable реализовала новые возможности, которые можно охарактеризовать как «предиктивная» или предсказательная приоритизация уязвимостей. Этот функционал сочетает в себе собранную Tenable информацию об уязвимостях и внешние данные киберразведки (Threat Intelligence), которые анализируется в совокупности с помощью специального алгоритма обработки больших данных, разработанного командой Tenable Research.

Этот алгоритм, используя машинное обучение, способен анализировать более 100 000 уязвимостей, а также давать им предварительную оценку — какая уязвимость может быть использована злоумышленниками в атаках, а какая представляет риск лишь в теории.

В качестве внешних источников информации о рисках функционал Predictive Prioritization использует два направления. Во-первых, применяется стандартная информация об уязвимостях — например, данные CVSS и Национальной базы уязвимостей (National Vulnerability Database, NVD). Эти данные дают базовое понимание того, насколько легко создать эксплойт, насколько реален вектор атаки и т.п.

Кроме того, задействованы различные источники киберразведки, в том числе открытая киберразведка и аналитика компании Recorded Future, которая предоставляет данные о том, насколько активно эксплуатируется та или иная уязвимость злоумышленниками, совершающими как таргетированные, так и ненаправленные атаки.

Решения Tenable в России поставляется специализированным дистрибьютором компанией Тайгер Оптикс.