Многие пользователи до сих пор смотрят на macOS как на систему, которую зловредам якобы не так-то просто взять. Но свежая история с ExifTool показывает, что расслабляться не стоит. Исследователи из Kaspersky GReAT обнаружили критическую уязвимость CVE-2026-3102 в популярном инструменте с открытым исходным кодом ExifTool.

Это приложение и библиотека, которые используются для чтения и редактирования метаданных файлов.

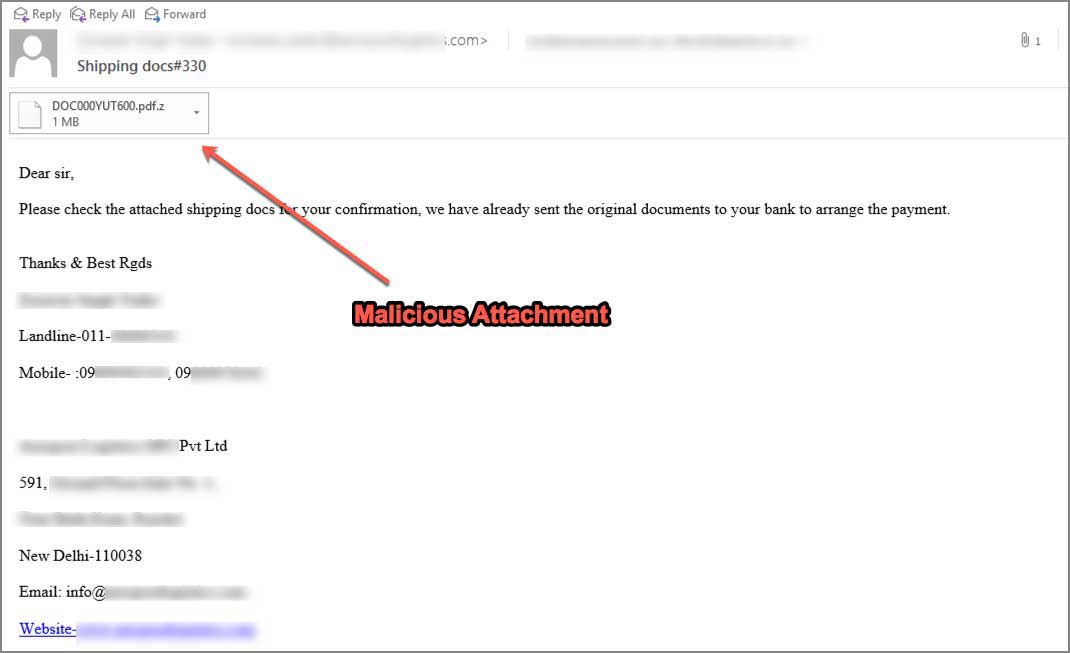

Проблема, которую описали в Kaspersky GReAT, особенно неприятна тем, что для атаки не нужен никакой подозрительный исполняемый файл: достаточно специально подготовленного изображения. Сценарий выглядит почти издевательски просто.

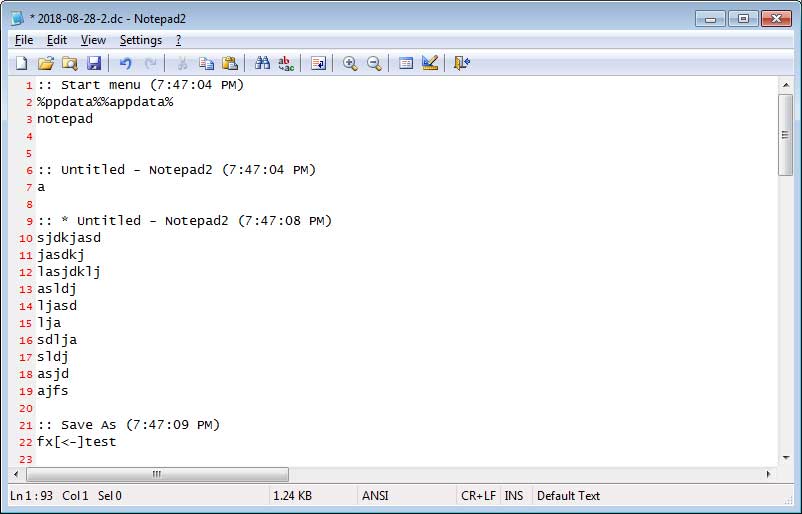

Злоумышленник прячет вредоносную команду в метаданных картинки, а именно в поле DateTimeOriginal, где обычно хранится дата и время съёмки. Снаружи файл может выглядеть совершенно безобидно: обычная фотография, которая нормально открывается и ничего не вызывает подозрений. Но при определённых условиях этого уже хватает, чтобы на macOS-устройстве выполнилась команда.

Есть, правда, два важных нюанса. Уязвимость срабатывает только на macOS и только в тех случаях, когда ExifTool запускается с флагом -n, который отключает привычное преобразование данных и выводит сырые значения в машиночитаемом виде. Именно в таком режиме инструмент вместо обычного чтения даты может выполнить встроенную в метаданные команду.

Через такую команду атакующий может связаться с удалённым сервером и подтянуть на устройство дополнительную нагрузку — например, инфостилер или троян. Пользователь в этот момент, скорее всего, вообще ничего не заметит: картинка ведь открывается как положено, а всё неприятное происходит на фоне.

Проблема особенно чувствительна не только для отдельных пользователей, но и для организаций. ExifTool очень популярен в цифровой криминалистике, журналистике, медиапроизводстве, аналитике и вообще везде, где надо массово разбирать изображения и их метаданные.

Кроме того, он часто работает не сам по себе, а как встроенный движок внутри других систем — например, в DAM-платформах, каталогизаторах и автоматизированных корпоративных сценариях обработки файлов. Из-за этого заражение может пройти почти незаметно: кто-то загрузил «обычную» картинку, система тихо обработала метаданные, а вредоносная команда уже выполнилась.

Хорошая новость в том, что патч уже есть. По данным GitHub Advisory, уязвимыми считаются версии до 13.49 включительно, а в версии 13.50 проблема закрыта.