Бывший сотрудник Агентства национальной безопасности (АНБ) США разработал решение, которое поможет защитить пользователей MacBook от атак типа Evil Maid («злая горничная»). Оно представляет собой приложение, которое уведомляет пользователя каждый раз, когда кто-то пытается использовать его MacBook.

По словам специалиста Патрика Уордла, ранее работавшего на АНБ, процесс оповещения пользователя занимает считанные секунды — как только крышка MacBook откроется, его владелец получит уведомление об этом.

Уордл пояснил, что сам когда-то стал жертвой атаки «злой горничной». Во время своего пребывания в Москве (иронично, не правда ли?) Уордл решил пойти на свидание, организованное с помощью популярного приложения Tinder. Пока он отсутствовал кто-то пытался получить доступ к его MacBook, который он оставил в гостиничном номере.

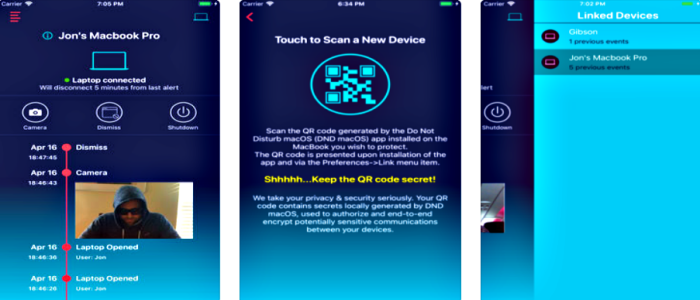

Разработанное Уордлом приложения для iOS получило имя Do Not Disturb, его главная задача — защищать Mac-компьютеры от Evil Maid. Помимо того, что Do Not Disturb сообщает пользователю о том, что кто-то пытается получить доступ к его MacBook, приложение также позволяет сфотографировать лицо человека, пытающегося проникнуть в систему, для этого используется веб-камера, которой оснащен ноутбук.

С помощью Do Not Disturb пользователь также может принудительно завершить сеанс, выключив компьютер.

Приложение бесплатное, однако, если вы хотите получать уведомления на устройстве iOS, вам может потребоваться установить дополнительное приложение. Сначала вам предоставят 7-дневную бесплатную пробную версию, потом потребуется вносить ежемесячную абонентскую плату в размере $ 9,99.