Киберпреступники атакуют серверы Windows Server, Apache Solr и Redis в попытке установить на непропатченные машины вредоносную программу, добывающую криптовалюту. Используемый в этих кампаниях зловред известен как RedisWannaMine.

Экспертами были отмечены две отдельные кампании, которые были очень активны в последнюю неделю. Первую (атакующую Redis и Windows) обнаружила команда Imperva, а на вторую (атакует Apache Solr) наткнулись специалисты ISC SANS.

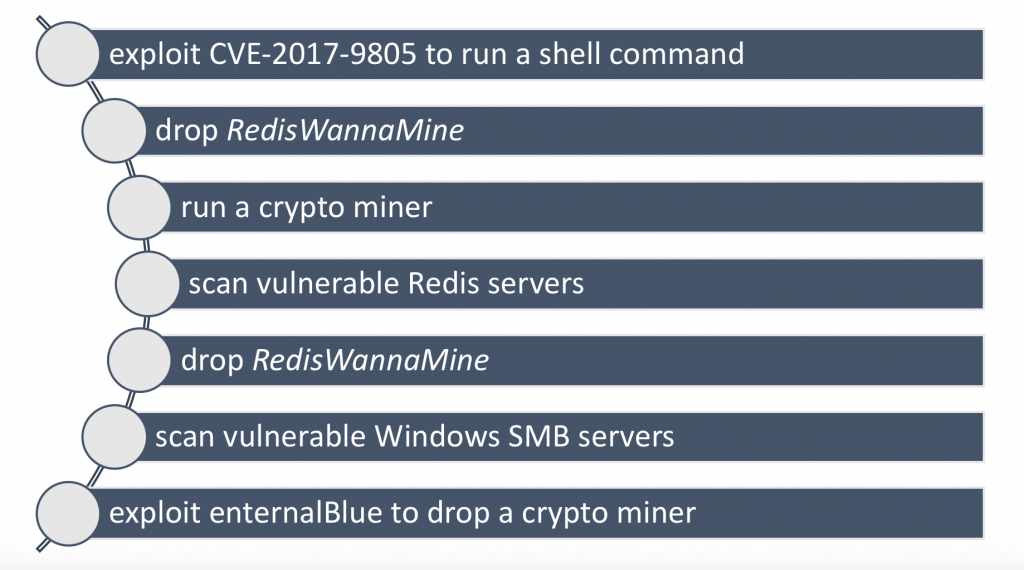

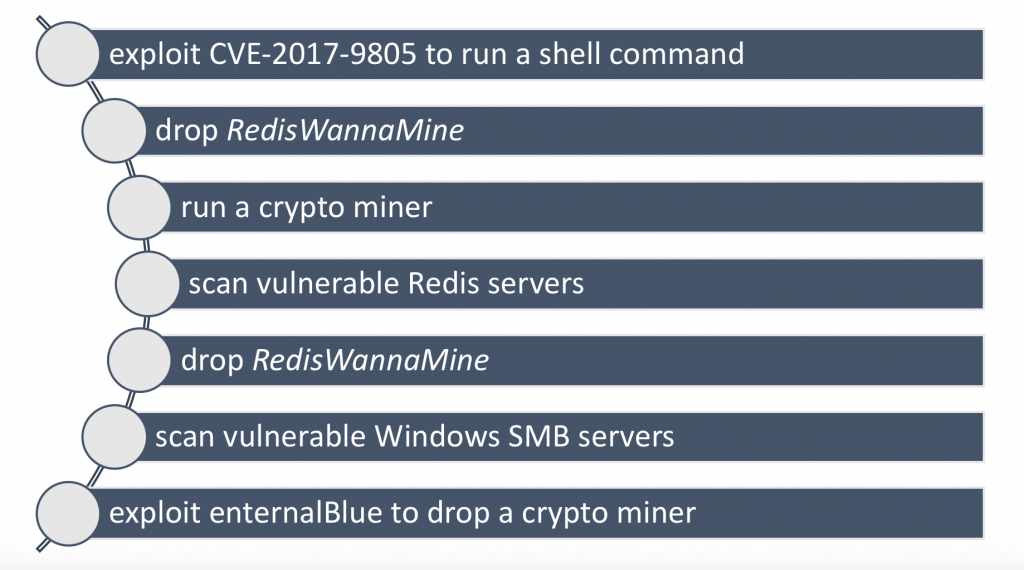

Самой активной из них была кампания, которую Imperva назвала RedisWannaMine. По словам экспертов, в ходе этой кампании злоумышленники компрометируют серверы путем массового сканирования Сети на наличие версий Redis, уязвимых для эксплойта CVE-2017-9805.

После получения доступа к системе киберпреступники устанавливают вредоносную программу ReddisWannaMine, которая позже доустанавливает криптомайнер второго уровня.

ReddisWannaMine демонстрирует классический шаблон поведения самораспространяющегося червя. Это связано с тем, что злоумышленники используют зараженные серверы для массового сканирования и последующего заражения.

Помимо атак на серверы Redis, стоящие за ReddisWannaMine злоумышленники также ищут серверы Windows с открытыми SMB-портами. Для заражения таких машин используется печально известный АНБ-эксплойт EternalBlue.

Серверы Apache Solr тоже подверглись атаке, злоумышленники искали системы, не получившие исправления для уязвимости CVE-2017-12629. В этом случае киберпреступники также устанавливали на системы майнер криптовалюты.

Исследователи ISC SANS сообщают, что не заметили какого-либо механизма самораспространения, это значит, что сканирование и заражение происходило из некого центра, контролируемого злоумышленниками.

Специалисты отметили 1 777 зараженных серверов, которые, как предполагается, были заражены в период между 28 февраля и 8 марта.

Опасение вызывают атаки на Apache Solr, так как такие системы довольно сложно пропатчить из-за внедрения в другое более сложное программное обеспечение, работе которого могут помешать обновления.