Начиная с версии 1.6 в Android появился «сервис специальных возможностей» (Accessibility Service). В первую очередь он был создан для людей с ограниченными возможностями, однако очень полюбился злоумышленникам, которые задействуют Accessibility Service в работе Android-малвари и с его помощью перехватывают управление устройством.

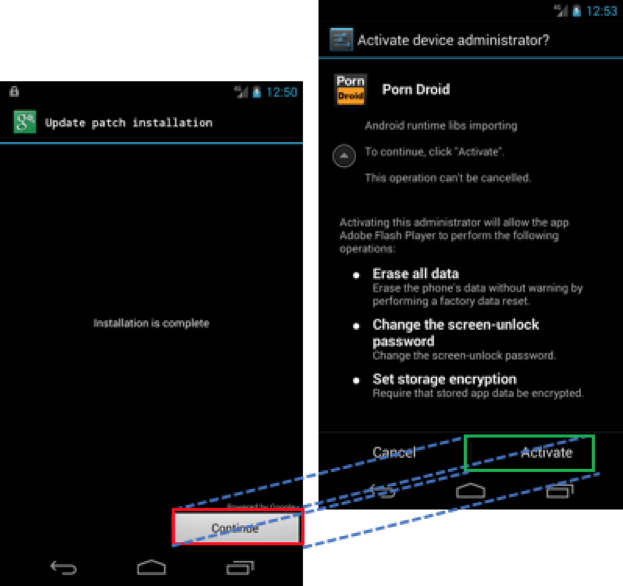

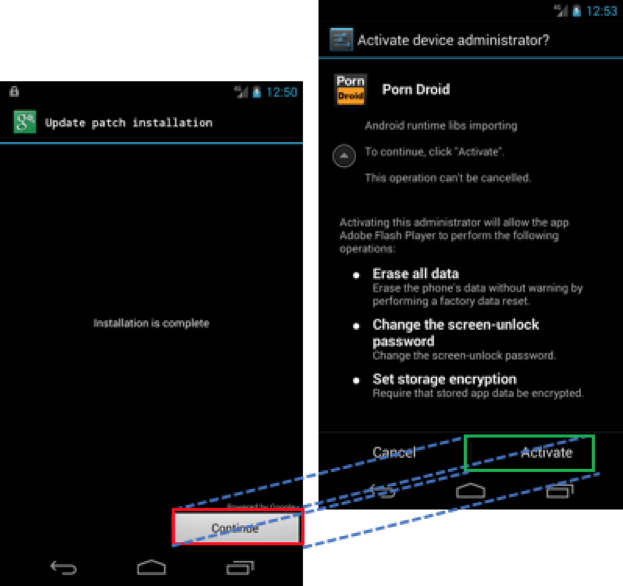

Как правило, вредоносное приложение рассчитывает на банальную невнимательность пользователя, прямо во время установки запрашивая разрешение на использование функции Draw on top. Если приложение получит данное разрешение, оно сможет выводить на экран раздражающие всплывающие сообщения, навязчиво запрашивая у жертвы подтверждения каких-либо действий. Однако функция Draw on top будет использована для наложения фальшивого сообщения поверх вредоносного контента, как показано на примере ниже. Так, соглашаясь на установку обновления, на самом деле жертва даст согласие на загрузку вредоноса или предоставит малвари прав администратора, пишет xakep.ru.

Данная техника известна уже несколько лет, но детально изучить и описать ее решились только весной 2017 года.Тогда специалисты Калифорнийского университета в Санта-Барбаре и Технологического института Джорджии дали этой проблеме красивое название Cloak & Dagger («Плащ и кинжал»). Кстати, недавно мы писали о создании PoC-эксплоита для этой проблемы.

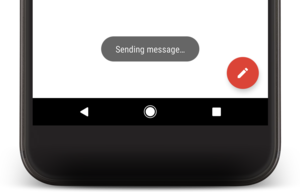

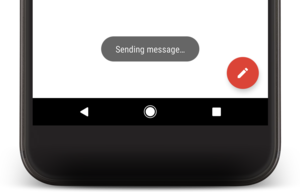

Специалисты компании Palo Alto Networks представили новый доклад, на который их вдохновил именно «Плащ и кинжал». Эксперты создали концепт новой атаки, которая основывается на эксплуатации всплывающие уведомлений (Toast messages). Обычно такие сообщения «живут» совсем недолго и появляются внизу экрана устройства. Эти быстро исчезающие уведомления используются многими приложениями, к примеру, Gmail подтверждает таким способом отправку писем.

Исследователи Palo Alto Networks уверены, что всплывающие уведомления тоже можно использовать для атак типа «Плащ и кинжал». Дело в том, что уведомления появляются поверх окон любых приложений, и для этого даже не придется задействовать Draw on top. По сути, атакующему просто нужно убедить жертву установить на устройство вредоносное приложение. Затем злоумышленники могут запросить правда администратора или доступ к Accessibility service, но эти запросы будут подаваться жертве как кастомные всплывающие уведомления (за которыми на самом деле будут скрываться кнопка). Специалисты отмечают, что появление уведомлений можно зациклить, то есть маскировка может держаться столько, сколько потребуется.

«Для использования Toast-атаки требуется гораздо меньше различных действий со стороны пользователя, к тому же она будет работать и для приложений загруженных не из Google Play», — предупреждают аналитики Palo Alto Networks.

По данным исследователей, перед такими атакам уязвимы все версии Android, за исключением новейшей Android 8.0 (Oreo). Эксперты сообщили разработчикам Google о проблеме еще в мае 2017 года, после чего приложения, использующие всплывающие уведомления, обязали запрашивать разрешение на эксплуатацию Draw on top. Уязвимость получила идентификатор CVE-2017-0752 и была официально устранена в этом месяце.