15 июля 2025 года прошла международная операция под кодовым названием Operation Eastwood, в ходе которой силовики из 12 стран нанесли удар по хактивистской группировке NoName057(16). Эта группа известна своими DDoS-атаками на критически важную инфраструктуру разных стран.

Операцию возглавили Европол и Евроюст, а в числе участников — Германия, Франция, Латвия, Испания, Польша, Швеция, Нидерланды и др.

За один день были проведены обыски в семи странах, арестованы два человека (во Франции и Испании), а также отключены более 100 серверов, на которых размещалась инфраструктура группировки.

Кто такие NoName057(16)?

Группировка, на участниках которой принято ставить штамп «русские хакеры», появилась весной 2022 года. Основной инструмент атак — проект DDoSia, через который участники и «волонтёры» запускают DDoS-атаки с собственных устройств. Координация происходит через телеграм-каналы, где участникам указывают, куда «стрелять» в следующий раз.

В январе 2023 года NoName057(16) положила сайты Avast за критику своих DDoS-атак: чешский антивирусный гигант называл атаки группы неэффективными: доля успешного DDoS якобы составляет 13%.

Летом 2022-го NoName057(16), объединившись с KillNet, атаковала интернет-ресурсы Литвы, а также сайт налоговой и онлайн-бухгалтерию. Тогда кибератакам подверглись следующие госресурсы:

- Департамент полиции при МВД Литвы.

- Один из крупнейших операторов связи Литвы — Telia.

- Система авторизации крупной литовской платежной системы LPB.

А совсем недавно прошла атака на ресурсы в Нидерландах на фоне саммита НАТО. Эту активность также приписали NoName057(16).

Что удалось Европолу и Евроюсту?

- 2 ареста (Франция и Испания);

- 7 европейских ордеров на арест, в том числе 6 — на граждан РФ;

- Более 100 серверов отключено;

- 1 100 сообщений-уведомлений отправлено участникам в Telegram, включая 17 администраторов;

- По данным властей, именно двое россиян, объявленных в розыск, считаются основными операторами NoName057(16).

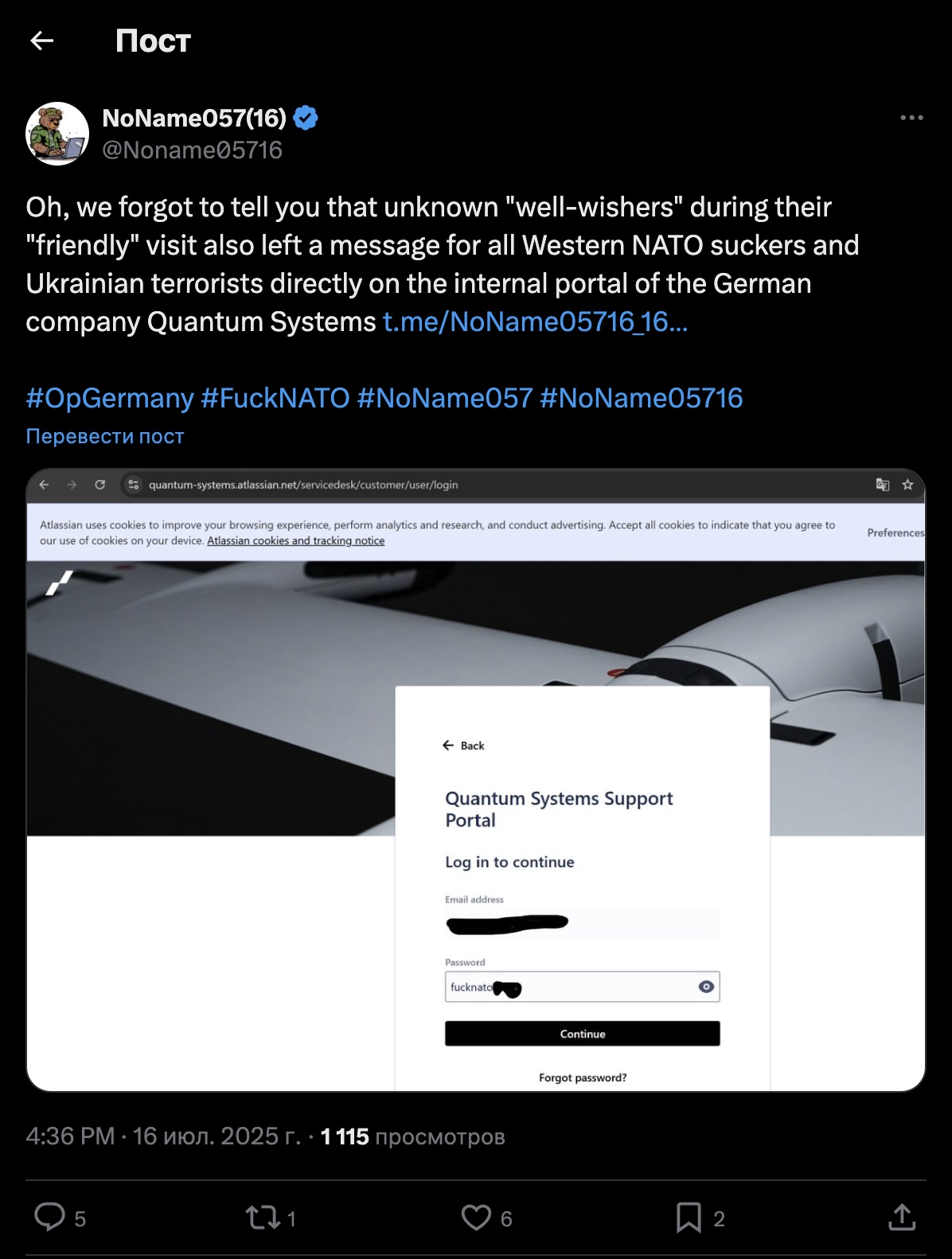

Представители Европола считают, что реальные администраторы NoName057(16) находятся в России. А это значит, что в перспективе инфраструктуру можно будет восстановить. Тем более что уже после операции в телеграм-каналах NoName057(16) начали появляться новые анонсы атак — в том числе на немецкие компании.