Наверное, многие российские пользователи сети помнят скандальный фильм Алексея Навального «Он вам не Димон». Напомним, что тогда он был в числе прочих сайтов опубликован на портале для взрослых Pornhub под названием «RUSSIAN CORRUPTED POLITICIAN F*CKED HARD».

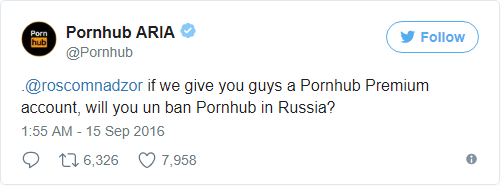

В сентябре прошлого года Pornhub был заблокирован в России, в качестве причины называлось распространение информации, наносящей ущерб развитию детей. На что Pornhub отреагировал насмешливо, предлагая Роскомнадзору премиальную учетную запись.

После этого, в апреле, сайт для взрослых принял меры, вынуждающие пользователей указывать свой возраст при посещении. Сайт разблокировали.

Теперь же можно войти на Pornhub, используя свой аккаунт ВКонтакте, о чем сам сайт на своей странице в вышеупомянутой сети – «теперь вы можете просто войти через свою любимую социальную сеть вместо заполнения даты рождения».

Как утверждается различными изданиями, это совершенно не значит, что российским пользователям станет проще смотреть ролики для взрослых. Учитывая то, что при регистрации в соцсети ВКонтакте пользователям необходимо указать номер телефона, а для получения номера требуются паспортные данные, это может быть очередная мера правительства, помогающая наблюдать и отслеживать возрастной контингент посетителей.

Pornhub опровергает эти утверждения, ссылаясь на то, что сайт не регистрирует и не сохраняет личную информацию.