Исследователи из Arctic Wolf зафиксировали новую волну атак с использованием фейковых установщиков популярных ИТ-инструментов вроде PuTTY и WinSCP. Вместо полезных утилит пользователи получают вредонос — бэкдор под названием Oyster (он же Broomstick или CleanupLoader). Кампания активно продвигается с помощью SEO и поддельной рекламы в поисковиках вроде Bing, а цель — в первую очередь системные администраторы и другие ИТ-специалисты.

Как происходит заражение

Пользователь ищет в поисковике нужную программу, кликает на ссылку — и попадает на сайт, который внешне не отличается от легитимного. Оттуда он скачивает вредоносный установщик (например, PuTTY-setup.exe), который после запуска устанавливает бэкдор и закрепляет его в системе.

Для этого создаётся задача планировщика, которая каждые три минуты запускает вредоносную DLL с помощью rundll32.exe. DLL-файлы могут называться, например, twain_96.dll или zqin.dll.

Как объясняют специалисты, после установки Oyster обеспечивает злоумышленнику удалённый доступ, собирает системную информацию, крадёт учётные данные, выполняет команды и может загружать дополнительные вредоносы — вплоть до шифровальщиков.

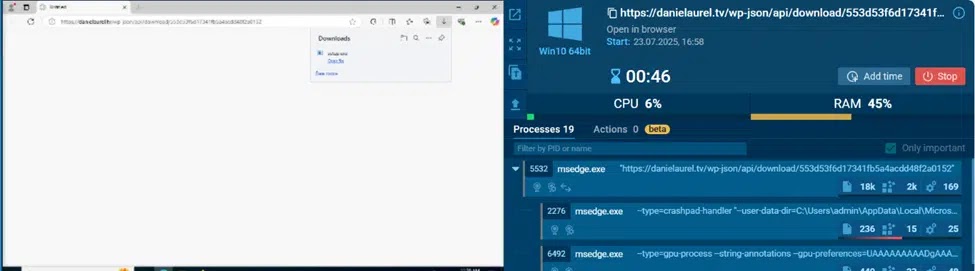

В июле исследователи из CyberProof зафиксировали реальный случай заражения: пользователь скачал фейковый PuTTY с сайта danielaurel.tv, файл был подписан отозванным сертификатом — это всё чаще встречается в подобных атаках. В этом случае атаку удалось остановить до того, как началась активная работа на заражённой машине, но инцидент показывает, насколько легко попасться.

Бэкдор не новенький

Oyster использовался и раньше — в 2023 году его распространяли под видом установщиков Chrome и Microsoft Teams. Тогда он также выступал в роли загрузчика для других вредоносов, в том числе шифровальщика Rhysida. Сейчас в ходу в основном фейковые версии PuTTY и WinSCP, но есть намёки, что в будущем может быть задействован и KeyPass.

Как защититься

Эксперты советуют отказаться от скачивания программ через поисковики. Лучше заходить на сайт разработчика напрямую или пользоваться внутренними репозиториями. Также рекомендуется блокировать известные вредоносные домены и отслеживать создание задач планировщика, в которых задействован rundll32.exe, — это один из признаков подобной активности.

Примеры вредоносных доменов и файлов:

- Домен:

updaterputty[.]com,zephyrhype[.]com,putty[.]run,putty[.]bet,puttyy[.]org - Хэши файлов (SHA256):

3d22a974677164d6bd7166e521e96d07cd00c884b0aeacb5555505c6a62a1c26a8e9f0da26a3d6729e744a6ea566c4fd4e372ceb4b2e7fc01d08844bfc5c3abb3654c9585f3e86fe347b078cf44a35b6f8deb1516cdcd84e19bf3965ca86a95b

- DLL:

zqin.dll - IP-адреса:

194.213.18.89,85.239.52.99