Пользователи, пострадавшие от программы-шифровальщика Polyglot, теперь могут вернуть доступ к файлам благодаря бесплатному инструменту дешифровки RannohDecryptor, который выпустила «Лаборатория Касперского».

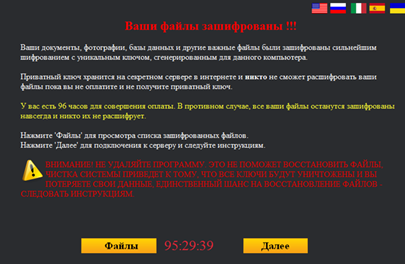

Троянец, атакующий в том числе российских пользователей и известный как MarsJoke, распространяется в спам-письмах, которые содержат вредоносный исполняемый файл, упакованный в RAR-архив. Внедрившись в систему, Polyglot никак не меняет файлы пользователя внешне, но при этом блокирует к ним доступ. После окончания шифрования троянец меняет заставку рабочего стола, а затем выводит окно с требованиями выкупа, который назначается в биткойнах. Если оплата не производится в срок, указанный злоумышленниками, троянец оставляет файлы зашифрованными и самоудаляется с зараженного устройства.

Главное окно троянца Polyglot

Новый шифровальщик очень похож на давно известный CTB-Locker, несмотря на то что общего кода в двух троянцах не обнаружилось. Polyglot повторяет CTB-Locker буквально во всем: практически идентичны окна графических интерфейсов, последовательность действий, требуемых от пострадавшего для получения ключа, страница оплаты, обои рабочего стола и другие элементы.

Эксперты «Лаборатории Касперского» пристально изучили новый зловред и обнаружили, что, в отличие от CTB-Locker, он использует весьма нестойкий алгоритм генерации ключа. Благодаря этому стало возможным быстро подобрать ключ методом перебора и создать инструмент, помогающий жертвам зловреда восстановить зашифрованные файлы.

«Чтобы предотвратить заражение устройства программой-шифровальщиком, необходимо использовать надежные защитные решения, включающие самые современные технологии. Как показал анализ троянца Polyglot, пользователям может повезти, если атаковавший зловред содержит ошибки или если при его написании был использован не устойчивый к взлому алгоритм. В таком случае есть шансы на быстрое и безболезненное возвращение доступа к файлам. Но не стоит полагаться только на удачу. Этот случай является скорее исключением, чем правилом, поэтому мы рекомендуем всем пользователям заблаговременно позаботиться о защите от программ-шифровальщиков», — объясняет Антон Иванов, старший антивирусный аналитик «Лаборатории Касперского».

С некоторыми другими программами-шифровальщиками пользователям помогает бороться инициатива No More Ransom, реализованная «Лабораторией Касперского» совместно с Европолом, полицией Нидерландов и Intel Security. Проект представляет собой веб-портал www.nomoreransom.org, где можно получить бесплатные инструменты для восстановления данных, «обработанных» наиболее распространенными видами таких зловредов, а также больше узнать о них и исходящих от них угрозах.