Независимый исследователь Крис Викери (Chris Vickery) продолжает войну с неправильно сконфигурированными базами данных. Ранее в этом месяце Викери уже обнаружил утечку данных 13 млн пользователей MacKeeper, нашел более 30 000 неправильно настроенных баз MongoDB и сообщил, что фанаты Hello Kitty в опасности.

Теперь Викериобнаружил в свободном доступе личные данные 191 337 174 американских граждан.

На этот раз «улов» эксперта составляют более 300 Гб личных данных американских избирателей. В двадцатых числах декабря Викери обнаружил очередную неправильно настроенную БД, которая при ближайшем рассмотрении повергла эксперта в шок. База содержала полные имена и адреса избирателей, их даты рождения, телефонные номера, информацию о политической принадлежности, уникальный ID избирателя, историю голосов, начиная с 2000 года. Также в базе присутствуют поля для предсказания голосов человека на будущих выборах, пишет xakep.ru.

Эксперт полагает, что в базе собрана информация обо всех жителях США, которые ходили на выборы хотя бы один раз за последние 15 лет. К счастью, в ней нет данных о номерах социального страхования или водительских правах граждан, но Викери уверен, что информация и без этого представляет немалый риск. Неназванная маркетинговая фирма, в которую Викери обратился за консультацией, полагает, что стоимость такой базы может составлять порядка $270 000.

Ситуация усугубляется тем, что база также содержит данные о действующих и отставных офицерах полиции, что может представлять угрозу как для них самих, так и для членов их семей. По идее, данные о работниках правоохранительных органов не должны содержаться в базах такого рода.

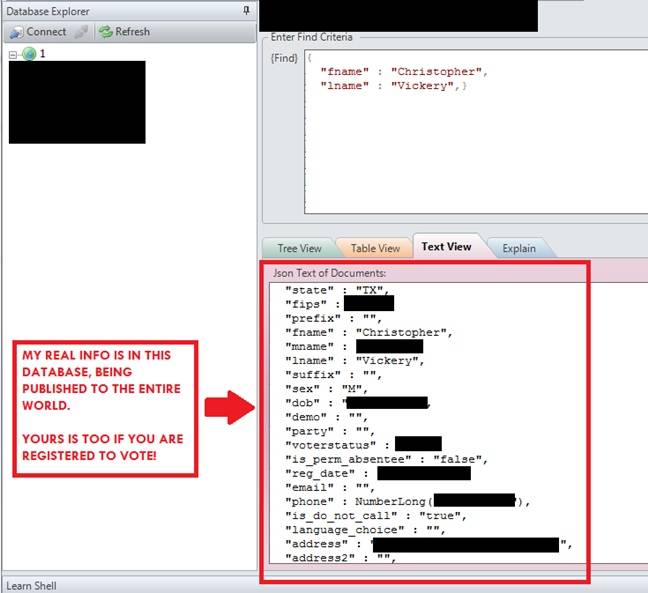

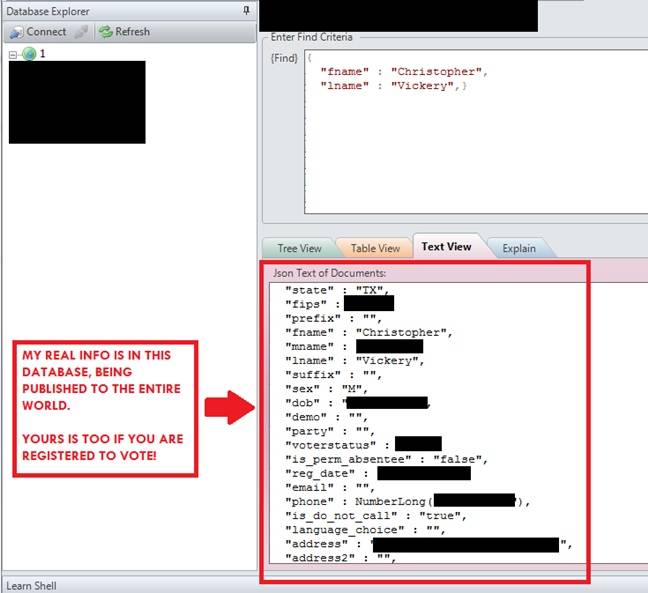

Подлинность данных Викери, разумеется, проверил. Первым делом он поискал в базе самого себя, а затем попросил сделать то же самое знакомых и коллег. Викери и все остальные участники эксперимента обнаружили в базе актуальные данные о себе.

Викери связался с представителями агрегатора утечек DataBreaches.net и передал им всю информацию о проблеме. Совместно с ними, а также со специалистом Salted Hash Стивом Раганом (Steve Ragan), эксперт попытался понять, какой организации или ведомству принадлежит злополучная БД. На поиски источника утечки группа потратила неделю. Они связались с членами конгресса, а также с компаниями Political Data, L2 Political, Aristotle, NGP VAN и Catalist, которые часто сотрудничают с правительством и помогают в организации выборов. Увы, выявить источник проблемы это не помогло.

В конечном счете эксперты заподозрили, что виновником является компания NationBuilder, чьи системы широко применяются на выборах по всему миру. Однако связаться с представителями компании не удалось. Тогда Викери, Раган и журналисты DataBreaches.net приняли решение сообщить о проблеме ФБР, IC3 (Internet Crime Complaint Center) и в генеральную прокуратуру штата Калифорния. DataBreaches.net пишет, что когда в офисе прокурора поняли, что речь идет о данных 17 млн избирателей только в штате Калифорния, всё, что смог сказать представитель прокуратуры: «ого!». Получить официальные комментарии от представителей силовых ведомств и понять, собираются ли они предпринимать какие-либо действия, не удалось.

Вчера, 28 декабря 2015 года, компания NationBuilder наконец отреагировала на обвинения в свой адрес. Официальное заявление компании гласит, что IP, на котором располагается база данных избирателей, принадлежит не NationBuilder и не их клиентам. Эксперты отнеслись к этому заявлению с большой долей скепсиса, потому как структура БД и некоторые ее поля явно указывают на причастность NationBuilder к случившемуся.

Интересно, как долго БД продержится в онлайне теперь, когда проблему предали огласке, и к делу должны подключиться сотрудники ФБР и IC3.