Веб-серфинг, социальные сети, чаты, системы мгновенного обмена сообщениями и даже электронная почта таят множество опасностей для маленьких пользователей. Сайты-двойники, ворующие логины и пароли к учетным записям, контент «взрослого» содержания в результатах поиска, спам, сомнительные ссылки и предложения в чатах и социальных сетях – лишь краткий список.

Инструкцию для родителей по технике безопасности использования Интернета детьми подготовил Константин Игнатьев, руководитель группы анализа веб-контента «Лаборатории Касперского».

Прежде всего, родителям не стоит забывать об элементарных правилах безопасного поведения ребенка в Интернете, которые стоит объяснить ему заблаговременно. Ребенок должен знать, что в Интернете нельзя оставлять в публичном доступе или отправлять незнакомцам контактную информацию, не следует переходить по ссылкам от неизвестных адресатов, не стоит обращать внимания на предложение бесплатных подарков или легкого заработка, сообщает

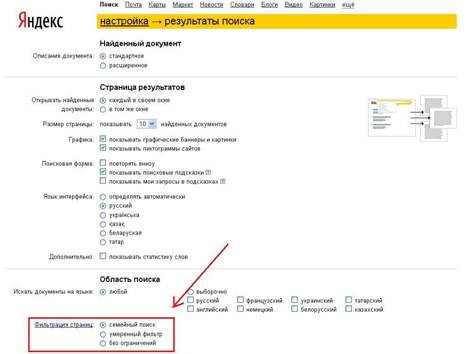

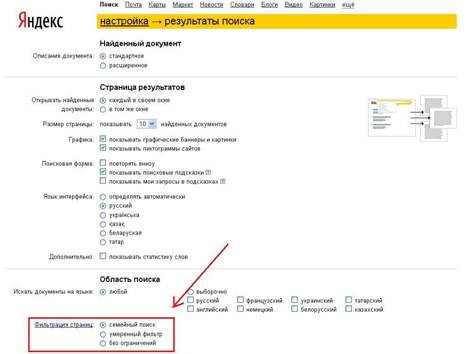

Следует знать, что во многих поисковых системах, почтовых серверах и чатах существуют специальные защитные функции, которые с легкостью можно настроить самостоятельно. В большинстве популярных поисковых систем есть опция так называемого «Безопасного поиска», которая предполагает фильтрацию сайтов сомнительного содержания в поисковой выдаче. При активации этой функции поисковые машины производят фильтрацию не только по выдаче сайтов, но и по выдаче картинок на любой запрос. Почтовый фильтр можно настроить таким образом, чтобы он блокировал все сообщения с определенными параметрами. Во многих приложениях и онлайн-чатах существуют встроенные инструменты или специальные дополнения и плагины, которые могут блокировать спам.

«Использование встроенных решений поисковых систем, почтовых серверов и чатов вместе с «инструктажем по технике безопасности» являются лишь первым серьезным шагом к тому, чтобы обезопасить ребенка от негативного влияния Интернета, – поясняет Константин Игнатьев. – В настоящее время в продуктах класса Internet Security многих компаний реализован функционал, который может помочь обезопасить маленького пользователя от многих угроз».

Например, модуль «Родительского контроля» в решениях «Лаборатории Касперского» предоставляет функции фильтрации нежелательного веб-контента, функцию «безопасного поиска», возможность блокировать доступ ребенка к конкретным веб-сайтам и группам для взрослых в социальных сетях, возможность блокировать фишинговые и порносайты, защиту от спама и многое другое.

Сочетание всех мер безопасности дает возможность во много раз повысить безопасность ребенка в Сети, оградить его от нежелательного контента и снизить риск заражения компьютера.