Microsoft добавила в Windows 11 новую функцию «проверить скорость подключения» через значок сети на панели задач. Она пришла вместе с февральским опциональным обновлением и затем попала в мартовские обновления, включая KB5079473. Но нативной утилиты, которую многие наверняка ожидали, пока не получилось.

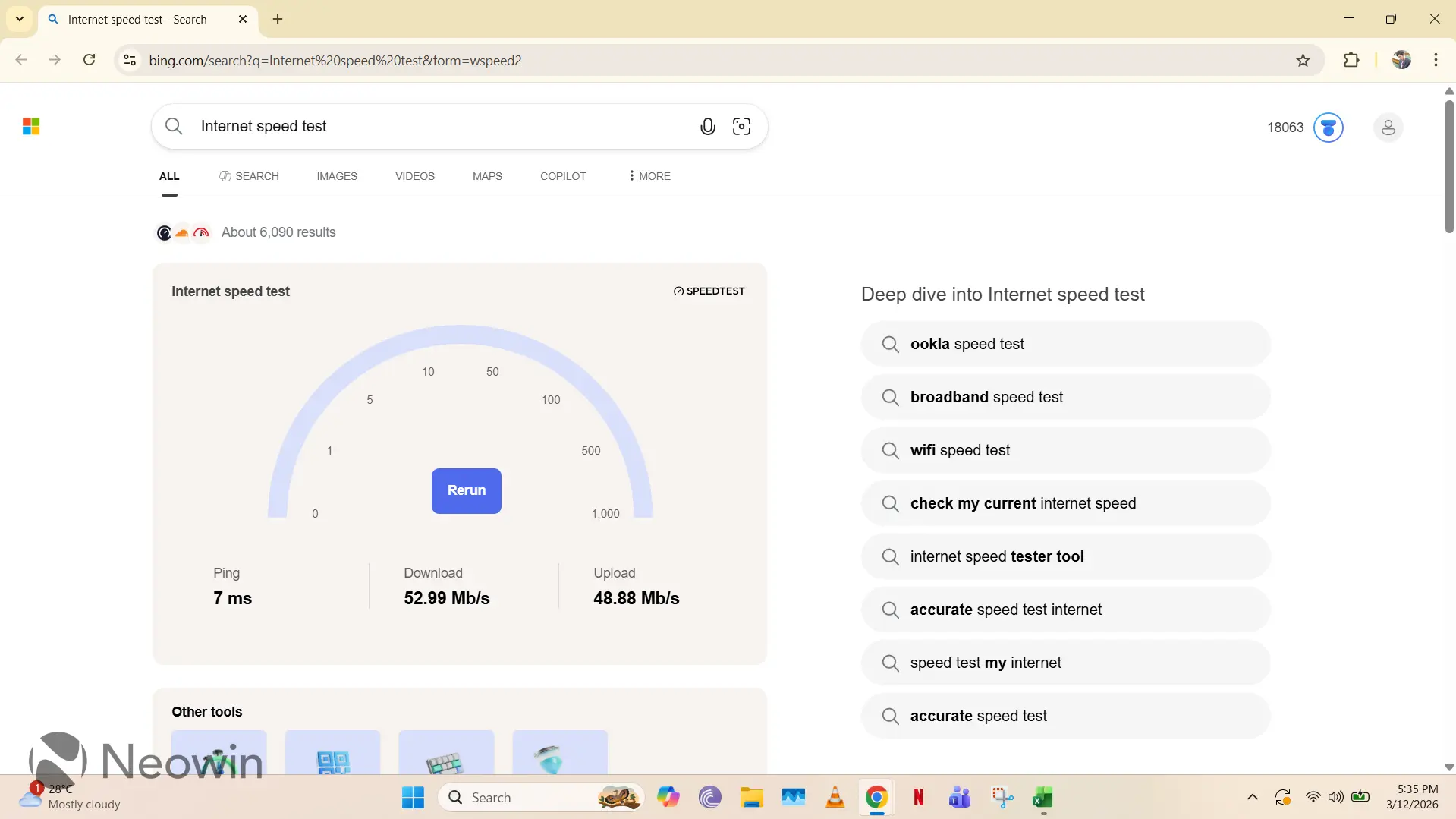

На практике всё работает куда прозаичнее: после нажатия на кнопку система просто открывает окно браузера и запускает тест скорости на Bing.

То есть это не отдельный встроенный интерфейс Windows, а скорее ярлык на веб-страницу с проверкой скорости. Именно на это обратил внимание Neowin, где новую функцию уже успели назвать очень уж минималистичной реализацией.

При этом есть и маленький плюс: Windows, судя по описанию, уважает браузер по умолчанию. Иными словами, тест открывается через Bing, но не заставляет пользователя переходить именно в Microsoft Edge.

Вообще, сама идея встроенного теста скорости звучала неплохо ещё в осенних инсайдерских сборках Windows 11, где эту кнопку увидели впервые. Но в финальной версии получилось скорее не встроенный инструмент, а быстрый способ открыть нужную страницу. Так что ожидания были примерно про мини-приложение в стиле системной утилиты, а реальность — про веб-обёртку с логотипом Bing.