Zero-Click Attacks или 0-click — интересная форма кибератаки, которую злоумышленники реализуют безо всякого взаимодействия с пользователем. В чём состоит риск компрометации данных на мобильном устройстве под управлением iOS или Android при использовании беспроводных каналов связи (GSM, Wi-Fi, NFC)? Как защититься от атаки, которой не видно и начало которой практически невозможно отследить?

- Введение

- Что известно об атаках Zero-Click

- Основные принципы атаки Zero-Click

- Как реализовать атаку Zero-Click

- Как защититься от атак вида Zero-Click

- Выводы

Введение

Распространение мобильных сетей, Wi-Fi и возможностей бесконтактной оплаты (Near Field Communication, NFC), усложнение функциональных возможностей мобильных приложений, доступность обработки, получения и хранения конфиденциальной и личной информации делает различные гаджеты привлекательными для злоумышленника по причине большой площади атаки. Мобильное устройство можно скомпрометировать посредством отправки SMS- / MMS-сообщения со специальным набором данных, через беспроводную сеть Wi-Fi, NFC-чип либо приложение-мессенджер, такое как WhatsApp, iMessages или Viber.

В свою очередь пользователь может не догадываться, что его мобильное устройство было атаковано или взломано, что контроль над ним утерян и злоумышленник способен удалённо управлять некоторыми функциями приложений — или по крайней мере читать данные, хранимые в памяти устройства.

Стоит учесть, что проблема 0-click за последние годы смогла достичь существенных масштабов. Например, в мае 2020 года стало известно, что подобная брешь затрагивает все смартфоны Samsung, выпущенные с 2014 года. А буквально неделю назад появилась информация о Zero-Click в прошивках Hikvision, которая угрожала уже более чем 100 миллионам IoT-устройств. Также немало беспокойства вызвала червеобразная 0-click в Microsoft Teams, позволявшая удалённо выполнить вредоносный код.

Основная проблема защиты от этого вида атак заключается в том, что для их успешности от пользователя не требуется никаких действий. В большинстве сценариев достаточно того, чтобы мобильное устройство находилось в пределах досягаемости беспроводной связи или у злоумышленника имелся номер телефона атакуемого.

Что известно об атаках Zero-Click

Основа атаки Zero-Click — в том, чтобы получить контроль над мобильным устройством жертвы незаметно для неё, без привлечения механизмов социальной инженерии. Исключается человеческий фактор как со стороны злоумышленника, так и со стороны атакуемого. Статья, опубликованная специалистами ZecOps, раскрывает тему атаки вида Zero-Click на основе iOS-приложения MobileMail: специалистам удалось получить удалённый доступ к электронной почте на тестируемом устройстве, при этом скрыв следы заражения и удалив свои письма. Также в 2015 году Эдвард Сноуден предупреждал, что у заинтересованных государственных структур есть возможности по разработке и созданию ранее неизвестных шпионских программ, которые могут заразить устройство пользователя посредством обычных текстовых сообщений. Из известных примеров реализации атаки можно выделить следующие:

- Предполагаемый взлом мобильного телефона основателя компании Amazon Джеффа Безоса в 2018 году посредством специально подготовленного видеофайла, переданного ему в мессенджере WhatsApp. После этого телефон начал «сливать» большие объёмы данных на протяжении нескольких месяцев, пока утечка не была обнаружена и телефон не был передан на экспертизу.

- Использование уязвимостей WhatsApp для установки вредоносной программы путём звонка жертве с помощью IP-телефонии (VoIP) в 2019 году. Факт наличия и возможности эксплуатации уязвимости привёл к судебному разбирательству между Facebook (владельцем WhatsApp) и поставщиком программы-шпиона.

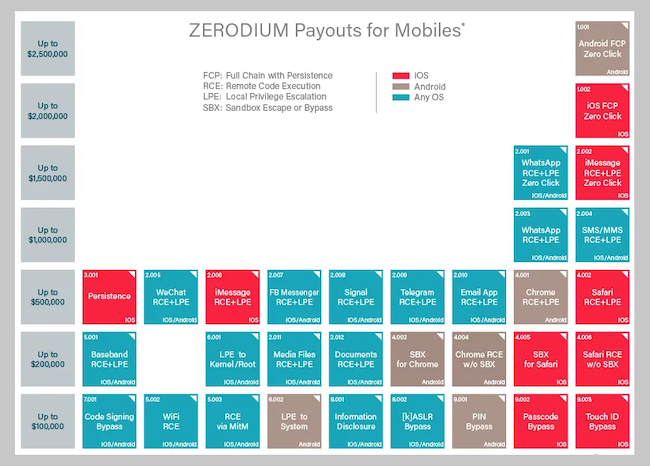

Теневой рынок брокеров вредоносных программ предлагает существенное вознаграждение за разработку эксплойтов типов «1-click» или «0-click». В частности, брокер Zerodium предлагал 2,5 млн долларов США за рабочий неинтерактивный эксплойт для Android и 2 млн долларов — для iOS (рис. 1).

Рисунок 1. Прайс-лист на готовые эксплойты для мобильных ОС

Основные принципы атаки Zero-Click

Атаки Zero-Click в большинстве случаев нацелены на приложения, которые обеспечивают обмен текстовыми и медиасообщениями или позволяют использовать голосовые вызовы VoIP, поскольку в подобных программах не анализируется входящая информация. Злоумышленники применяют специально сформированные данные, такие как особый текст или медиафайл со встроенным скрытым кодом, который выполняется при обработке сообщения ещё до того, как пользователь его прочитает.

При использовании уязвимостей конкретного приложения злоумышленник получит доступ только к атакованной программе, не добившись управления всем устройством в целом. Для расширения прав на устройстве жертвы требуется эксплуатация иных уязвимостей — на уровне операционной системы либо периферийного или центрального процессора, отвечающего за обработку данных от конкретного приложения. Это существенно усложняет процесс атаки и разработку эксплойта, повышая требования к опыту злоумышленника и к киберпреступному сообществу в целом, а подходящие уязвимости для реализации атаки встречаются редко. Тем не менее в случае успеха злоумышленник получает полное управление устройством жертвы и доступ ко всем данным на нём.

Как реализовать атаку Zero-Click

Примеров реализации атак Zero-Click мало, потому что отследить сам факт атаки может быть невозможно — как и получить доказательства того, что контроль над устройством или утечка данных произошли именно по её причине. К примеру, в итоговом отчёте криминалистов по делу с мобильным телефоном Джеффа Безоса отсутствуют факты использования атаки Zero-Click, указываются только факты того, что исходящий трафик устройства возрос после получения подозрительного медиафайла. Эксперты также не изучили устройство с применением «джейлбрейка» и изъятием полного спектра данных и логов системы, за что были раскритикованы сообществом по информационной безопасности.

Основными фактами реального или потенциального применения эксплойтов, передаваемых с помощью атак 0-click, являются обнаруженные и опубликованные в рамках исследований уязвимости приложений, мобильных ОС и «железа». В частности, на форуме BlackHat USA 2019 были опубликованы материалы по возможной атаке на приложение FaceTime и на чипы Qualcomm, а относительно канала передачи данных Bluetooth опубликована уязвимость CVE-2019-2009, позволяющая повысить привилегии на устройстве Android без участия конечного пользователя вплоть до 9-й версии ОС.

Основные шаги атаки возможно описать тремя пунктами:

- Злоумышленник обнаруживает новую уязвимость в мобильном приложении, в канале передачи данных, в мобильной ОС, в целом в том, что можно использовать для передачи информации на мобильное устройство. В ряде случаев может использоваться уязвимость, которая была обнаружена ранее, но не рассматривалась как средство для атак Zero-Click.

- В соответствии с каналом создаётся пакет данных для эксплуатации уязвимости и внедрения вредоносной программы (payload) на устройство жертвы.

- После закрепления шпионской программы в ОС устройства первоначальное сообщение удаляется, убирая следы компрометации.

В итоге обнаружить вредоносную программу оказывается практически невозможно, тем более что на большинстве мобильных устройств нет ни антивирусного ПО (кроме встроенного), ни систем анализа и фильтрации сетевого трафика, которые используются на рабочих станциях и во внутренних сетях компаний. Кроме того, наличие антивирусного ПО на мобильном устройстве не гарантирует обнаружения вредоносной активности, если уязвимость и эксплойт неизвестны: удалённое управление может осуществляться месяцами без привлечения внимания владельца устройства.

Из актуальных инцидентов стоит выделить распространение шпионской программы Pegasus, которую нашли на мобильных устройствах французских журналистов. К методам её распространения в том числе относят и атаки Zero-Click.

Как защититься от атак вида Zero-Click

Эксперты сообщают, что доминирование iOS над Android в разрезе информационной безопасности давно закончилось и Google уделяет гораздо больше внимания защите браузера Chrome и ОС Android в целом, чем Apple — браузеру Safari. В среднем по теневому рынку цена неинтерактивного эксплойта для Android на 30 % выше, чем для iOS. Эксперты также уточняют, что поиск уязвимостей для повышения привилегий на Android в целом является более сложной и дорогой задачей. Открытый исходный код имеет свои преимущества, один из примеров которых — доработка использования памяти программами для защиты от целочисленного переполнения (integer overflow). Ведь чем больше специалистов работает над исследованием кода ОС, тем быстрее можно обнаружить уязвимости с их последующей ликвидацией — в отличие от закрытого кода iOS, безопасностью которого занимается ограниченный круг специалистов. Однако в целом выбор ОС в вопросах защиты от атак 0-click не принципиален: уязвимости бывают в любом программном продукте.

Можно дать несколько общих советов относительно того, как минимизировать вероятность подвергнуться такому виду атаки:

- Не зная о вас, злоумышленник вас не обнаружит. Малое количество лиц, сайтов и приложений, которые знают ваш номер телефона, уменьшает риск атаки, а при компрометации устройства сужает круг подозреваемых.

- Нет канала связи — нет возможности передачи. Если вы не используете в данный момент (или в принципе) Wi-Fi, NFC, Bluetooth, то отключайте их. Отключите автоматическое сопряжение устройств Bluetooth и автоматическое подключение Wi-Fi при обнаружении точек доступа.

- Не делайте «джейлбрейк» или «рутирование» устройства. Это значительно увеличивает риск не только повышения привилегий сторонним ПО, но и работы от имени системы без эксплуатации уязвимостей.

- Используйте только официальные магазины приложений. Это существенно снизит риск загрузки приложения с бэкдором или встроенной шпионской программой.

- Меньше приложений — меньше векторов атаки. Каждая ненужная программа на устройстве повышает вероятность того, что где-нибудь найдётся уязвимость, которую можно будет эксплуатировать.

- Регулярные обновления. Разработчики программ устраняют уязвимости (пусть и не всегда оперативно) в поддерживаемых продуктах. Наличие обновлений также необходимо проверять и на уровне ОС устройства.

- Разделяйте функции устройств. Не рекомендуется использовать личное устройство для выполнения рабочих обязанностей и хранения конфиденциальной информации. Пусть компрометация корпоративного устройства приводит к утечке только бизнес-данных, а возможный взлом личного гаджета затронет только вас самих.

- Вы уже скомпрометированы. Пользуйтесь мобильным устройством так, как будто вас уже взломали. Обсуждайте дела лично, не храните персональную и конфиденциальную информацию и деловую переписку на устройстве. Эта стратегия снизит ущерб от атаки 0-click с целью кражи информации.

Тем не менее нет стопроцентной гарантии защиты от атак Zero-Click. Приходится полагаться только на качество кода ОС и мобильных приложений, а также на то, что вы просто неинтересны злоумышленнику и затраты на компрометацию вашего устройства не оправдают полученной выгоды.

Выводы

В настоящее время можно сделать вывод, что неинтерактивные атаки в случае их успеха являются критически опасными для атакуемого, но риск их реализации невысок из-за сложности создания работоспособных эксплойтов. Также стоит отметить, что защитой от атак Zero-Click стоит в первую очередь озадачиться главам частных или государственных компаний, а также лицам имеющим в своём распоряжении конфиденциальную информацию на личных или корпоративных мобильных устройствах.