Современные ransomware используют штатные механизмы Linux и действуют как легитимные администраторы. Эффективная защита смещается от детекта к жёсткой настройке среды. Hardening превращается в архитектурный барьер, срывающий ключевые этапы атаки.

- 1. Введение

- 2. Историческая эволюция программ-вымогателей

- 3. Ограничения традиционных средств защиты

- 4. Многостадийная логика атаки современных шифровальщиков

- 5. Hardening Linux как механизм противодействия шифровальщикам

- 6. Выводы

Введение

За последние годы угроза ransomware (они же вирусы-шифровальщики, программы-вымогатели) из относительно редкого инцидента превратилась в одну из наиболее системных и разрушительных проблем современной кибербезопасности. Если в начале 2010-х годов распространение вредоносных программ в основном подчинялось примитивной логике, завязанной на человеческий фактор: открытие вложений, запуск непроверенных файлов, то современный вирус-шифровальщик реализует многоуровневую атаку, объединяющую автоматизацию, эксплуатацию уязвимостей, элементы APT-тактик и высокоточную социальную инженерию.

Эта эволюция стала возможной благодаря сочетанию нескольких факторов: росту финансовой мотивации злоумышленников, широкому распространению готовых к использованию эксплойтов, усложнению цифровой инфраструктуры организаций и накоплению профессиональных компетенций в криминальной среде. В результате ransomware перестал быть «вредоносом», действующим в рамках пользовательской ошибки, а стал инструментом промышленного уровня, способным целенаправленно нарушать устойчивость даже хорошо защищённых систем.

На фоне такой эволюции становится очевидно, что традиционные средства защиты, ориентированные на обнаружение вредоносного поведения или реакцию на уже реализуемую угрозу, больше не обеспечивают необходимого уровня устойчивости. Эффективная стратегия противодействия должна смещаться от распознавания атаки к созданию условий, в которых само её выполнение становится архитектурно невозможным или крайне затруднённым.

Центральным механизмом такой стратегии выступает hardening операционной системы Linux (как наиболее актуальной платформы в современной российской реальности): обеспечение настроек безопасности, ограничивающих ключевые механизмы, требуемых злоумышленнику для реализации всех этапов атаки.

Историческая эволюция программ-вымогателей

Развитие ransomware показывает, как технологический эксперимент превратился в один из наиболее прибыльных и разрушительных инструментов киберпреступности. Первые шифровальщики, появившиеся в конце 1980-х годов, обладали примитивной функциональностью, ограниченной лишь способностью зашифровать локальные данные и требовать выкуп. Они воспринимались, скорее, как курьёз, чем как реальная угроза для корпоративных систем.

Ситуация начала резко меняться с ростом цифровизации, массовым доступом к интернету и формированием электронной коммерции. Именно в этот период программы-вымогатели впервые стали распространяться через электронные письма, вложения и заражённые документы, активно маскировали исполняемый код под привычные форматы офисных файлов и изображений.

Ключевым поворотным моментом стал переход к анонимным платёжным механизмам, в первую очередь к криптовалютам. Возможность получения выкупа без риска идентификации изменила саму экономику атаки: ransomware превратился в устойчивую бизнес-модель, поддерживаемую развитой криминальной инфраструктурой, включающей маркетплейсы вредоносных инструментов, сервисы аренды шифровальщиков (RaaS).

Новый качественный этап наступил в 2015–2017 гг., когда криптовымогатели впервые начали применять инструменты уровня национальных спецслужб. WannaCry и NotPetya продемонстрировали сочетание червеподобного распространения, автоматизированного поиска уязвимых систем и использования утечек эксплойтов эксплуатационного уровня. Это позволило вредоносному коду заражать десятки тысяч узлов за считанные часы.

С этого момента ransomware перестал быть просто вредоносной программой, он стал полноценным компонентом комплексных кибератак с потенциальными последствиями на уровне национальной безопасности.

Современный этап характеризуется ещё более сложной тактикой. Шифровальщики активно используют zero-day уязвимости, сочетая их с заранее подготовленным проникновением в инфраструктуру. Рост количества атак по схеме double extortion (кража данных перед их шифрованием) усиливает воздействие на организации, делая невозможным простой отказ от уплаты выкупа.

Согласно отчёту «The State of Ransomware – Q3» 2025 компании Check Point число активных групп, публикующих данные о жертвах (data leak sites, DLS), выросло до рекордных 85. При этом среднее число «жертв» DLS составляет 535 организаций в месяц, это почти на треть больше, чем в 2024 году. Отметим также, что за последний год в российском медиапространстве неоднократно появлялись (неподтверждённые официально) сведения об атаках вымогателей на крупные предприятия логистической, сырьевой и других системообразующих отраслей промышленности.

Рисунок 1. Эволюция технологий и целей программ-вымогателей

Таким образом, характерна очевидная тенденция: смещение акцента атаки вымогателей от индивидуальных пользователей к корпоративным и государственным структурам, а вредоносность всё чаще скрывается за легитимным поведением системных процессов. Это усложняет её обнаружение и противодействие. Ransomware всё чаще выступает не конечным элементом атаки, а инструментом общего финансового давления, а в последнее время и связанным с политическими целями.

Ограничения традиционных средств защиты

Несмотря на существенный прогресс антивирусных и поведенческих технологий защиты, фундаментальная модель их работы остаётся прежней: идентификация, корреляция и прогнозирование вредоносного поведения на основе известных паттернов.

Однако современные шифровальщики целенаправленно уходят из зоны действия таких механизмов, используя штатную функциональность операционной системы: стандартные утилиты Linux, системные процессы, встроенные средства удалённого управления и привычные инструменты администрирования. В ряде случаев оператор атаки вообще осуществляет ручное управление, превращая вредоносную активность в полный аналог работы администратора.

В такой модели стандартные средства защиты оказываются неспособны эффективно различать нормальное и вредоносное поведение, когда злоумышленник действует через легитимный интерфейс. Если атакующий получает доступ к SSH-аккаунту, особенно с расширенными правами, весь последующий набор действий визуально и функционально совпадает с нормальной эксплуатационной активностью администратора.

В этом контексте детектирование превращается в крайне сложную задачу: ни по командам, ни по их последовательности невозможно однозначно отделить атаку от штатной работы.

Полиморфизм, обфускация и автоматическая генерация уникальных исполняемых файлов дополнительно подрывают эффективность сигнатурных методов. Каждый экземпляр вредоносной программы может иметь уникальный набор хешей, структур и признаков, что требует постоянного обновления баз и ведёт к неизбежному запаздыванию детектирования.

Классические IDS/IPS (Intrusion Detection System / Intrusion Prevention System, системы обнаружения и предотвращения вторжений) сталкиваются с аналогичной проблемой: атаки, реализуемые через обычные команды оболочки или системные вызовы, не создают характерных сетевых аномалий и проходят под видом легитимного трафика.

Zero-day уязвимости позволяют злоумышленнику проникать в инфраструктуру задолго до того, как обновления безопасности станут доступны и будут применены. В такой ситуации любые механизмы, основанные на информации о прошлых атаках, принципиально не успевают среагировать на новую угрозу. При этом человеческий фактор остаётся стабильным каналом компрометации: сознательный или случайный запуск вложений, открытие ссылок и взаимодействие с фишинговыми сообщениями обеспечивают входную точку атаки, которую никакие традиционные инструменты полностью исключить не могут.

Все эти факторы в совокупности подчёркивают: классические средства защиты оказываются эффективны лишь против примитивных вымогателей, действующих по шаблонному принципу. Современный ransomware действует иначе: тихо, нативно и в тесной связке с легитимным поведением операционной системы.

Многостадийная логика атаки современных шифровальщиков

Сегодня большинство крупных инцидентов развивается по многостадийной модели, характерной для APT-групп, где каждая фаза усиливает эффект следующей и снижает вероятность раннего обнаружения. Ransomware всё чаще функционирует как операционно сложный проект: от скрытого проникновения до полной деструкции инфраструктуры.

Начальная фаза обычно включает эксплуатацию уязвимости или использование фишингового вложения, адаптированного под конкретный технологический стек жертвы. Злоумышленники применяют доступные эксплойты или целевые фишинговые письма, чтобы обеспечить первичный вход в систему.

После проникновения вредоносный объект стремится закрепиться, используя ошибки конфигурации: избыточные привилегии пользователей, неправильно настроенный sudo (SuperUser DO, утилита в Linux/Unix, позволяющая обычным пользователям временно выполнять команды с правами суперпользователя), отсутствие ограничений на выполнение в пользовательских каталогах, доступ к служебным директориям или слабые политики авторизации.

Следующий этап — системная разведка. Злоумышленник анализирует структуру сети, конфигурации сервисов, расположение ценных данных и механизмов резервного копирования. Он изучает файловую систему, просматривает список подключённых хранилищ, исследует логику работы критичных сервисов. Для этих действий используются исключительно штатные инструменты Linux, такие как ps, ss, find, lsblk, journalctl, systemctl, что делает разведку полностью незаметной для традиционных антивирусных решений.

После разведки следует эскалация привилегий и горизонтальное перемещение. Злоумышленник может применять уязвимости ядра, использовать добытые им учётные данные и ключи SSH, кешированные токены или слабые пароли для перехода между узлами. Имея root‑доступ, он получает возможность отключить защитные сервисы, остановить антивирусы, удалить локальные резервные копии, очистить журналы активности и заложить механизмы для дальнейшего распространения по инфраструктуре.

Финальная стадия — непосредственно шифрование. Она сопровождается резким всплеском вычислительной нагрузки, активным ростом сетевого трафика (особенно при одновременной краже данных). Однако в этот момент вмешиваться уже поздно: все критические элементы защиты либо отключены, либо обойдены, резервные копии уничтожены, а восстановление системы становится крайне затруднительным. Попытки остановить атаку на этой стадии имеют низкий эффект, поскольку злоумышленник уже завершил ключевые подготовительные действия.

Hardening Linux как механизм противодействия шифровальщикам

При выборе средств анализа защищённости (САЗ) следует уделять внимание решениям, в которых кроме поиска уязвимостей реализована функциональность compliance, т. е. оценки соответствия требованиям безопасности.

В качестве примера такого решения можно привести САЗ RedCheck. В нём помимо «нормативного» compliance в виде приказов ФСТЭК России и иных нормативно-правовых актов реализован широкий набор hardening-конфигураций. Они ориентированы на повышение практической устойчивости инфраструктуры, в том числе на противодействие современным программам-вымогателям.

C 2015 года (т. е. ещё за 2 года до распространения семейства NotPetya) в составе RedCheck поставляются специализированные конфигурации безопасности для платформы Windows, основанные на механизмах SPR (Software Restriction Policies, политики ограниченного использования программ) и AppLocker. Эти конфигурации существенно ограничивают эксплуатационные возможности шифровальщиков и позволяют минимизировать вероятность успешного развития атаки на рабочие станции и сервера под управлением Windows.

Накопленные знания о принципах работы ransomware в сочетании с обратной связью от заказчиков позволили команде RedCheck перенести этот опыт на платформу Linux и предложить комплексный подход, основанный на традиционных инструментах администрирования Linux. Конфигурация для противодействия ransomware осуществляет контроль системных ограничений, при обеспечении которых критические элементы атаки шифровальщика не могут быть выполнены или будут крайне затруднительными.

Этот подход принципиально меняет парадигму безопасности: управление настройками среды выполнения становится важнее реактивного анализа угроз.

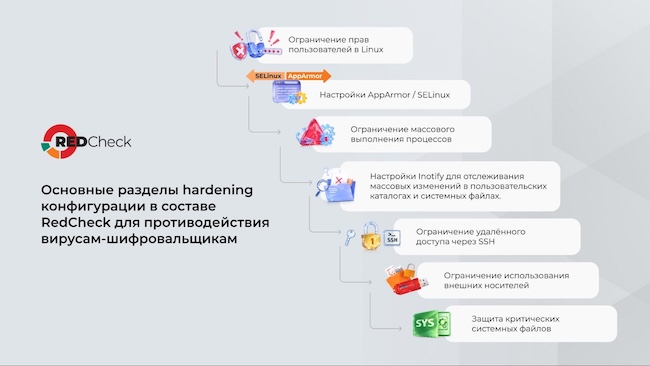

Рисунок 2. Ключевые разделы hardening-конфигурации для защиты от шифровальщиков

Рассмотрим основные разделы этой hardening-конфигурации.

Базовым элементом нашей конфигурации является принцип минимально необходимых привилегий. При грамотной сегментации прав пользователь без возможности исполнения кода в своём домашнем каталоге технически не способен запустить вредоносный объект даже при его случайном загрузке.

Дополнительный уровень защиты обеспечивается при помощи атрибутов noexec для временных файловых систем, таких как /tmp или /dev/shm. Эти директории традиционно используются злоумышленниками для развёртывания временных компонент, загруженных через эксплойты. Запрет выполнения прямо в этих областях резко сокращает доступный злоумышленнику инструментарий: большинство эксплуатационных цепочек либо перестаёт работать, либо требует значительно более сложных и редких методов.

Ключевым элементом современной защиты является мандатный контроль доступа SELinux или AppArmor в режиме enforce. Эти механизмы вводят уровень изоляции, который не зависит ни от намерений администратора, ни от корректности настройки прав в файловой системе. Каждый процесс получает строго ограниченный набор допустимых действий, а попытки выхода за пределы профиля блокируются ещё до выполнения системного вызова. Даже если злоумышленник получает доступ к системе от имени реального пользователя, он лишён возможности взаимодействовать с критическими ресурсами.

Современные шифровальщики активно используют высокую степень параллелизма, создавая сотни или тысячи процессов для ускорения массового шифрования. Настройка лимитов процессов (ulimit, ограничения systemd) делает подобную тактику невозможной: базовый процесс просто не сможет породить такое количество дочерних процессов. В условиях ограниченных ресурсов массовое шифрование превращается в медленный, легко обнаруживаемый процесс, что значительно увеличивает окно реагирования.

Попробуем проиллюстрировать эту часть конфигурации конкретными значениями параметров.

Таблица 1. Ресурсные ограничения для hardening

|

№ |

Наименование |

Проверка / Команда (пример скрипта) |

Рекомендуемое значение |

Обоснование |

|

1. |

Ограничение одновременно созданных процессов текущим пользователем |

ulimit -u |

≤ 4096 |

Ограничивает количество одновременно работающих процессов для пользователя. |

|

2. |

Лимиты конфигурации РАМ |

grep "nofile" /etc/security/limits.confи/etc/security/limits.d/*.conf |

* hard nofile 4096* soft nofile 1024 |

Жёстко задаёт лимиты через конфигурацию PAM. Не даёт обойти ограничения, установленные сессией. |

|

3. |

Максимальное количество процессов systemd |

systemctl show user-1000.slice -p TasksMax |

TasksMax=4096 (или меньше) |

Контролирует максимальное количество процессов в пользовательском systemd-слайсе. Важное ограничение при атаке на фоне. |

|

4. |

Ограничение всех процессов и потоков |

cat /etc/systemd/logind.conf | grep -E 'UserTasksMax' |

UserTasksMax=4096 |

Защищает от переполнения системы пользовательскими процессами, включая fork-бомбы и интенсивное шифрование. |

Не менее значимой становится проблема контроля за быстрыми изменениями файлов. Шифрование оставляет характерный признак — резкое, интенсивное и равномерное изменение большого числа файлов за короткое время. Наблюдение с помощью Inotify позволяет фиксировать такие паттерны при корректно выставленных лимитах ядра.

Нередко стандартные значения Inotify слишком малы для полноценного мониторинга. Поэтому в рамках hardening целесообразна не только настройка самих механизмов наблюдения, но и ревизия параметров ядра, определяющих объём и скорость таких операций.

Отдельного внимания заслуживает SSH. Именно этот протокол обеспечивает значительную часть успешных целевых атак на Linux-системы. Даже полный аудит SSH-сессий не даёт гарантии защиты, если сами учётные записи скомпрометированы. Поэтому обязательными требованиями hardening становятся двухфакторная аутентификация, запрет root-логина по паролю, строгий контроль времени жизни и неактивности сессий, а также запрет туннелирования, позволяющего злоумышленнику скрывать своё управление системой. Эти меры устраняют целый класс атак, связанных с несанкционированным удалённым доступом.

Не менее критичным остаётся вопрос внешних носителей. USB до сих пор является удобным и недооценённым инструментом доставки вредоносного кода, особенно в средах с ограниченным сетевым доступом. Полное отключение автозапуска, а при необходимости и самого монтирования внешних устройств, превращает риск USB-инфекций в контролируемый фактор и исключает один из наиболее простых способов физического проникновения.

Hardening должен включать защиту критических системных компонент. Бинарные файлы в /bin, /sbin и /usr/bin должны быть защищены от изменения не-root процессами, а каталог /boot — от любых операций записи. Эти меры блокируют попытки вредоносного внедрения в жизненно важные части ОС и предотвращают атаки, направленные на перехват управления при загрузке системы.

Выводы

Разработанные командой RedCheck hardening-конфигурации для противодействия ransomware ориентируются не на абстрактные рекомендации, а на контроль конкретных слабостей и уязвимостей, моделируемых на основе реальных техник злоумышленников. Каждая настройка создаёт прямое препятствие для определённого сценария атаки, а не просто повышает «общий уровень безопасности».

Дополнительно информируем, что команда RedCheck по отдельному соглашению с заказчиком предоставляет услугу HaaS (Hardening as a Service). В рамках данной услуги проводится систематизация и объединение всех compliance-требований, предъявляемых к инфраструктуре Заказчика, в виде комплексной hardening-конфигурации.

Сформированная конфигурация контролируется с использованием нашего программного продукта, обеспечивая непрерывный мониторинг соблюдения требований и своевременное выявление отклонений.

Реклама, 18+. АО «АЛТЭКС-СОФТ». ИНН 7729587936

ERID: 2VfnxyY3NGh