Пандемия коронавирусной инфекции оказала большое влияние на жизни людей, в том числе и в интернете. Злоумышленники стараются использовать и обратить её в свою пользу, так же как и любой другой громкий инфоповод. Попробуем проанализировать, как распространение коронавирусной болезни COVID-19 повлияло на рост киберпреступности и на весь ИТ-мир.

- Введение

- Рост киберугроз

- 2.1. Интернет-мошенничество и фишинг

- 2.2. Вредоносные программы

- 2.3. Вредоносные домены

- 2.4. Дезинформация

- Социальная инженерия

- Удалённый доступ

- Безопасность удалённой работы

- Выводы

Введение

Во время вспышки новой коронавирусной инфекции COVID-19 ИТ-мир столкнулся с испытанием для всей информационной безопасности. Пандемия высветила все недостатки нынешних систем защиты и проблемы здравоохранения, создала напряжение в сознании людей, что сыграло на руку злоумышленникам.

Актуальность данной проблемы обусловлена несколькими факторами:

- Резкое возрастание интереса к теме коронавируса в обществе и СМИ.

- Карантинные и изоляционные мероприятия, потребовавшие повсеместного перехода на удалённую работу, что повлияло на стандартные и устоявшиеся режимы безопасности и стабильности систем в интернете.

Кроме этого, возросло число кибератак. В частности, имели место утечки персональных данных, взломы систем здравоохранения, атаки на торговые компании, ведущие свою деятельность через интернет.

Выявленные проблемы и угрозы привели ИТ-мир к потребности обеспечить безопасность удалённого доступа к ресурсам, повысить устойчивость инфраструктуры.

Рост киберугроз

О резком росте количества фишинговых атак исследователи говорят уже несколько месяцев. Даже Евгений Касперский заявил, что число кибератак увеличилось на 20-25% с приходом пандемии COVID-19. Это объясняется тем, что в период пандемии люди начали теснее общаться с цифровым пространством. Например, студентов и учащихся перевели на дистанционное обучение, организации и предприятия быстро развёртывают удалённые системы и сети для поддержки сотрудников, работающих из дома, появляются всё новые сервисы по доставке еды и т. п. Преступники же используют повышенную уязвимость систем безопасности в меняющихся условиях, чтобы красть данные, получать прибыль и нарушать нормальную работу сервисов. В марте, например, специалисты фиксировали 2500 кибератак за сутки.

Исследование «Лаборатории Касперского» утверждает, что в I квартале 2020 года с помощью системы «Антифишинг» предотвращено почти 120 миллионов (119 115 577) попыток перехода пользователей на мошеннические страницы. Количество людей, подвергшихся атакам, составило 8,8 % от общего числа пользователей продуктов «Лаборатории Касперского» в мире.

Своё расследование провёл Интерпол, выявивший значительный сдвиг целевых показателей с частных лиц и малого бизнеса на крупные корпорации, правительства и критически важную инфраструктуру. Стоит также отметить, что из-за COVID-19 число уязвимых компьютеров в России увеличилось на 230%.

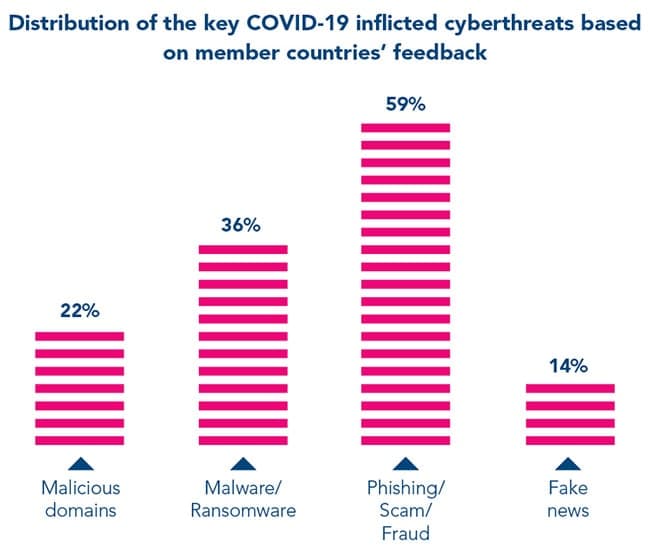

Рисунок 1. Оценка воздействия COVID-19 на киберпреступность

Интернет-мошенничество и фишинг

Кибермошенники вновь пересмотрели свои схемы введения людей в заблуждение. Теперь они спекулируют на теме коронавируса, рассылая фишинговые электронные письма по тематике COVID-19, часто выдавая себя за органы здравоохранения или государственные учреждения и таким образом побуждая жертв предоставлять личные данные или загружать вредный контент. Была, например, серия фишинговых писем, имитировавшая сообщения от Всемирной организации здравоохранения (ВОЗ) с целью убедить людей, обеспокоенных вирусом, совершить нужные злоумышленникам действия. Сама ВОЗ подверглась кибератакам, направленным на её персонал и системы.

Преступники также использовали COVID-19 для мошенничества с предприятиями и государственными учреждениями. Компании, разрешающие экстренные транзакции, были атакованы при помощи метода BEC (Business Email Compromise, компрометация корпоративных ящиков электронной почты). Одна французская фармацевтическая фирма отправила 7,25 миллиона долларов США фальшивому поставщику, утверждавшему, что он продаёт дезинфицирующее средство для рук и защитные маски. В других случаях киберпреступники применяли украденные персональные данные для подачи мошеннических заявлений на пособия по безработице в США и других странах.

Вредоносные программы

Киберпреступники всё чаще используют вредоносные программы против критически важных объектов инфраструктуры и медицинских учреждений — из-за величины потенциального воздействия и возможной финансовой выгоды. В первые две недели апреля 2020 года наблюдался всплеск количества атак с использованием программ-вымогателей со стороны нескольких хакерских группировок, которые в течение нескольких предшествовавших месяцев были относительно неактивны.

Сектор здравоохранения оказался особенно уязвимым для кибератак в силу своей критической важности (ведь представители этой сферы борются за лечение пациентов с COVID-19 и гонятся за разработкой успешной вакцины) и специфических особенностей того, как в нём применяются информационные технологии. Хотя некоторые преступные группы пообещали воздержаться от атак на больницы и медицинские учреждения во время пандемии, семейство шифровальщиков Maze, например, было нацелено на Hammersmith Medicines Research — фирму, которая проводит клинические испытания лекарств и вакцин. В рамках другой вредоносной кампании, описанной экспертами Check Point, злоумышленники выдавали себя за представителей фармацевтических предприятий в целях распространения программ-вымогателей в Италии.

Распространение вредоносных средств сбора данных, таких как программы для удалённого доступа или кражи информации, шпионские приложения и банковские «троянцы», также растёт. Используя связанные с COVID-19 сведения в качестве приманки, злоумышленники проникают в информационные системы, чтобы взломать сети, украсть данные или деньги, создать ботнеты.

Вредоносные домены

Воспользовавшись повышенным спросом на медицинские принадлежности и информацию о COVID-19, киберпреступники начали регистрировать доменные имена, содержащие такие ключевые слова, как «коронавирус»,«COVID» и т. д. Эти мошеннические веб-сайты служат основой для самых разных киберпреступных действий, включая управление ботнетами (C2C), распространение вредоносных программ и фишинг. С февраля по март 2020 года партнёр Интерпола из частного сектора обнаружил заметный рост числа злонамеренных регистраций: по вредоносным программам — на 569 процентов, по фишингу — на 788 процентов, о чём и сообщил международной полиции.

Дезинформация

Большое количество дезинформации и фейковых новостей распространяется среди населения. Непроверенные сведения, теории заговора, недопонимание между людьми и чрезмерное доверие анонимам из интернета способствовали росту беспокойства в обществе, а в некоторых случаях — даже совершению кибератак.

Также поступающая дезинформация связана с сообщениями о незаконной торговле поддельными медицинскими товарами и вакцинами, об «особых» льготах, больших скидках на продукты или о бесплатном питании.

Социальная инженерия

Кибератаки, основанные на социальной инженерии, не новы для современного общества. Зачастую они соотносятся с крайне волнующими общество ситуациями, например с новостями о терроризме, праздниках, здравоохранении, политических гонках и пр.

События, относящиеся к теме COVID-19, не являются исключением. На сегодняшний день это — самая актуальная новость. Но отягчающими факторами являются разного рода фейки, которые подкрепляются искажённой статистикой и произвольно интерпретируемыми цифрами.

Ниже представлены основные типы атак посредством социальной инженерии, связанных с COVID-19:

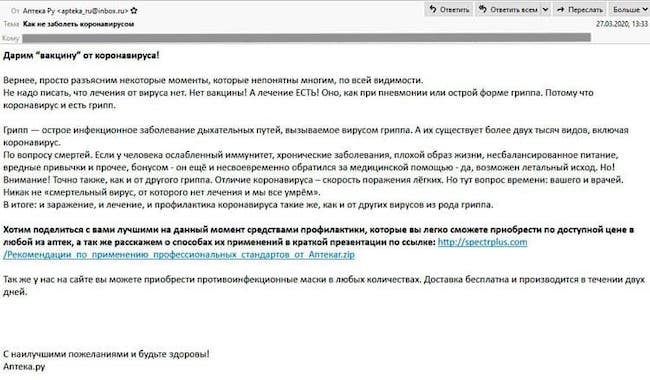

1. Рассылка по электронной почте писем с вредоносным вложением или ссылкой на вредоносную программу / сайт. Такие письма маскируются под «полезные» — например, от организации здравоохранения, государственного учреждения, страховой компании, учебного центра и т. п. (рис. 2). Согласно исследованию Trend Micro, среди социальных атак более 65 % составляют именно спам-рассылки.

Рисунок 2. Пример спам-письма

2. Предложения по установке вредоносных программ (рис. 3).

Рисунок 3. Вредоносное приложение

3. Создание фейковых веб-порталов, маскируемых под сайты организаций здравоохранения или государственных учреждений, в том числе якобы распространяющих противовирусные препараты бесплатно (с условием оплаты пересылки). Также специалисты по информационной безопасности зафиксировали уже вторую волну появления поддельных фишинговых веб-сайтов, в названиях которых есть не только слово «covid», но и упоминания о средствах удалённого доступа — «teams» или «zoom».

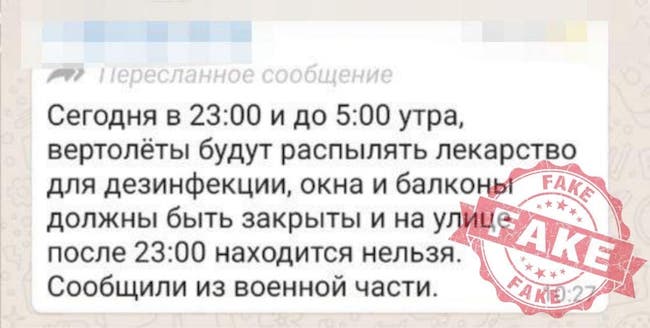

4. Фейковые новости или просто «вбросы» (рис. 4). Часто они перекликаются с теориями глобального заговора, паразитирующими на страхах людей, стрессе или любопытстве (биологические войны, борьба с изменением климата и т. п.), и в конечном счёте приводят жертв на вредоносные сайты. Согласно исследованию британских учёных, при совершении компьютерных атак в 98 % случаев используются методы социальной инженерии.

Рисунок 4. Пример фейка о коронавирусе

Удалённый доступ

Удалённая работа в дни карантина также стала проблематичной. Вспышка коронавирусной инфекции создала беспрецедентные, лавинообразные нагрузки, приводившие к сбоям систем. Некоторые сайты были просто недоступны некоторое время, как если бы против них проводились DDoS-атаки. Например, в России официальный сайт Госуслуг «лёг» из-за огромного количества запросов 12 мая 2020 года. Поводом стало назначение пособия для детей. Миллионы людей одновременно обращались к сайту, в итоге перегрузив его. В это время заработали ложные порталы, которые собирали личные данные пользователей.

Специалисты SearchInform нашли в рунете около 30 новых мошеннических доменов такого рода. В Infosecurity a Softline Company отследили более 70 подобных фейковых сайтов госуслуг с начала апреля. Создатели подделок используют комбинации из слов «gosuslugi», «gosuslugi-16», «vyplaty», «covid-vyplaty», «posobie» и так далее.

Такие перегрузки стали повсеместной проблемой во всём мире.

Безопасность удалённой работы

С введением политики социального дистанцирования и карантина многие организации вынуждены были перевести сотрудников на удалённую работу. Но, конечно же, этот переход дал киберпреступникам ещё одну область для вредоносной активности. Используя приложения для виртуальных встреч и видеозвонков, многие хакеры пытались сорвать собрания в Zoom и на иных платформах. Другие создавали поддельные домены, вредоносные приложения и службы для спуфинга (имитации) в рамках фишинговых кампаний, направленных против пользователей того же Zoom или Microsoft Teams.

Что ещё более тревожно, хакеры увидели заманчивую цель в активизации использования VPN-соединений и средств удалённого управления. Поскольку организации поспешили внедрить протокол удалённого рабочего стола Microsoft (RDP), надлежащие требования безопасности не всегда соблюдались, что сделало учётные записи RDP уязвимыми. Киберпреступники с помощью атак методом перебора пытаются получить учётные данные пользователей таких аккаунтов. В случае успеха они могут получить доступ к серверам и другим важным системам и даже взять под контроль сеть.

Вследствие возникших проблем было выпущено множество решений в области информационной безопасности и международных / государственных рекомендаций. В качестве примеров можно привести документ НКЦКИ «Об угрозах безопасности информации, связанных с пандемией коронавируса (COVID-19)» и руководство NIST «Guide to Enterprise Telework, Remote Access, and Bring Your Own Device (BYOD) Security». Вот некоторые из содержащихся в них советов: установить многофакторную аутентификацию, использовать VPN и антивирусы, удостовериться в наличии лицензионного программного обеспечения, системы резервного копирования и т. д.

Выводы

К сожалению, киберпреступники всегда будут пытаться преследовать людей во время местных, национальных и мировых событий, когда опасения усиливаются, а информации не хватает. Снова и снова мы видим эту тенденцию к монетизации катастрофических происшествий. Трудно ожидать, что это эксплуататорское поведение исчезнет в ближайшее время.

В случае с коронавирусом наблюдалось резкое увеличение числа регистрировавшихся каждый день доменных имён, так или иначе связанных с COVID-19, что соответствует росту интереса пользователей к пандемии. В это непростое время следует крайне скептично относиться к любым электронным письмам или недавно зарегистрированным веб-сайтам о ковиде, даже если их отправители или создатели заявляют, будто у них есть информация, набор для тестирования или лекарство.

Аналогичную осторожность нужно проявлять при обращении с любыми электронными письмами на злободневную тему. Порой один лишь адрес электронной почты отправителя уже показывает, что содержимое, вероятно, будет являться вредоносным: он либо неизвестен получателю, либо написан неправильно, либо подозрительно длинен и полон случайных последовательностей символов.