Хотя количество ИБ-инцидентов в медицинской сфере стремительно растёт, многие организации по-прежнему не принимают серьёзных мер для противодействия киберпреступникам. И это — при том, что под прицелом злоумышленников оказываются не только финансовые средства, но, что гораздо страшнее, человеческие жизни. Как обстоят дела с защищённостью медучреждений и что нас ждёт завтра?

- Введение

- Почему хакеры стремятся в больницы?

- Что атакуют?

- Последствия кибератак на медицинские системы

- А что в России?

- Выводы

Введение

Количество атак на медицинские системы стремительно возрастает. Хакеры активно интересуются отраслью здравоохранения, а пандемия привлекла в эту сферу столько мошенников, что можно почти не сомневаться, что они знают о нас всё.

К сожалению, в отдельных случаях не обошлось без жертв. В сентябре одна из атак программы-вымогателя на медицинское учреждение привела к кончине одного из пациентов.

Действия злоумышленников наносят огромный материальный ущерб организациям здравоохранения. Ещё в 2016 году Protenus оценила финансовые потери от нарушений информационной безопасности для медицинских учреждений США в 6,2 млрд долларов. Cybersecurity Ventures прогнозировала, что с 2017 по 2021 год отрасль здравоохранения в совокупности потратит более 65 млрд долларов на продукты и услуги по кибербезопасности, а в 2019 году эта сфера пострадает от кибератак в 2–3 раза больше, чем другие. И в последние годы данные по инцидентам в этом сегменте растут экспоненциально.

Так, по информации министерства здравоохранения и социальных служб США, в 2019 году было зарегистрировано 510 случаев утечки медицинских данных в количестве 500 или более записей, что на 196 % больше, чем в 2018 году. По оценке «Лаборатории Касперского», в 2019 году в медицинских организациях по всему миру было атаковано каждое пятое устройство (19 %) и в дальнейшем эта цифра будет расти, причём в основном за счёт заражений при помощи программ-шифровальщиков.

Почему хакеры стремятся в больницы?

Что привлекает злоумышленников в сфере здравоохранения? Прежде всего — лёгкость реализации атак. Медучреждения используют устаревшие ИТ-системы, редко обновляют программное обеспечение, а потому эти решения содержат сотни опасных уязвимостей, открывающих доступ даже для тех хакеров, которые не обладают высокой квалификацией. Получается, что стоимость реализации атак весьма низка, а при наличии привлекательных данных этот фактор всегда является решающим.

Помимо этого, в медицинских организациях зачастую нет опытного киберперсонала, а потому о произошедших утечках нередко узнают тогда, когда базы данных поступают в продажу на чёрном рынке или просто попадают в открытый доступ. Согласно данным опросов Black Book, в 2019 году лишь 21 % больниц сообщил о наличии у них специального руководителя службы безопасности, и только 6 % назвали этого человека начальником службы информационной безопасности или CISO.

Отсутствие грамотных ИТ-специалистов не позволяет медучреждениям самостоятельно справляться с кризисной ситуацией (например, когда вирус зашифровывает все данные и для получения доступа к ним мошенники требуют выкуп). Они предпочитают платить хакерам, восстанавливать доступ и избегать огласки, не понимая, что тем самым создают всё больше возможностей для злоумышленников. Неудивительно, что количество атак в данном секторе продолжает увеличиваться.

Растёт и ценность медицинской информации. По итогам исследования «Лаборатории Касперского», в даркнете стоимость медицинских сведений может быть выше, чем у данных о банковских картах. По оценке Cybersecurity Ventures, за украденную медицинскую карту пациента можно получить до 60 долларов за запись (что в 10–20 раз больше, чем за информацию о кредитной карте).

Обладание этими приватными сведениями помогает злоумышленникам входить в доверие к пользователям, обманывать их самих или их родственников. Помимо этого хакеры могут вносить изменения в медицинские карты, чтобы затруднить постановку диагнозов, или шантажировать пациентов, угрожая раскрыть данные о заболеваниях. Кроме того, интерес для злоумышленников представляет информация о счетах за лечение, которую они могут использовать в своих целях — например, для оценки денежных средств, имеющихся у клиентов клиник.

Что атакуют?

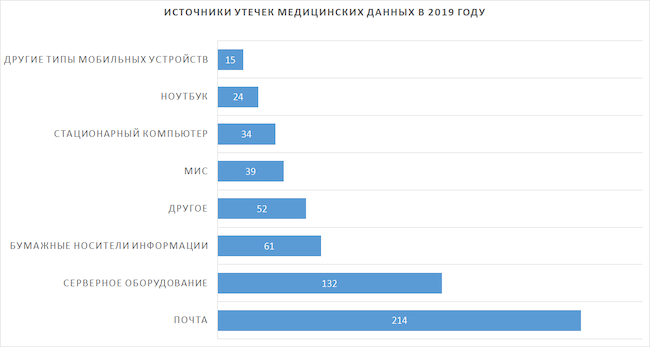

По данным из открытых источников, наибольшая часть проблем для ИБ медицинских организаций в 2019 году была связана с почтовыми системами и фишинговыми атаками.

Рисунок 1. Источники утечек медицинских данных в 2019 году

Кроме того, специалисты отметили большое количество атак с перебором паролей (brute force) с последующим доступом к сервисам медучреждений, открытым для подключения извне — в том числе по протоколу RDP, который чаще всего используют для удалённого доступа, что особенно актуально во время пандемии. Суть такого метода заключается в том, что злоумышленники ищут слабо защищённые учётные записи сотрудников, взламывают их, получая доступ к публичным сервисам компании и проникая во внутренний периметр, и в результате не только похищают данные, но и запускают вредоносные программы.

Последствия кибератак на медицинские системы

Нападения на сферу здравоохранения влекут за собой тяжёлые последствия. В частности, исследование (PDF) британских специалистов показало, что лишь одна атака вируса-вымогателя WannaCry, нацеленного на уязвимости в операционной системе Windows, обошлась больницам Великобритании почти в 100 миллионов фунтов стерлингов и вызвала значительные нарушения в лечении пациентов, включая отмену почти 19 тысяч приёмов и запланированных операций, а также сбои в работе ИТ-систем по крайней мере для трети всей национальной службы здравоохранения Великобритании (NHS) и восьми процентов врачей общей практики.

Специалисты Black Book посчитали, что примерная величина финансовых потерь от утечки данных в больницах США в 2019 году составила в среднем 423 доллара за запись. Также они провели опрос среди 58 руководителей по маркетингу крупных организаций здравоохранения и выяснили, что за последние 18 месяцев те потратили от 51 до 100 тысяч долларов на ликвидацию последствий негативных публикаций, вызванных утечками данных и кражами информации в их учреждениях.

Но самые страшные инциденты, спровоцированные вмешательством хакеров в работу медучреждений, связаны с летальными исходами у пациентов. Исследователи из Высшей школы менеджмента им. Р. и Л. Оуэнов при университете Вандербильта взяли список утечек данных в сфере здравоохранения, составленный министерством здравоохранения и социальных служб (HHS), и использовали его для анализа информации об уровне смертности пациентов в более чем 3000 больниц, в 10 % из которых произошла утечка данных. Выяснилось, что после таких инцидентов в сотнях обследованных больниц ежегодно случалось 36 дополнительных смертей на 10 тыс. сердечных приступов. В частности, в медицинских центрах, где происходили такие сбои, пациентам с подозрением на сердечный приступ требовалось больше времени для получения электрокардиограммы — в среднем ожидание увеличивалось на 2,7 минуты.

Одна из больниц в Германии — университетская клиника в Дюссельдорфе — заявила, что не смогла оказать помощь пациентке из-за того, что компьютеры учреждения были заражены вирусом-шифровальщиком. Женщина скончалась по дороге в больницу в другом городе.

А что в России?

Если посмотреть на ситуацию с ИБ в медучреждениях России, то она в принципе мало чем отличается от того, что происходит в мире, за исключением отказа от публичности. Данные о происходящих утечках или заражениях вредоносными программами практически не предаются огласке. Вымогателям платят, об инцидентах молчат. Потому так мало сведений просачивается в СМИ.

Уровень зрелости кибербезопасности в медицинских учреждениях, согласно исследованию BI.ZONE (PDF), в 2020 году находится на невысоком уровне по сравнению с другими отраслями (специалисты оценили его на 2.2 балла по пятибалльной шкале). Среди основных критериев зрелости рассматривались управление кибербезопасностью, повышение осведомлённости в вопросах ИБ, управление активами, контроль доступа в информационных системах, управление инцидентами, безопасная разработка и так далее.

Недавно стало известно об атаке на Свердловский областной онкологический центр и его патологоанатомическое отделение, в результате которой без результатов биопсии остались сотни больных. За восстановление данных хакеры, запустившие трояна, потребовали 80 тыс. рублей. Персонал решил не платить выкуп и восстановил систему своими силами. И такие истории происходят в нашей стране повсеместно: хакеры наносят точечные выверенные удары.

В первом полугодии 2020 г. специалисты InfoWatch зафиксировали 72 утечки конфиденциальной информации, связанной с подтверждёнными анализами на коронавирусную инфекцию COVID-19. Из них в России было опубликовано 25 утечек.

Чувствуя необходимость вмешаться в происходящее, госструктуры выступают со своими инициативами в сфере защиты информации в медицинском секторе. Так, Минздрав развивает федеральный проект «Создание единого цифрового контура в здравоохранении на основе единой государственной информационной системы в сфере здравоохранения (ЕГИСЗ)», в котором немалая роль отводится вопросам ИБ — в частности, защите каналов связи. Также для медучреждений является обязательным выполнение нормативных требований федеральных законов (ФЗ-152 «О персональных данных», ФЗ-149 «ГИС», ФЗ-187 «КИИ»). Эти требования создают фундамент для построения защиты конфиденциальной информации, но для появления эффективных инструментов обеспечения безопасности ещё нужно время.

Выводы

Учреждениям медицинской сферы важно понимать, что количество и сложность кибератак будет только расти, и чем дольше они будут пытаться решать проблемы ИБ своими силами, не предавать инциденты огласке, тем будет хуже. Уже сейчас атаки на медучреждения влекут за собой не только миллионные финансовые потери, но и человеческие жертвы — а в условиях пандемии ситуация только ухудшится. Кроме того, специалисты уверены, что в ближайшее время вырастет количество инцидентов, связанных с различными устройствами внутри больниц и диагностических центров, имеющими выход в интернет. Цифровизация медицинских услуг растёт, задействуется всё больше ПО и информационных систем, увеличивается популярность и востребованность телемедицинских сервисов; это открывает всё новые и новые возможности для хакеров, и они ими обязательно воспользуются. Осознание этой тенденции будет ключевым фактором для развития медицинских учреждений в течение ближайших пяти лет — а потому государству, крупным медучреждениям и небольшим клиникам необходимо объединять усилия, привлекать квалифицированных специалистов, выходить на открытый диалог, чтобы решать проблемы сообща.