Некоторым организациям кредитно-финансового сектора прошедший 2019 год хорошо запомнился проведением на их базе масштабных исследований киберустойчивости внутренних сетей и информационной инфраструктуры. Эти проверки охватили восемнадцать компаний, в восьми из которых изучалась возможность проникновения злоумышленника из внешних общедоступных узлов интернета, а в десяти — перспективы получения внутренним нарушителем полного контроля над информационными системами компании. Результаты вышли неутешительными.

- Введение

- Киберустойчивость банков к действиям внешних злоумышленников

- Киберустойчивость банков к действиям внутренних нарушителей

- Выводы

Введение

Исследование киберустойчивости информационных систем методом тестирования на проникновение (penetration testing) на сегодняшний день является одним из самых популярных методов, позволяющих оценивать уровень информационной безопасности в организации. При проведении пентеста эксперты моделируют атаки злоумышленников и ищут способы использовать уязвимости, выявленные в инфраструктуре. Конечная цель таких проверок — найти как можно больше изъянов в защите, которые могли бы помочь нарушителю достигнуть цели.

Центральный банк России с 1 июля 2018 года обязал все организации кредитно-финансового сектора проводить подобные тестирования и исследования не реже раза в год. В результате у одного из вендоров, предоставляющих соответствующие услуги — компании Positive Technologies, — накопилась статистика, которую интересно проанализировать.

Все 18 проверок проводились только в организациях, относящихся к банковскому сектору. При моделировании внешнего злоумышленника главной целью было определение максимально возможного количества уязвимостей и других угроз для сетевого периметра банка, а также путей проникновения злоумышленника во внутреннюю закрытую сеть из внешних открытых узлов интернета. При моделировании внутреннего нарушителя в первую очередь исследовали возможность получения максимальных привилегий в информационной инфраструктуре компании. Все тесты были проведены без использования социальной инженерии и уязвимостей беспроводных сетей.

Забегая вперёд, можно отметить, что в отдельных случаях эксперты смогли получить доступ к локальной сети банкоматов, к компьютерам менеджмента, к системе SWIFT и к автоматизированным рабочим местам клиента Банка России.

Киберустойчивость банков к действиям внешних злоумышленников

При проведении внешних пентестов эксперты нашли множество способов проникновения во внутренние сети компаний. Максимальное количество обнаруженных векторов в рамках одной компании составило 5, а минимальное — 1.

Объективная и однозначная оценка каждого вектора проникновения — непростая задача, так как существует множество внешних факторов, которые влияют на конечный результат. Во многих случаях злоумышленнику необходимо не только выявить слабые места, но и выбрать правильную стратегию и план проведения атаки, а иногда и самостоятельно разработать эксплойт, что требует специальных знаний и хорошо развитых навыков.

Для однозначности результатов эксперты рассматривают каждый вектор пошагово. Под шагом или этапом будем понимать однократное действие нарушителя в системе. Чем большее количество этапов содержится в векторе проникновения злоумышленника, тем легче службе мониторинга или информационной безопасности заметить инцидент, своевременно отреагировать и оперативно его ликвидировать.

В большинстве банков помимо сложных векторов атаки, которые требуют от злоумышленника больших трудозатрат и повышают вероятность обнаружения, были выявлены и весьма простые, которые дают нарушителю шанс на успех. Семь обнаруженных векторов проникновения получили от экспертов отметку о высоком уровне сложности, один — о среднем, восемь — о низком. Среднее количество шагов, которое требуется сделать злоумышленнику в рамках реализации одного вектора, равно двум, а максимальное и минимальное значение — пяти и одному соответственно.

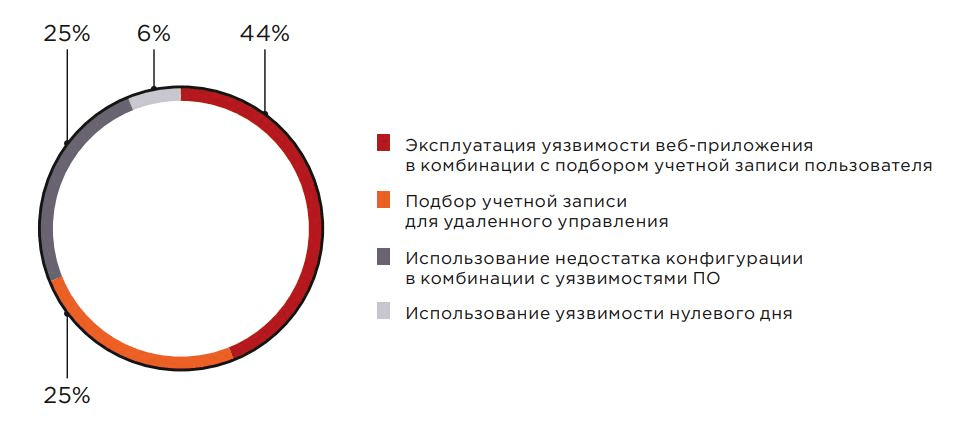

На рисунке 1 можно увидеть процентное соотношение всех выявленных векторов проникновения, разделённых по категориям.

Рисунок 1. Векторы проникновения внешнего злоумышленника

Как видно, большинство векторов связано с эксплуатацией веб-приложения в комбинации с подбором реквизитов учётной записи пользователя. Многие ресурсы позволяют зарегистрировать личный кабинет пользователя, используя только встроенные механизмы. Если такой возможности нет, то остаётся вероятность атаки «в лоб» — путём подбора пароля (брутфорса).

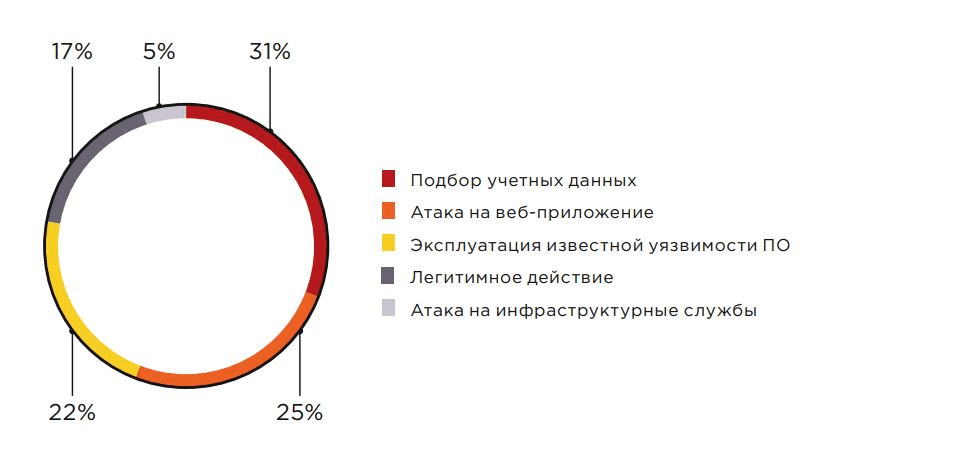

Все реализованные этапы атак эксперты разделили на пять категорий. Процентное соотношение по категориям показано на рисунке 2.

Рисунок 2. Этапы успешных атак, используемые внешним злоумышленником

Игнорирование обновлений безопасности в программном обеспечении сетевого уровня ведёт к тому, что значительная доля результативных нападений на локальные сети компаний сопряжена с использованием уязвимостей в программном обеспечении. Можно отметить, что в каждой второй компании была успешно реализована подобная атака.

При проведении внешних исследований эксперты выявили и использовали следующие недостатки программного обеспечения:

- Уязвимость в программной платформе Laravel, которая позволяет выполнить команды на сервере веб-приложения.

- Уязвимость в программном обеспечении OpenSSH, которая даёт возможность подбирать идентификаторы системных пользователей.

- Уязвимость переполнения буфера, которая реализуется при помощи ранних версий программного обеспечения роутеров Zyxel.

- Уязвимость программного обеспечения Smart Install для межсетевой операционной системы Cisco IOS, позволяющая удалённо выполнить код.

- Уязвимость нулевого дня в контроллере доставки приложений Citrix Application Delivery Controller (ADC) и в решении для безопасного доступа к приложениям Citrix Gateway, которая открывает возможность выполнить на сервере произвольные команды операционной системы.

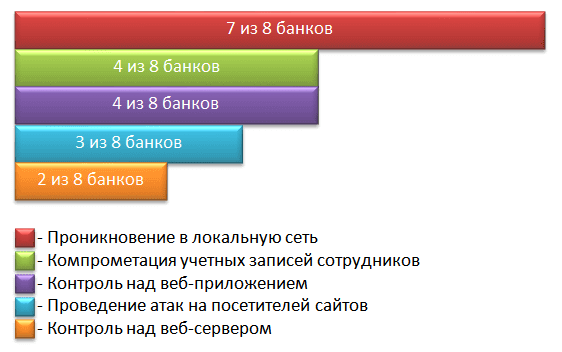

Напомним, что всего таких проверок было восемь. Эксперты отмечают, что в семи случаях им удалось получить доступ ко внутренней сети компании, в четырёх банках они захватили контроль над веб-приложениями и скомпрометировали учётные записи сотрудников, в трёх пентестах были проведены успешные атаки на посетителей сайтов, а в двух инфраструктурах появилась возможность управлять веб-сервером компании. Графически эта информация представлена на рисунке 3.

Рисунок 3. Количество компаний и выявленные угрозы сетевого периметра

В качестве промежуточного итога можно отметить, что у большинства организаций, участвовавших в тестировании, внутренняя информационная инфраструктура не была разделена на сегменты, имела слабую локализацию. В такой ситуации злоумышленник, взламывая всего лишь один внешний узел компании, гарантированно получает доступ к её внутренним сетевым ресурсам. Дополнительным весомым (и отягчающим) фактором являлись найденные в ходе исследований точки доступа, соединявшие ЛВС кредитных организаций со внутренними информационными сетями их банкоматов. Соединения были неочевидными, но всё же с точки зрения безопасности являлись большой проблемой.

Киберустойчивость банков к действиям внутренних нарушителей

В среднем эксперты выявили в каждом банке по два вектора атак, которые позволяли внутреннему нарушителю получить полный доступ к локальной сети. Основное отличие этого сценария состоит в том, что атакующий тратит значительную часть времени на поиск узла, где он сможет получить права администратора. Поэтому, как правило, длина вектора атаки внутреннего нарушителя значительно больше, чем у его внешнего «коллеги», и состоит в среднем из шести шагов. Максимальное и минимальное значение равны пятнадцати и двум этапам соответственно.

Девяти выявленным векторам внутренних атак эксперты присвоили высокий уровень сложности, пяти — средний, ещё пяти — низкий. В восьми банках в дополнение к трудоёмким способам киберпреступной активности существовали и простые, что опять же повышало шансы потенциального злоумышленника.

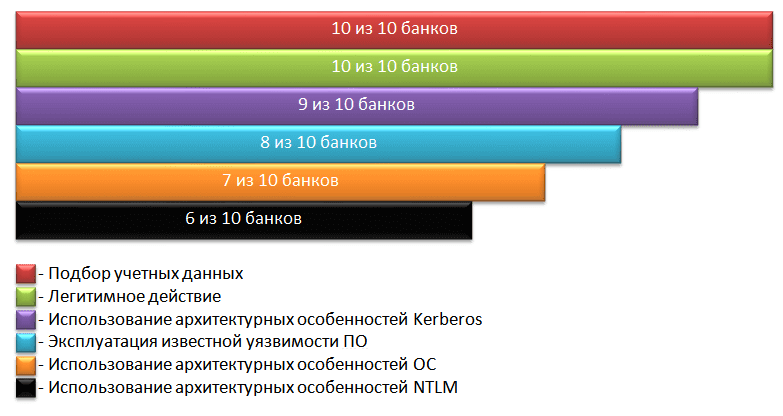

В ходе исследований в среднем на каждый банк пришлось по девятнадцать успешных попыток атак разных типов. Каждая последовательность вредоносных действий приводила к получению важной информации или давала привилегии на ключевых узлах системы. Основные виды активности нарушителя представлены на рисунке 4.

Рисунок 4. Количество компаний и успешные атаки внутренних нарушителей

Как видно из рисунка 4, во всех исследованных кредитно-финансовых организациях экспертам удалось успешно провести атаку путём подбора учётных данных пользователей и дальнейшего выполнения легитимных действий от их имени.

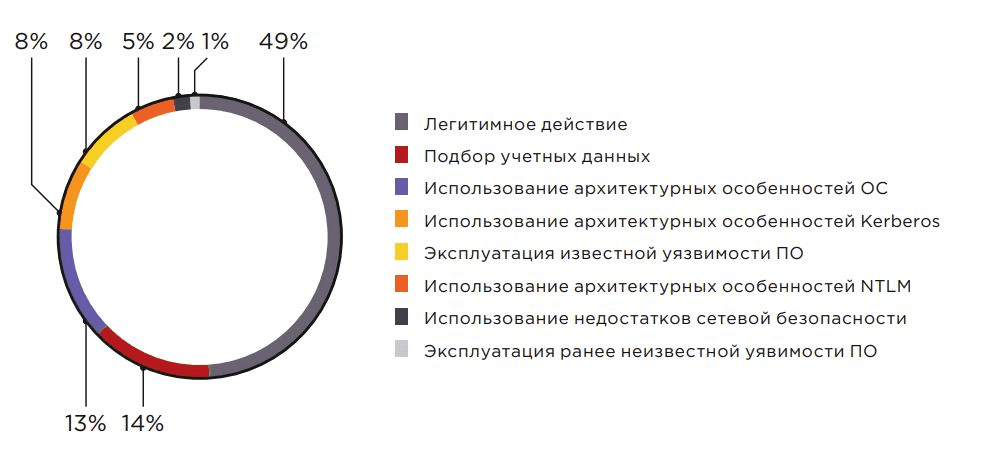

Все результативные внутренние атаки эксперты разделили на восемь категорий. На рисунке 5 представлена доля каждого этапа.

Рисунок 5. Этапы успешных атак внутреннего нарушителя

При проведении внутренних тестов удалось выявить множество устаревших систем, содержавших следующие изъяны:

- Уязвимость системы мониторинга PRTG Network Monitor, с помощью которой при наличии прав администратора на сервере возможно выполнить команды операционной системы.

- Уязвимость программного обеспечения Micro Focus Data Protector (бывший HPE Data Protector), позволяющая удалённо выполнить произвольный код.

- Уязвимость программного обеспечения Microsoft Exchange Server, дающая возможность повысить привилегии текущего пользователя в системе.

- Уязвимость платформы Oracle WebLogic Server с компонентом WLS-WSAT, эксплуатация которой приводит к удалённому запуску произвольных команд на сервере.

Получение полного контроля над внутренней информационной инфраструктурой позволяет нарушителю манипулировать такими критически важными узлами, как банкоматы и рабочие станции менеджмента компаний, серверы карточного процессинга и центры управления антивирусной защитой.

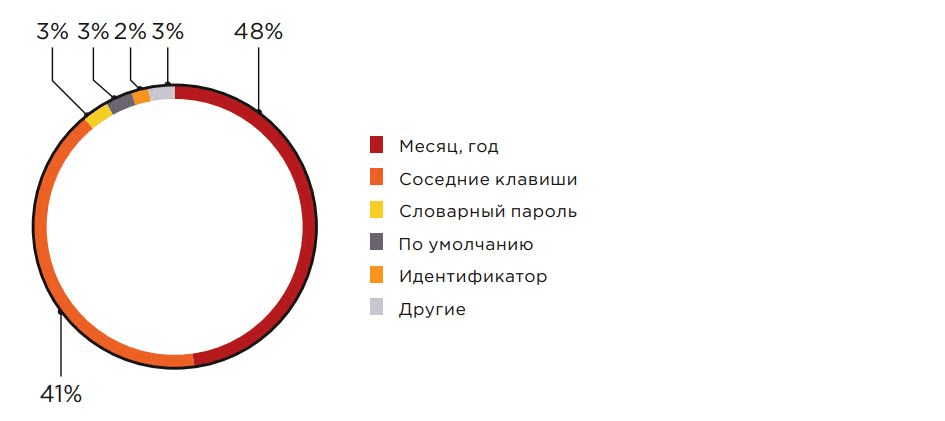

Стоит отметить, что подбор учётных данных пользователей был весьма полезен обоим видам нарушителей: как внешнему, так и внутреннему. Все выявленные пароли были простыми, составленными явным образом, и, следовательно, обладали слабой стойкостью. На рисунке 6 представлена статистика по кодовым словам.

Рисунок 6. Выявленные типы используемых пользовательских паролей

Выводы

Проведённые проверки показали, что уровень сопротивляемости информационной инфраструктуры российских банков действиям внутренних и внешних злоумышленников весьма низок. В тех компаниях, где был слабо организован мониторинг событий информационной безопасности, злоумышленник мог не только получить доступ к ключевым узлам сети банка, но и проводить атаки, направленные на кражу денежных средств.

Обобщая статистику Positive Technologies, можно сделать следующие ключевые выводы:

- Семь из восьми пентестов закончились тем, что эксперты сумели получить доступ к локальной сети банка непосредственно из внешней общедоступной сети.

- Для внедрения в информационную инфраструктуру компании злоумышленнику обычно нужно пять дней.

- Уровень защиты сетевого периметра в шести случаях был оценён как крайне низкий, в одном — как низкий, ещё в одном — выше среднего.

- Нарушителю потребуется не более двух дней для получения полного контроля над внутренней информационной инфраструктурой банка.

- Уровень защиты банков от действий внутреннего кибернарушителя в восьми случаях получил оценку «крайне низкий», в оставшихся двух — просто «низкий».

- Экспертам, проводившим внутренние пентесты, во всех случаях удалось получить максимальные права доступа. В семи случаях из десяти контроль был приобретён в результате продолжения внешней атаки.

- В трёх банках целью внутреннего пентеста являлась демонстрация возможности вывести денежные средства наружу, и во всех трёх сценариях эта цель была достигнута.

- В рамках проведения трёх внешних и двух внутренних пентестов удалось выявить и применить шесть уязвимостей нулевого дня в программном обеспечении.

Для снижения вероятности успешных атак службам ИТ и ИБ необходимо своевременно устанавливать все обновления безопасности используемого программного обеспечения и использовать стойкие пароли не только на критически важных узлах сетевой инфраструктуры, но и на рабочих местах рядовых пользователей.

Эксперты Positive Technologies предлагают смотреть на внешний периметр глазами злоумышленника. Необходимо понять, какие сценарии не должны быть возможными при взломе банка, и не давать злоумышленнику их реализовать. Важно построить такую информационную инфраструктуру, которая бы реально отражала положение вещей, сегментировалась и позволяла проводить эффективное разделение пользовательских прав. Для того чтобы понять, от каких угроз следует защищаться в первую очередь, нужно постоянно анализировать уязвимости, которые уже были успешно применены злоумышленниками или активно используются в настоящее время. Такие уязвимости должны быть на особом счету у офицеров информационной безопасности компании; надлежит предпринимать все возможные действия для их нейтрализации.

Если говорить о пентестах в целом, то проведение подобных исследований благоприятно влияет на развитие организации и даёт мощный толчок развитию систем информационной безопасности, так как позволяет перейти от слов и бумаг к делу, продемонстрировать слабые места в защите и вероятные последствия при реализации выявленных угроз. Также пентесты дают возможность практически проанализировать установленные и настроенные средства защиты информации с целью выявления слабых мест.