Фишинг как вид кибермошенничества, направленный на похищение личных данных, продолжает набирать обороты. В последнее время отмечается рост атак посредством мессенджеров, в том числе с использованием технологий искусственного интеллекта. Каковы актуальные схемы такого фишинга и как обеспечить защиту от них?

- Введение

- Новые виды и сценарии фишинг-атак в мессенджерах

- Использование технологий ИИ с целью фишинга: дипвойс- и дипфейк-атаки

- Способы распознавания фишинговых схем и защиты от них

- Выводы

Введение

Развитие популярных мессенджеров и рост активности пользователей в них неизменно привело и к возникновению новых форм киберугроз.

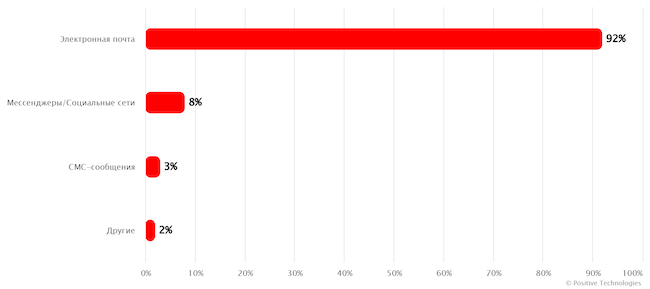

Согласно исследованию, проведенному компанией Positive Technologies в 2023 году, более 40% успешных фишинговых атак проводится с использованием социальной инженерии. Хотя многие из них по-прежнему реализовываются через электронную почту, мессенджеры являются одним из популярных мест проработки и распространения мошеннических сценариев похищения данных.

Рисунок 1. Распространенные каналы фишинга (источник: Positive Technologies)

И если схемы борьбы с фейковыми текстовыми сообщениями уже активно внедряются и прорабатываются в организациях, то противостояние голосовым и видео дипфейк-атакам оказалось намного сложнее. Нативность сообщений и реалистичность сценария практически не позволяют распознать обман.

Усложняет борьбу с кибер-мошенниками использование ими инструментов искусственного интеллекта (ИИ) для автоматизации несанкционированного доступа к личной информации получателей, а также распространение «фишинга как услуги» (Phishing-as-a-Service, PhaaS), когда без специальных знаний возможна покупка готового фишинг-пакета для выполнения конкретных задач.

Новые виды и сценарии фишинг-атак в мессенджерах

Помимо уже ставшего стандартным набора мошеннических схем (фейковые сообщения от контрагентов, предложения знакомства, просьбы срочного перевода денег для помощи близкому родственнику, вымогательство), киберпреступники используют новые методы, эксплуатируя сценарии реальных жизненных ситуаций.

Звонки от имени крупных банков и государственных учреждений

Звонки через мессенджеры — тенденция телефонного мошенничества последних лет. Злоумышленники звонят от имени крупных банков с предложением продлить срок банковской карты или с сообщением о ее блокировке и других проблемах, требующих немедленного предоставления данных жертвы.

Распространены звонки мошенников, представляющихся сотрудниками государственных учреждений. Помимо отработанных схем обмана через запугивания (от имени представителей МВД или ФСБ России), применяются и новые скрипты. Например, в 2024 году была зафиксирована волна фейковых звонков от МФЦ, когда использовались различные сценарии: от требования актуализировать паспортные данные до банальной просьбы назвать код из поступившего СМС-сообщения.

В качестве потенциальных жертв мошенники часто стараются выбирать пенсионеров, студентов, школьников. Известен случай, когда учащимся поступали звонки с требованием регистрации в новой системе оценивания студентов. При заполнении формы необходимо было ввести данные доступа к порталу «Госуслуги». Вся введенная информация сохранялась в базах данных у злоумышленников.

Наиболее популярными мессенджерами для этого вида телефонного фишинга оказались WhatsApp и недавно заблокированный в России Viber (в том числе по этой причине).

Сообщения от поддельных аккаунтов знакомых, родных, коллег

Один из распространенных сценариев – отправка сообщения о смерти знакомого или коллеги с прикладыванием «подтверждающего» файла. Файл обычно имеет расширение .apk и при открытии запускает скачивание и установку вредоносной программы на мобильное устройство жертвы.

Другой сценарий — использование фейковых аккаунтов блогеров и популярных персон (имеющих каналы с количеством подписчиков более 50 000) для отправки вредоносных сообщений: предложений перейти по ссылке в закрытый канал, принять участие в инвестициях, скачать бесплатные материалы и т.п.

Еще один популярный способ обмана в мессенджере — когда от поддельного или взломанного номера начальника приходит сообщение с требованием перейти по ссылке для участия в каком-либо рабочем мероприятии (конференции, совещании).

Другой сценарий — переписка ведется от имени бывшего руководителя. Например, зафиксированы случаи, когда сменившим место работы педагогам поступали сообщения от бывшего директора с предложением принять участие в секретной операции правоохранительных органов.

Выгодные предложения от фейковых сообществ и групп

Фейк-предложения распространяют не только через личные чаты, но и через таргетированную рекламу. Большинство пользователей доверяет рекламным сообщениям, которые в немалом объеме распространяются в Telegram, на это и рассчитывают мошенники.

Они используют платформы с низким уровнем или отсутствием контроля и модерации, беспрепятственно покупают рекламу, подделывая фирменные элементы и стиль общения (Tone of Voice, ToV) каналов известных организаций, банков и государственных структур.

Схема работает на выгодных для адресата предложениях: получить скидку на покупку билетов, приобрести бесплатную банковскую карту, оформить субсидии и компенсации.

Предложения содержат ссылки на формы, так как основная цель этого вида фишинга — получить персональные и платежные данные пользователя.

Известный пример: подписчики каналов о популярных играх (Roblox, Minecraft) переходили по ссылкам, привязанным к телеграм-боту. Бот скачивал на мобильное устройство пользователя вредоносную программу (троян) и получал доступ к управлению настройками телефона и хранящейся в его памяти информации.

Согласно сведениям от «Коммерсанта», в 2025 году Telegram выбыл из топа самых безопасных мессенджеров, тогда как ранее занимал пятое место наряду с Signal и Olvid. Одной из причин послужил недостаточный уровень устойчивости к социальной инженерии.

Фейковые вакансии

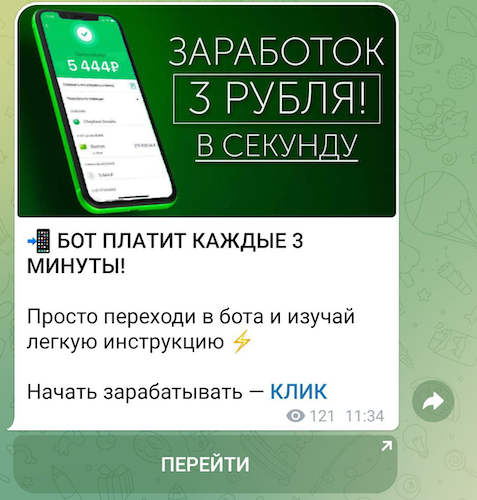

Отмечается рост фишинга и в области рекрутинга: мошенники публикуют предложения быстрого легкого заработка и вакансии с высокой заработной платой в соответствующих тематических каналах.

Рисунок 2. Пример предложения быстрого заработка в Telegram

В общем потоке реальных вакансий ложные не вызывают сомнения у соискателей. Ссылки в объявлениях зачастую ведут на крупные и авторитетные ресурсы, на которых также бывают опубликованы фейковые предложения.

Сценарии различны: от получения персональных данных до использования пользователя в более сложных мошеннических операциях. Так, в апреле 2025 года аферисты от имени операторов связи нанимали тестировщиков сим-боксов. Сим-карты были использованы для реализации других видов телефонного фишинга. Пользователи не догадывались о том, что являются пособниками преступников.

Помимо этого злоумышленники могут размещать вакансии от имени известных организаций (брендов, банков, государственных структур, иностранных компаний), зачастую копируя реальные предложения. Отличить такие подделки достаточно сложно. Так, в 2022 году россияне откликались на фейковые вакансии от Apple и Sony, переводя мошенникам несколько сотен долларов за «оформление и отправку» документов работодателю. Аферисты получали не только деньги, но и полный комплект персональных данных соискателя.

В начале 2025 года в Telegram были зафиксированы новые сценарии: жертвам предлагалось получать регулярный доход (350 евро в день) за активность на каналах (просмотры постов, лайки, комментарии). Но перед этим аферисты требовали ввести данные на фишинговой странице якобы для проверки статуса аккаунта.

Ложные сообщения от системы безопасности

В этом случае подделываются оповещения от системы безопасности самого мессенджера или от установленных приложений (банков, электронных кошельков, обмена криптовалюты). Посылаются сообщения о взломе аккаунта или уязвимости пароля с требованием срочного изменения данных.

Так, в октябре 2024 года пользователи Telegram получали от фейкового аккаунта «Советы по безопасности» предупреждения о блокировке учетной записи по причине фиксации в ней мошеннических операций. Пользователь должен был «подтвердить свою непричастность», перейдя по ссылке и введя реквизиты доступа к аккаунту в мессенджере.

Подобные сценарии распространены и в корпоративных каналах. Они естественно вписываются в информационный поток и редко вызывают подозрения у сотрудников, которые привыкли получать письма и инструкции от других отделов организации.

Например, мошенники нередко представляются специалистами техподдержки компании или отдела информационных технологий (ИТ) и рассылают ссылки на фишинговые страницы для ввода данных от корпоративных аккаунтов. Встречаются и более агрессивные методы (звонки, запугивание), с помощью которых преступники выпытывают у жертвы необходимые сведения.

Сезонные фишинг-схемы

Некоторые виды телефонного фишинга активизируются в определенные сезонные периоды. Например, перед праздничными днями или сезоном отпусков распространены подделки сайтов отелей и систем бронирования (гостиниц, билетов).

Злоумышленники используют мессенджеры для отработки новых сценариев фишинга в сфере аренды жилья или покупки билетов. И это не всегда отправка вредоносного установочного APK-файла. Они ведут общение с жертвой, втираются в доверие, предоставляя фотографии номеров, выгодных по стоимости туров и билетов, просят перевести предоплату, после получения которой не выходят на связь.

Масштабные спортивные мероприятия также не проходят без происшествий в области кибермошенничества. Так, операцию Ticket Heist назвали одной из самых дерзких фишинговых атак 2024 года. Посредством рекламы, в том числе в мессенджерах и социальных сетях, аферисты распространяли ссылки на поддельные сайты по продаже билетов на Олимпийские игры в Париже. Ущерб от действий тех злоумышленников, которых удалось поймать, официально оценивали в 15–20 тысяч евро, однако по оценкам Selectel общая сумма похищенных средств могла достичь 15 миллионов евро.

Использование технологий ИИ с целью фишинга: дипвойс- и дипфейк-атаки

Стремительное развитие искусственного интеллекта (ИИ) позволило мошенникам получить технологии для копирования и имитации голоса и внешности (deepfake / deepvoice).

Дипфейки, в том числе дипвойс-фишинг, практически невозможно распознать. Это может быть голосовое или видео-послание от начальника, директора, политика и другой значимой для жертвы персоны. Распространены и публикации фейковых видеокружков (в Telegram).

В начале 2025 года была обнародована история француженки, которая за 1,5 года перевела мошенникам более 800 тысяч евро, будучи уверенной, что общается с Бредом Питтом, фотографии которого она получала каждый день.

Рисунок 3. Дипфейк Бреда Питта

Известны случаи комбинирования аудио-, видео- и текстовых сообщений для обмана пользователя. В 2023 году отмечался всплеск подобных атак на сотрудников организаций: от руководителя поступал звонок через WhatsApp с низким качеством звука. Затем приходили видео-сообщения: сотрудники видели директора в офисе, но запись была прерывистой. Тогда предлагалось перейти на обмен текстовыми сообщениями, в которых фейк-директор убеждал произвести определенные действия: перевести деньги, заполнить форму либо скачать файл.

Дипфейк начинался с мемов и невинной рекламы русских пряников актерами с лицами голливудских звезд. Теперь в Сети распространяются дипфейки с участием политиков, а под угрозой оказываются целые сообщества и государства. Так, в начале 2025 года появилось дипфейк-видео с губернатором Калининградской области, на котором он говорит о вакцинации медицинских работников региона от холеры и делает провокационные заявления в адрес других государств.

На 2025 год дипфейки являются одними из самых серьезных инструментов кибермошенников. По разным оценкам, и в 2023-м и в 2024 году применение технологий генерации различного контента в злонамеренных целях возросло в несколько раз, от 8 до более чем 30 раз по всему миру.

Эксперты по ИИ предсказывают массовые атаки на россиян в ближайшее время. Предполагается, что в 2026 году качество подобных имитаций повысится, они получат максимальную реалистичность, станет возможным подмена голоса и внешности в реальном времени.

Параллельно развитию технологии дипфейков ведутся работы и по их распознаванию: в разработке находится алгоритм, который посредством стандарта C2PA будет отслеживать происхождение видео и изображений, наличие в них изменений по сравнению с найденными первоисточниками.

Способы распознавания фишинговых схем и защиты от них

Компаниям необходимо регулярно проводить обучающие мероприятия для сотрудников с целью предупреждения взлома личных учетных записей и корпоративных каналов – на данный момент это самый эффективный метод защиты от киберугроз.

Статистика показывает, что такое обучение снижает вероятность фишинга более чем на 60%. В рамках подобных учений сотрудникам рассылаются сообщения, среди которых они должны распознать фишинговые.

Общие рекомендации по защите от фишинга в мессенджерах

Существует несколько общих рекомендаций для пользователей:

- перепроверять любые вызывающие сомнения сообщения, в том числе от вышестоящего руководства (написать или позвонить коллегам, обратиться в отдел безопасности компании);

- не вступать в переписку, если сообщение содержит сомнительные просьбы и требования (например, перевода денежных средств) или информацию (например, о смерти коллеги);

- прервать общение при появлении угроз со стороны собеседника и других подозрительных действий;

- не переходить по сомнительным ссылкам (в том числе через QR-код), не заполнять неизвестные анкеты и формы, содержащие поля о персональных и платежных данных;

- не скачивать неизвестные файлы с расширением .apk;

- переходя по рекламным объявлениям на каналы в Telegram, изучить их оформление, обратить внимание на количество подписчиков, наличие комментариев и реакций;

- при получении личных сообщений от известных персон и владельцев каналов постараться найти официальные контакты персоны и написать ей самостоятельно;

- в случае подозрения на дипфейк обратить внимание на детали: качество записи, естественность движений персоны на видео (в особенности на мимику), цвет лица, монотонность речи.

Необходимо также следить за последними новостями в области фишинга и изучать актуальные способы защиты персональных данных.

Корпоративные мессенджеры с повышенным уровнем защиты

Помимо обучения эффективность показывает внедрение специальных корпоративных мессенджеров с повышенной защищенностью. Эксперты отмечают рост спроса на подобные отечественные продукты на рынке корпоративных коммуникаций.

В зависимости от потребностей компании может быть подобрано соответствующее решение с определенной функциональностью, возможностями интеграции с другими системами, поддержкой определенных стандартов, протоколов и необходимым уровнем защиты.

Технические антифишинговые средства

В целях борьбы с фишингом компании также могут использовать специальные антифишинговые и антивирусные программы, которые устанавливаются на смартфоны и другие устройства сотрудников и позволяют защитить пользователя от опасных действий (перехода на сомнительные сайты, скачивания неизвестного файла и других).

Для решения определенных рабочих задач сотрудникам также предлагается пользоваться на смартфонах не популярными веб-обозревателями крупных компаний (Google, Apple), а браузерами с высоким уровнем защиты (Tor Browser, Waterfox и другими), имеющим сеть из множества прокси-серверов и обеспечивающим конфиденциальность пользователя.

Помимо этого возможна установка антифишинговых приложений для Android, например, таких как Kaspersky Total Security Cloud и Netcraft Anti-Phishing App.

Использование ИИ в целях антифишинга

Некоторые компании уже применяют средства ИИ для выстраивания защиты от фишинга. Например, Avast разработала систему интеллектуального сканирования сайтов на проверку подлинности.

С помощью технологий ИИ возможно также распознавание сгенерированного искусственным интеллектом контента (текстов сообщений, файлов, изображений). Такие методы уже применяются на уровне проверки электронных писем.

Выводы

Киберугрозы в мессенджерах принимают новые формы (в том числе благодаря развитию ИИ), что требует от службы безопасности компаний и самих пользователей особой внимательности и бдительности.

Чтобы защититься от новых форм фишинг-атак в мессенджерах, необходимо комплексное обучение сотрудников, подробный инструктаж по поведению в тех или иных ситуациях, использование корпоративных приложений с повышенной защищенностью, применение программных защитных средств.

Следует помнить, что украденные данные практически непременно будут отправлены в даркнет и использованы для реализации других мошеннических схем.