Кибертерроризм

Кибертерроризм — комплекс незаконных действий в киберпространстве, создающих угрозу государственной безопасности, личности и обществу. Может привести к порче материальных объектов, искажению информации или другим проблемам. Основной целью кибертерроризма является влияние на решение социальных, экономических и политических задач.

В мире стремительно растет количество «умных» устройств интернета вещей. Все они дают почву для целенаправленных атак с целью террора или шантажа — тем более что сейчас даже многие заводы и фабрики используют такие устройства в автоматизированных системах управления технологическим процессом (АСУ ТП). Киберпреступники могут взломать их с целью террора населения: например, организовать вывод цеха из строя или даже взрыв АЭС. Конечно, на данный момент таких атак замечено не было, однако кто даст гарантию, что они не случатся в будущем?

В своих акциях преступники активно используют все возможности современных технологий, в том числе современные гаджеты и программные продукты, радиоэлектронные устройства, достижения в других областях (вплоть до микробиологии и генной инженерии). Официально кибертерроризмом признаются акты, совершенные одним человеком или независимыми группами, состоящими из нескольких участников. Если в подпадающих под это определение действиях принимают участие представители правительств или иных государственных структур, это считается проявлениями кибервойны.

Влияние подобных акций на экономические и геополитические процессы зачастую преувеличивается журналистами в СМИ и сценаристами голливудских блокбастеров, что может привести к неправильной оценке сложившейся ситуации. Как на самом деле осуществляются кибератаки и что можно сделать для противостояния им?

Цели кибертерроризма

Действия кибертеррористов направлены на:

- взлом компьютерных систем и получение доступа к личной и банковской информации, военным и государственным конфиденциальным данным;

- вывод из строя оборудования и программного обеспечения, создание помех, нарушение работы сетей электропитания;

- кражу данных с помощью взлома компьютерных систем, вирусных атак, программных закладок;

- утечку секретной информации в открытый доступ;

- распространение дезинформации с помощью захваченных каналов СМИ;

- нарушение работы каналов связи;

- прочее.

Чтобы достичь желаемых целей, кибертеррористы применяют специальное программное обеспечение, используемое для взлома компьютерных систем компаний и организаций, проводят атаки на удаленные сервера компаний и организаций.

Кибертеррористы не закладывают бомб, не берут заложников. Они угрожают компьютерными средствами: выводом из строя крупной компьютерной сети какой-нибудь компании, уничтожением данных клиентов банков, нарушением работы заводов и электростанций и т.п. с целью получения выкупа. Для достижения поставленных целей могут использоваться различные методы:

- незаконное получение доступа к государственным и военным архивам с секретной информацией, реквизитам банковских счетов и платежных систем, личным данным;

- осуществление контроля над объектами инфраструктуры для оказания влияния на их работоспособность вплоть до вывода из строя отдельных компонентов и полного останова систем жизнеобеспечения;

- похищение или уничтожение информации, программных средств или технических ресурсов путем внедрения вредоносных программ различных типов;

- ложные угрозы совершения атак, которые могут повлечь за собой дестабилизацию экономической или социально-политической обстановки.

Способы проведения этих и подобных операций постоянно изменяются в связи с развитием систем информационной безопасности, которые применяются в различных компьютерных сетях. Выявлена зависимость между уровнем развития информационной инфраструктуры и количеством хакерских атак. Чем выше уровень глобализации и использования систем автоматизации различных процессов в данном регионе, тем больше вероятность проведения кибератак террористической направленности.

Объекты кибертерроризма

Подвергнуться атакам сетевых террористов в равной степени могут государства, международные организации, крупные корпорации и относительно небольшие компании, политики и другие известные личности, а также выбранные случайным образом люди. Действия кибертеррористов могут быть направлены на объекты гражданской инфраструктуры и военного назначения.

Некоторые эксперты склоняются к мнению, что более других подвержены террористическим кибератакам энергетическая и телекоммуникационная отрасли, авиационные диспетчерские, финансовые учреждения, оборонные предприятия и другие важные объекты. Целями атак могут оказаться оборудование, программное обеспечение, сетевые протоколы передачи данных, хранящаяся информация, специалисты в области информационных технологий и обслуживающий персонал.

Злоумышленники могут захватить управление системами обороны для последующего вывода их из строя. Последний вариант развития событий встречается в большинстве случаев, при этом зачастую нарушается функционирование отдельных служб. Обычно такие акции проводят частные лица или компании, которые разделяют взгляды террористов и являются их пособниками. Сами преступники в основном выполняют действия, направленные на разрушение коммуникаций, повреждение информационных и транспортных каналов. Если атакуемые объекты входят в состав критических систем жизнеобеспечения, стороннее вмешательство в их работу может привести к масштабным разрушениям и человеческим жертвам, как при обыкновенных террористических актах.

Поскольку кибертерроризм носит трансграничный характер, его проявления могут привести к ухудшению отношений между государствами, нарушить экономические и дипломатические связи, затруднить работу межгосударственных организаций. Это может полностью разрушить выстроенную систему международных отношений, вызвать панику в обществе и затруднить возможности организованно противостоять физической преступности.

Источники кибертерроризма

Террористические группировки активно используют новейшие разработки в области информационных технологий для поддержания связи, решения организационных и финансовых вопросов, планирования операций и осуществления контроля над их выполнением. Они могут финансироваться или даже контролироваться отдельными государствами.

Все крупнейшие террористические группировки имеют собственные сайты, их участников можно встретить на многочисленных форумах и в чатах. Социальные сети и другие подобные ресурсы в интернете активно используются для пропаганды и вербовки новых участников. С помощью современных технологий легко шифруются любые сообщения, размещаются нужные схемы, фотографии, документы и прочие материалы. Введя соответствующий запрос в любой поисковой сети, можно обнаружить немало страниц с описанием изготовления оружия и взрывчатых веществ из подручных средств.

Многие группировки пользуются тем, что в интернете не обязательно находиться под своим настоящим именем, поэтому хакеры известны под псевдонимами. При этом нужно отличать кибертеррористов от остальных хакеров, которые пишут и распространяют вирусы и другие вредоносные программы для личного обогащения, являются компьютерными мошенниками или хулиганами. Терроризмом их действия становятся в тех случаях, когда они несут тяжелые последствия: разрушения, гибель людей. Многие радикальные группировки стараются добиться того, чтобы их акты произвели как можно больший резонанс, и о них узнало максимальное количество людей по всему миру.

В некоторых организациях существуют целые подразделения программистов, которые создают и обновляют веб-сайты, ведут блоги и страницы в социальных сетях. Крупнейшие группы также имеют собственные телевизионные каналы и радиостанции. Руководство группировок прибегает к кибертерроризму, потому что это обеспечивает нужный результат при минимальных вложениях (что особенно важно для выходцев из небогатых стран), а также усложняет поиск непосредственных исполнителей.

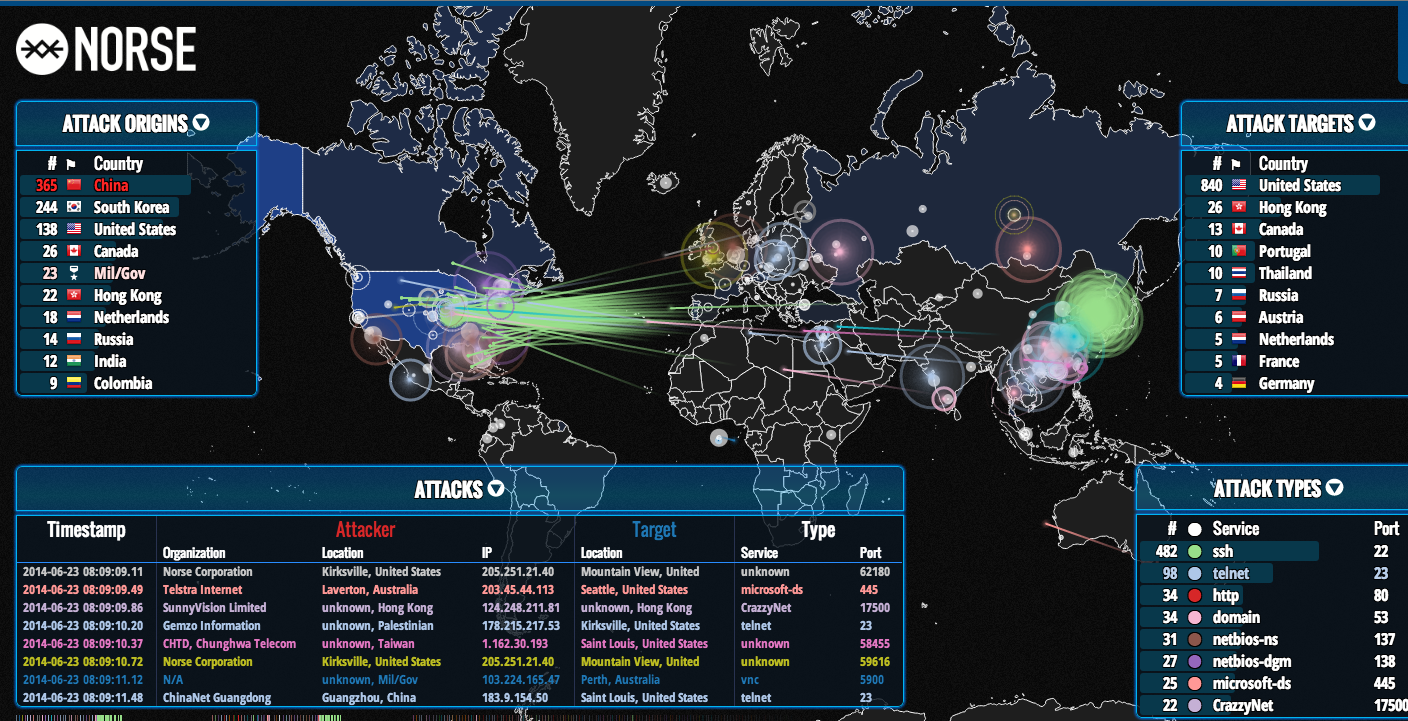

В последнее время большинство хакерских атак на различные правительственные и военные организации производятся из Китая и других развивающихся государств Юго-Восточной Азии. Правительство Поднебесной рассчитывает к 2020 году создать сильнейшие в мире информационные войска, численность которых на сегодня составляет 30 тысяч военных и 150 тысяч гражданских специалистов. Есть подозрение, что в качестве «троянского коня» могут выступать китайские микросхемы, содержащие специализированное ПО для копирования данных и отправки их на «базу». Похожие прецеденты имели место в сетях Госдепартамента и других ведомств США.

Анализ риска

В связи с развитием технологий угроза кибернетического терроризма постепенно сравнивается по значимости с остальными его проявлениями. Из-за высокого уровня развития техники террорист посредством подключенного к интернету компьютера может нанести больший вред, чем различные взрывные устройства. Новые гаджеты рассматриваются преступниками как средство для достижения целей, которые зачастую противоречат общепринятым морально-этическим нормам. Совершать акты компьютерного террора способны многие организации экстремистской направленности: ИГИЛ, Аль-Каида, ИРА, ЭТА, различные религиозные движения и прочие незаконные вооруженные формирования (запрещены в России). Их атаки поддерживают международную напряженность в ряде регионов и провоцируют возникновение глобальных кризисов в экономике и дипломатических отношениях между многими странами. Такие последствия не были характерными для традиционных терактов.

Для борьбы с этим явлением требуется мобилизация усилий всего мирового сообщества. Данной проблемой вплотную занимаются ООН, Совет Европы, Интерпол и другие международные организации. Перед лицом совместной опасности объединяются даже непримиримые соперники, имеющие существенные противоречия по ряду ключевых вопросов.